Отличительные особенности Secret Disk 4

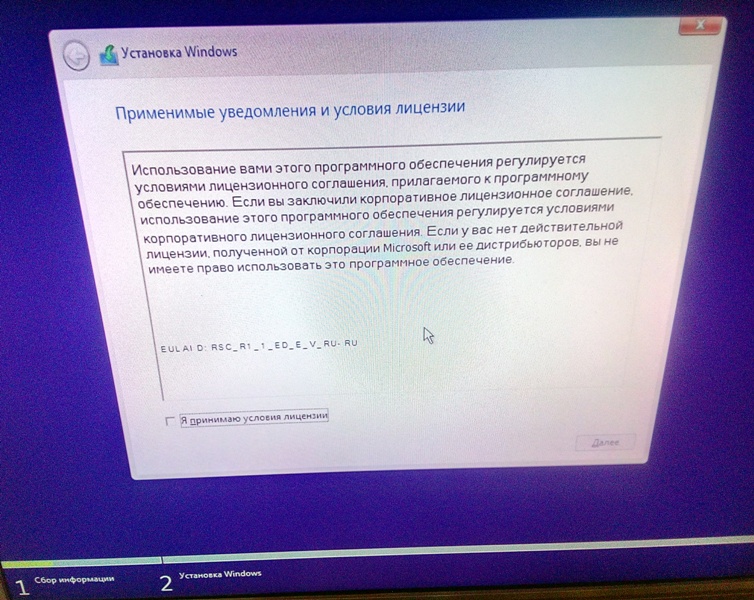

Защита системного раздела жесткого диска

Системный раздел жесткого диска содержит большое количество информации, представляющей особый интерес для хакеров, конкурентов или инсайдеров. Например, в системном разделе хранятся учетные записи пользователей, логины и пароли к различным информационным ресурсам, электронная почта, лицензионная информация используемых программ и т.д. Злоумышленники могут получить все эти данные, анализируя временные файлы ОС, файлы подкачки, файлы-журналы приложений, дампы памяти, а также образ, сохраняемый на диск при переходе системы в «спящий» режим.

Secret Disk 4, в отличие от многих конкурентов, позволяет защитить системный раздел, а также хранящуюся на нем информацию.

Загрузка операционной системы по электронному ключу eToken

Получив доступ к персональному компьютеру, злоумышленник или недобросовестный сотрудник может использовать его для получения доступа к закрытым ресурсам (например, к корпоративным серверам или платежной системе пользователя). Стандартные средства авторизации операционной системы Microsoft Windows не могут надежно ограничить загрузку и работу в операционной системе. Использование электронных USB-ключей и смарт-карт eToken для аутентификации пользователей до загрузки ОС гарантирует доступ к компьютеру только доверенных лиц.

Secret Disk 4 предоставляет наиболее безопасную и надежную на сегодняшний день процедуру подтверждения прав пользователя — двухфакторную аутентификацию — для доступа к данным необходимо не только наличие USB-токена, но и знание пароля для загрузки операционной системы.

Прозрачное шифрование

Операции начального зашифрования или полного перешифрования для современных дисков большого объема могут потребовать значительного времени, что может создать определенные неудобства для пользователя.

В Secret Disk 4 все операции зашифрования, перешифрования и расшифрования проводятся в фоновом режиме. Во время выполнения этих операций диск полностью доступен для работы, что дает возможность использовать компьютер, не дожидаясь окончания процесса шифрования.

Восстановление доступа к зашифрованным дискам

Если Ваш электронный ключ, персональный компьютер или отдельный диск с данными попали в чужие руки, Вы можете быть спокойны за сохранность и недоступность Ваших данных — никто, кроме Вас не сможет получить доступ к ним в обход системы Secret Disk.

В случае утери или поломки USB-ключа Secret Disk 4 предусмотрена возможность резервного восстановления доступа к данным.

Запрет доступа по сети к зашифрованным данным

Данные, хранящиеся на зашифрованных дисках персонального компьютера, доступны только администратору безопасности и пользователям, владеющими электронными ключами eToken и зарегистрированными в Secret Disk 4. Остальные пользователи, включая системного администратора, не могут получить доступ к зашифрованным данным.

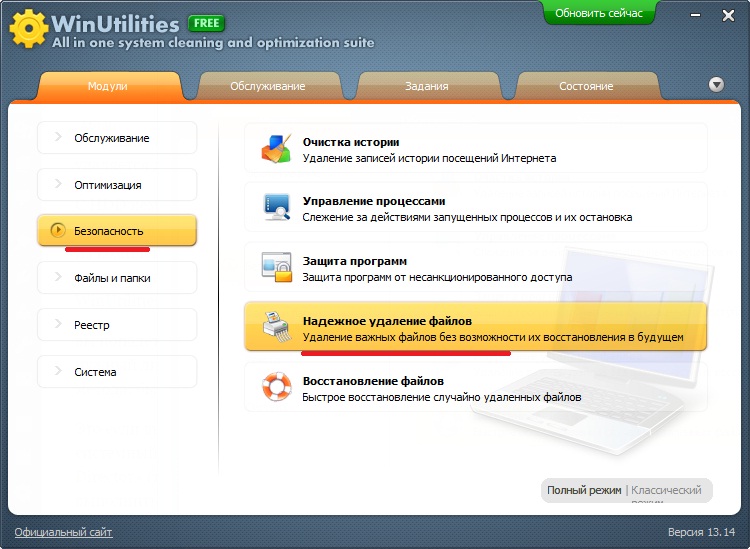

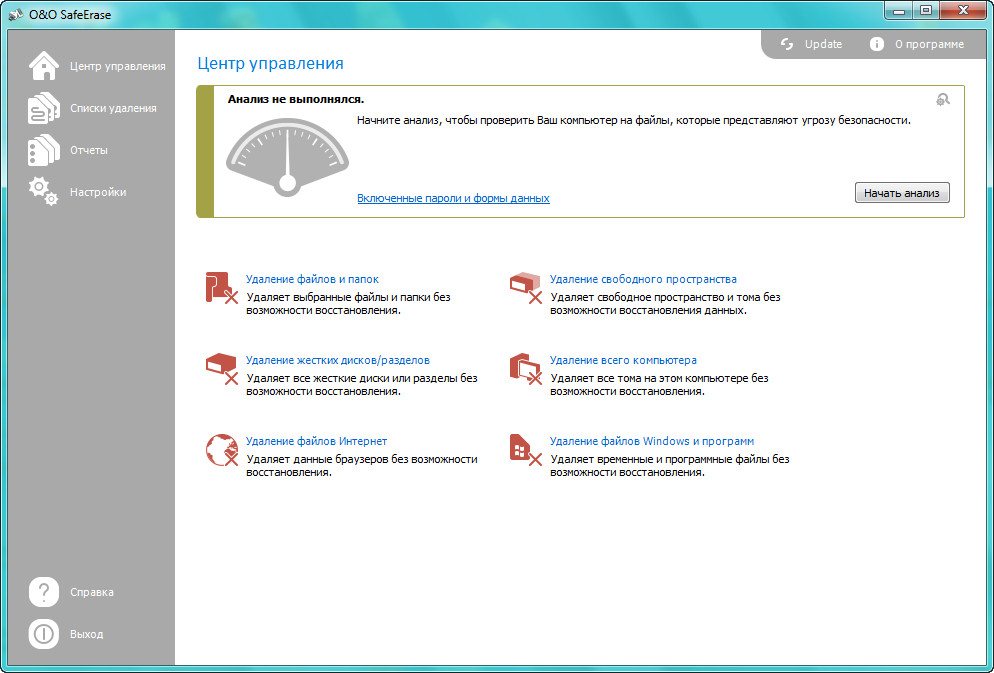

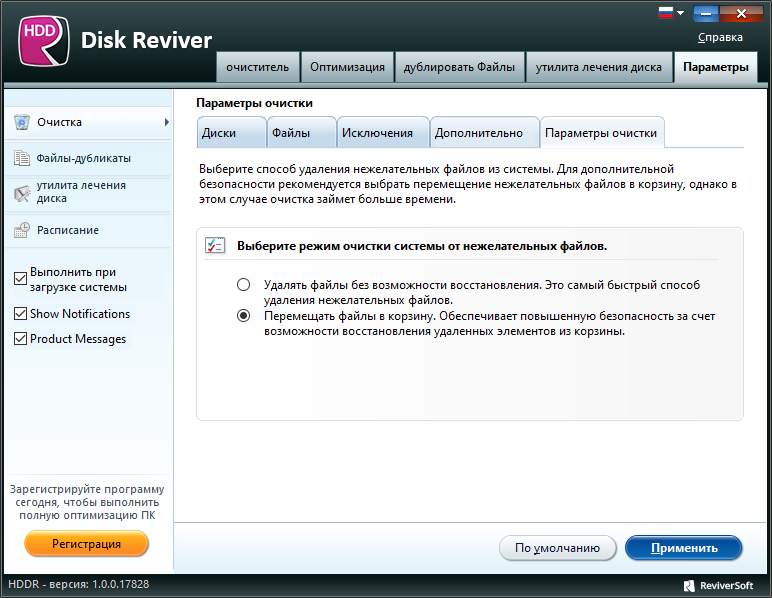

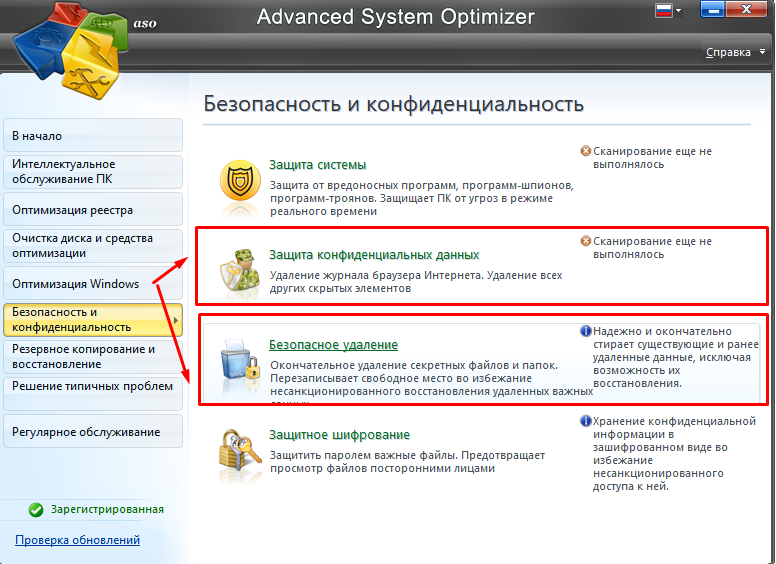

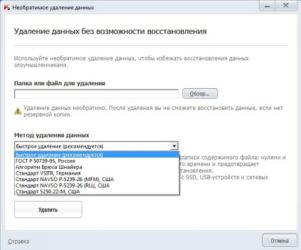

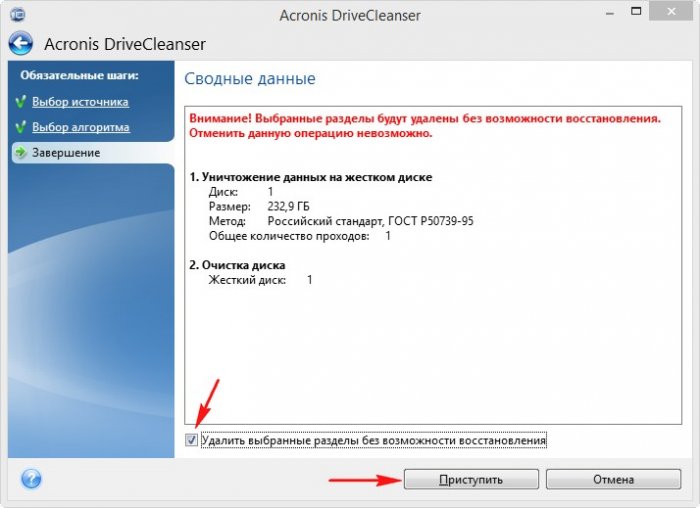

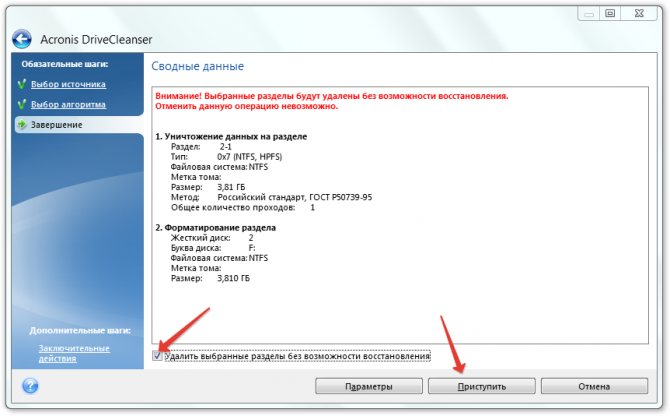

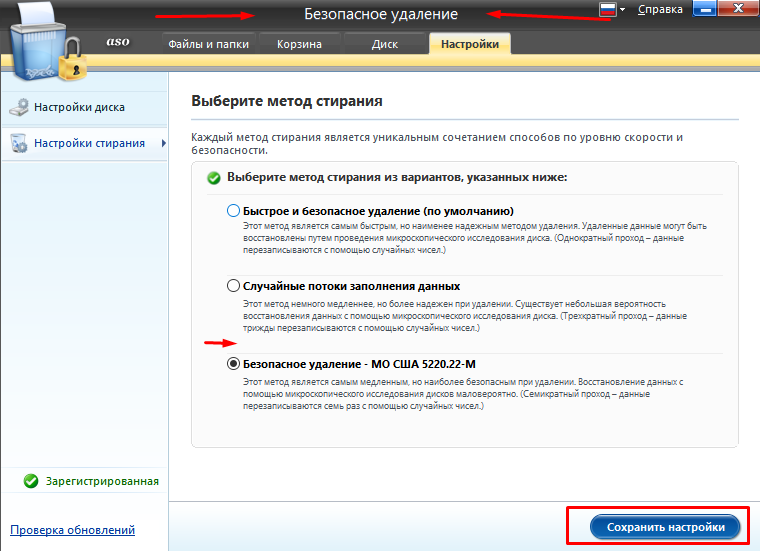

Необратимое удаление данных

В Secret Disk 4 реализованы две функции безопасности данных:

- необратимое удаления данных;

- перемещение файла без возможности восстановления по исходному пути.

Дополнительные особенности

- Защита данных от сбоев во время операций шифрования, включая перебои электропитания.

- Поддержка режима энергосбережения для ноутбуков.

- Динамическое распределение скорости шифрования.

Принципы работы Secret Disk 4

Данные, хранящиеся на зашифрованных дисках персонального компьютера, доступны только администратору безопасности и пользователям, владеющими электронным ключом eToken и зарегистрированными в Secret Disk 4. Остальные пользователи, включая системного администратора, не могут получить доступ к зашифрованным данным.

Защита конфиденциальной информации обеспечивается шифрованием данных «на лету» с помощью надежных алгоритмов шифрования. При чтении данных с зашифрованного диска происходит их расшифрование, при записи на диск — зашифрование. Находящиеся на зашифрованном диске данные всегда зашифрованы.

Защищенный диск можно подключать и отключать. Отключенный зашифрованный диск выглядит как неформатированный. С подключенным зашифрованным диском можно работать точно так же, как с обычным. Для того чтобы подключить зашифрованный диск, пользователь должен иметь смарт-карту или USB-ключ eToken, знать его пароль и иметь право доступа к данному диску.

Для создания нового зашифрованного диска (или преобразования в зашифрованный диск уже существующего на компьютере диска с данными) необходимо иметь смарт-карту или USB-ключ eToken с электронной лицензией на использование Secret Disk 4. Кроме того, в памяти токена должен находиться пользовательский сертификат открытого ключа и соответствующий ему закрытый ключ. Можно применять уже имеющиеся сертификаты (например, сертификат для входа в сеть, ЭЦП и шифрования почты). Если цифрового сертификата еще нет, то он может быть создан с помощью Secret Disk 4.

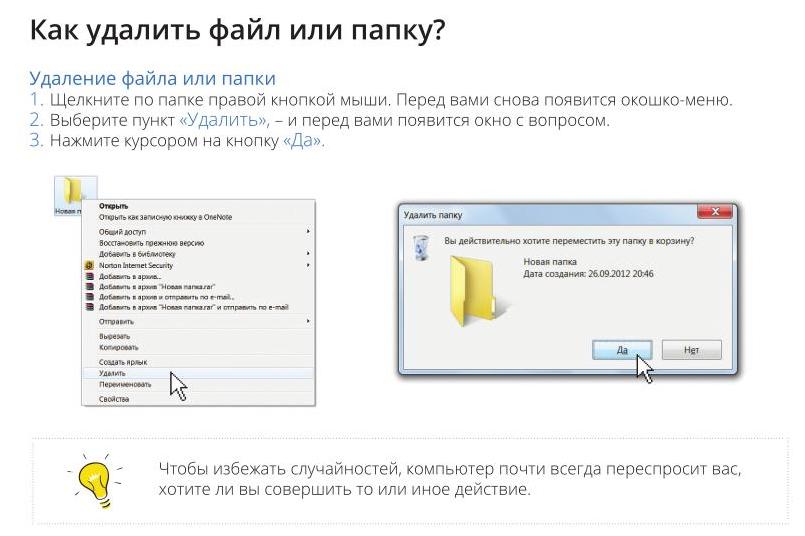

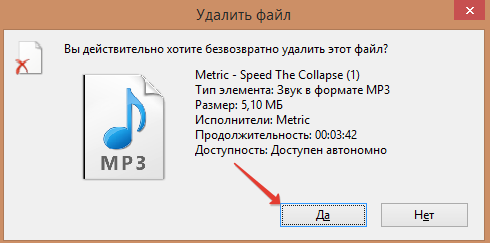

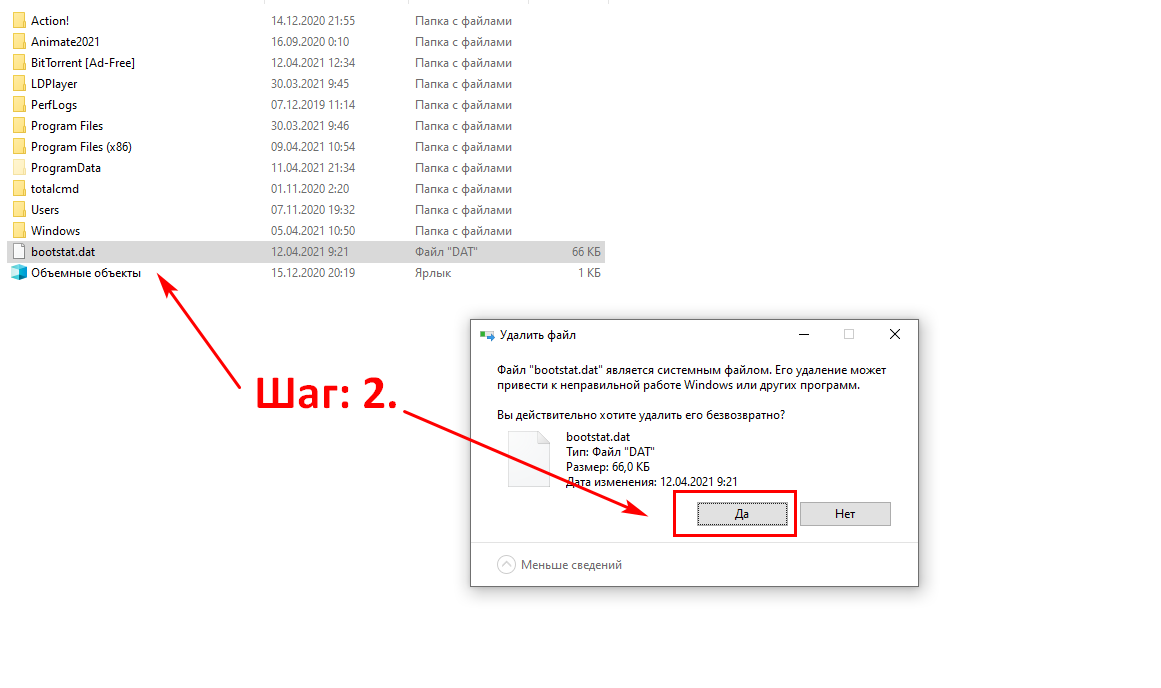

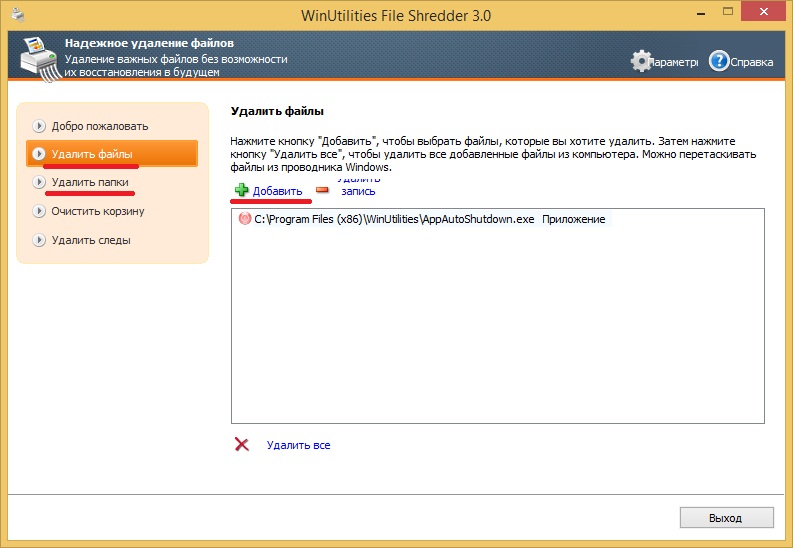

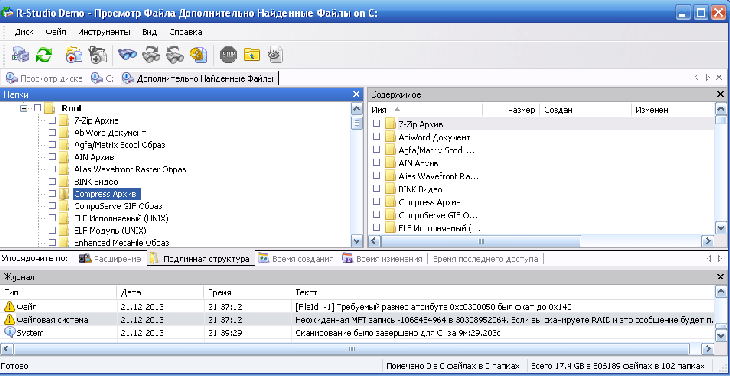

Реальное удаление файлов

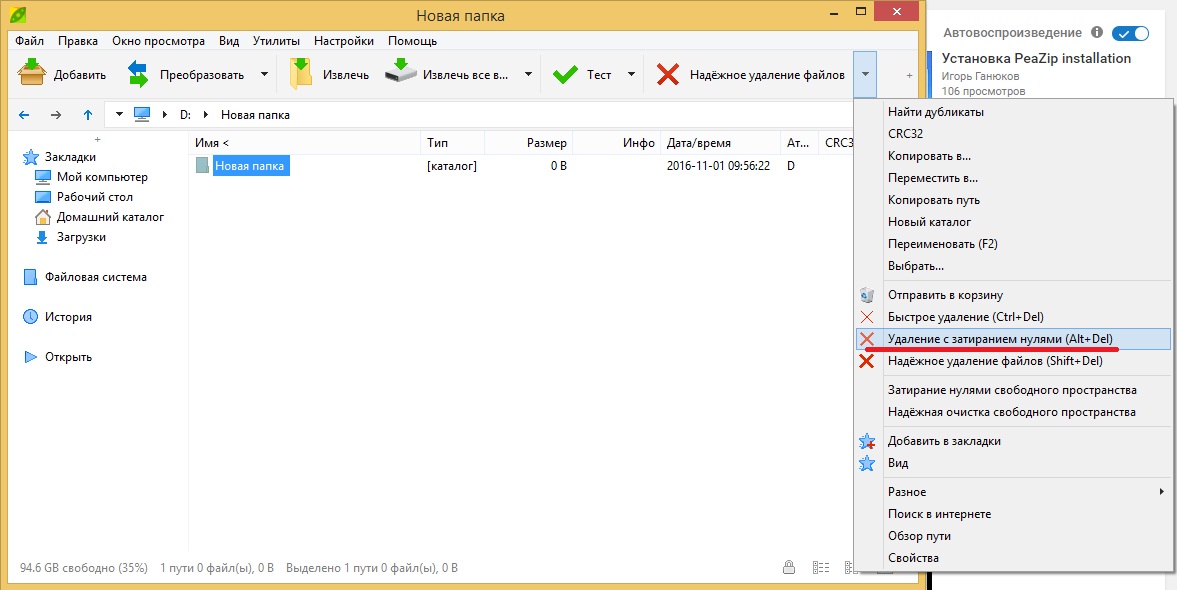

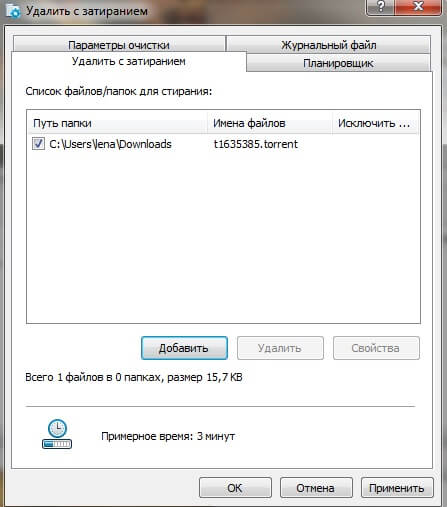

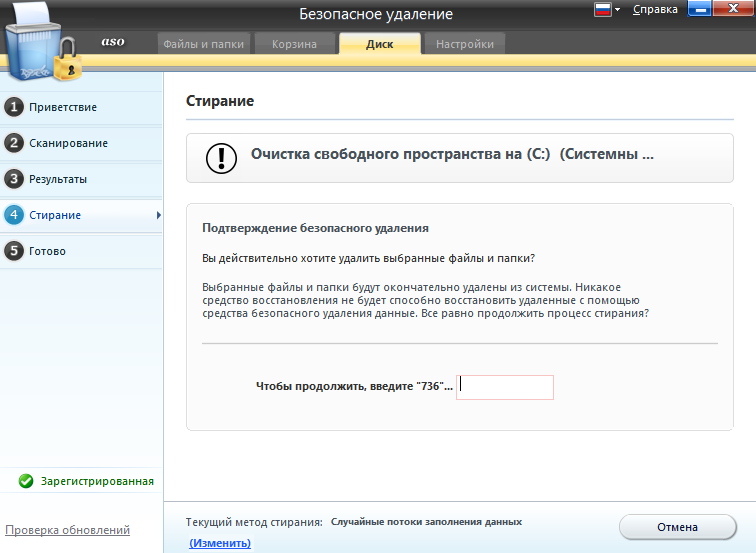

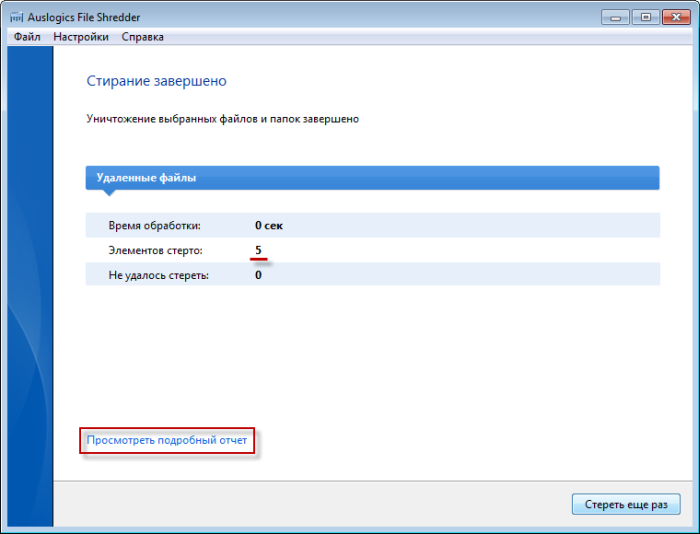

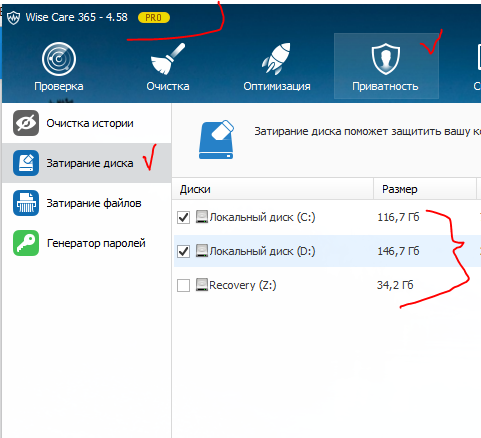

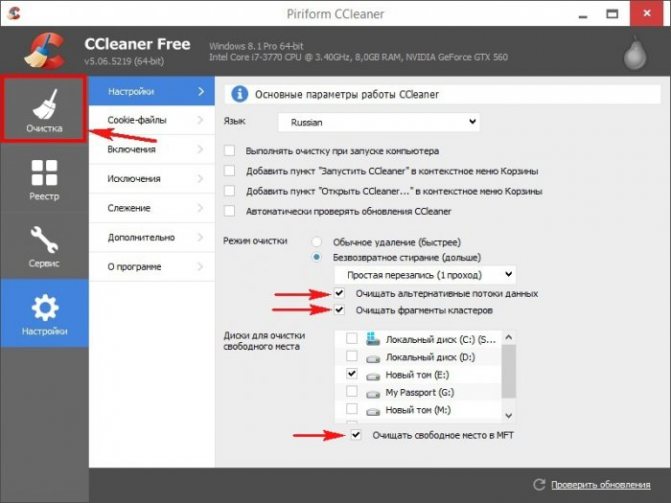

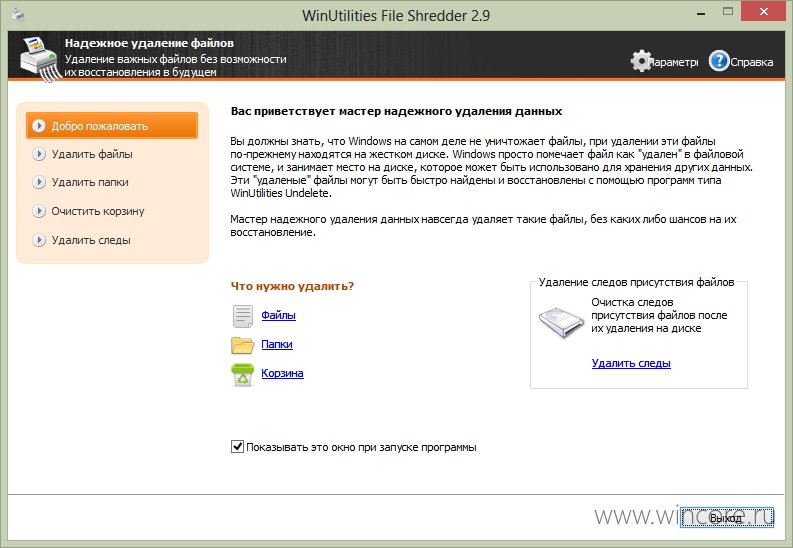

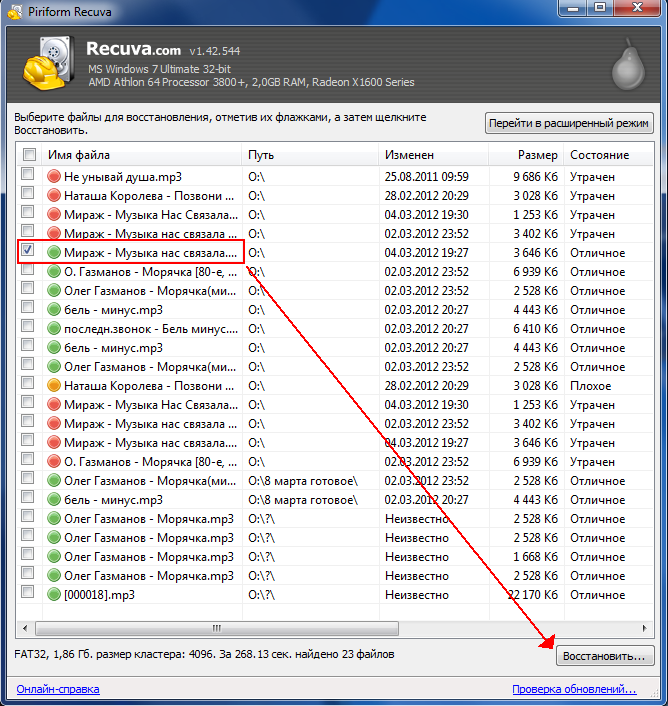

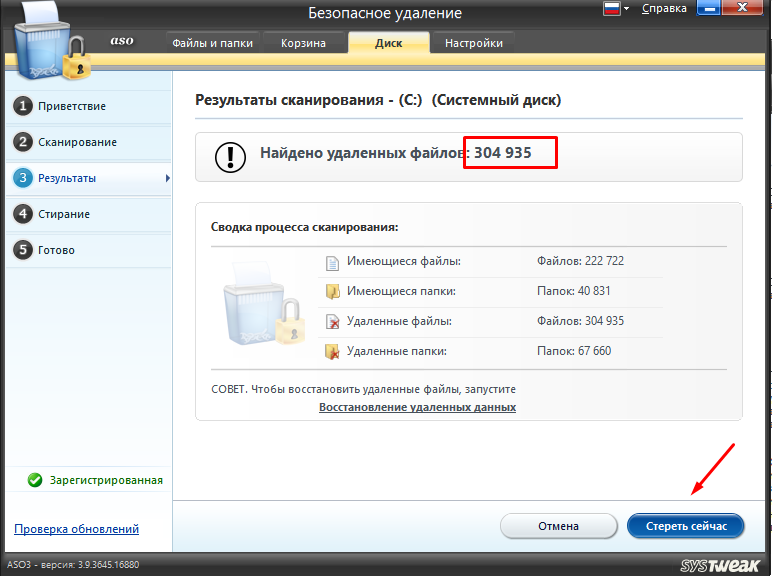

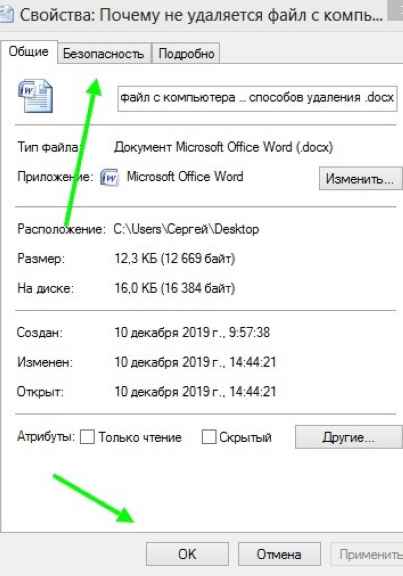

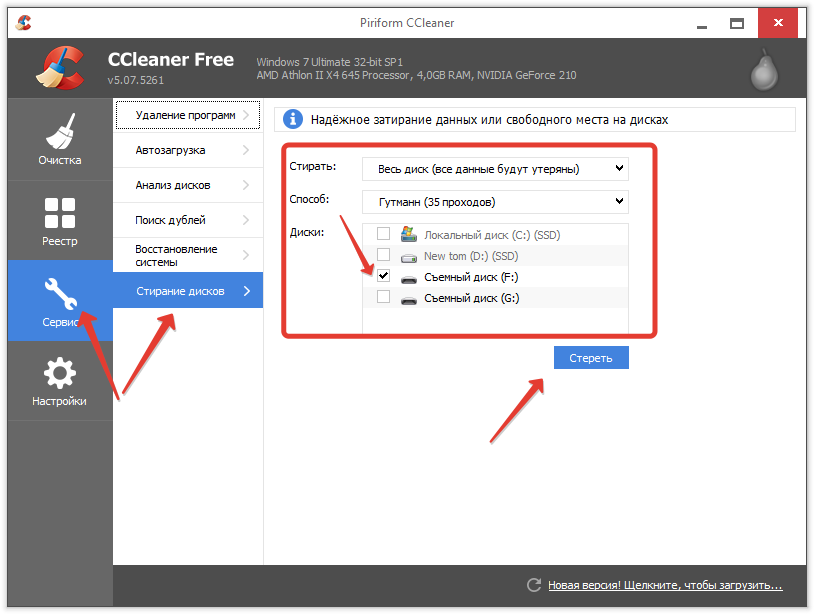

Все мы знаем, что при удалении файл на самом деле не стирается. Удаляется только запись о нем, а сами данные все еще продолжают существовать где-то на диске. Поэтому для полного удаления информации нужно использовать специальные утилиты, которые затирают свободное пространство диска нулями или случайными данными. После этого восстановить файлы не получится. В предыдущих шагах мы уже много чего удаляли, поэтому самое время затереть свободное пространство, чтобы нельзя было восстановить вообще ничего.

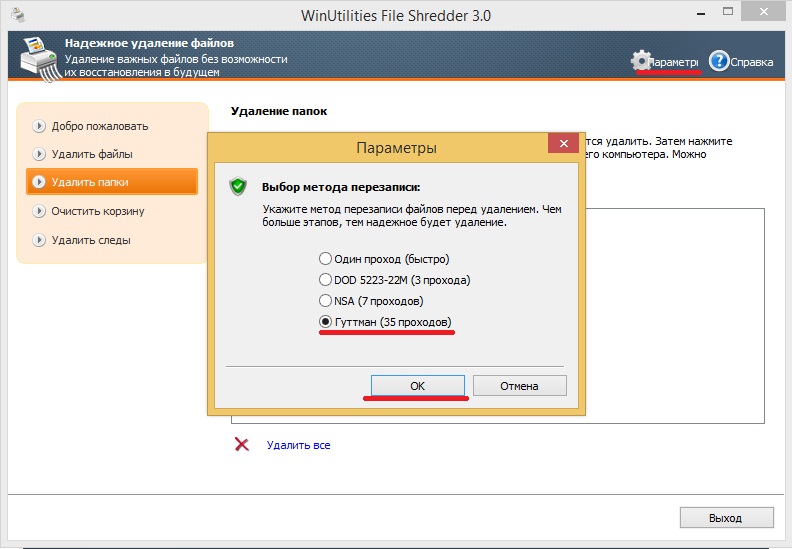

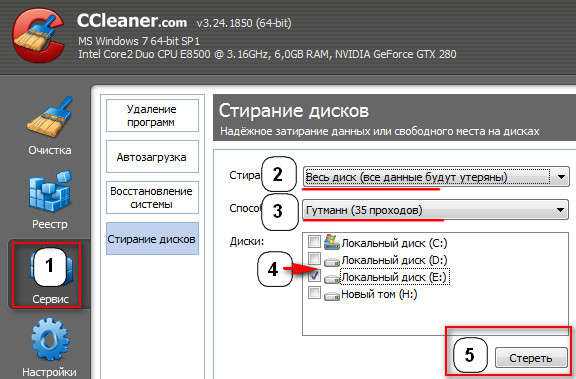

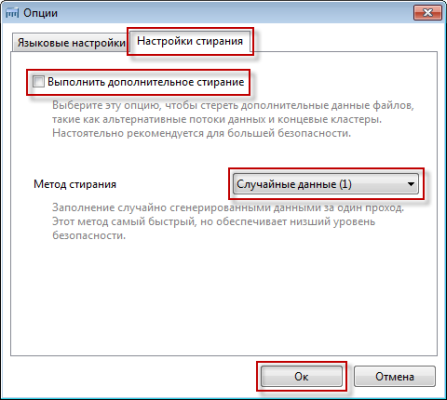

Существует много утилит для затирания информации. Но мы будем использовать то, что уже у нас есть, а именно CCleaner. Зайди в «Сервис → Стирание дисков», выбери диск, который хочешь очистить от недобитых файлов, укажи стирать «Только свободное место» и задай способ стирания. Приложение поддерживает несколько стандартов стирания — от самого простого, подразумевающего одну перезапись, до метода Гутмана (35 проходов).

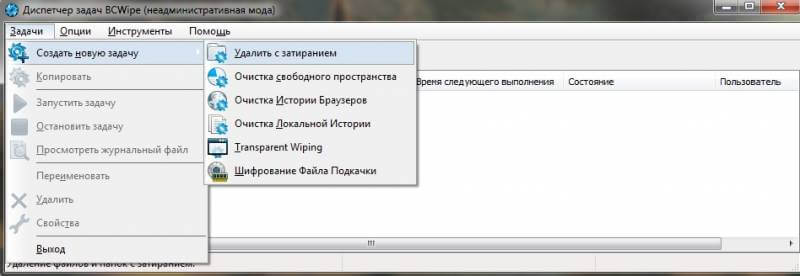

Стирание свободного места

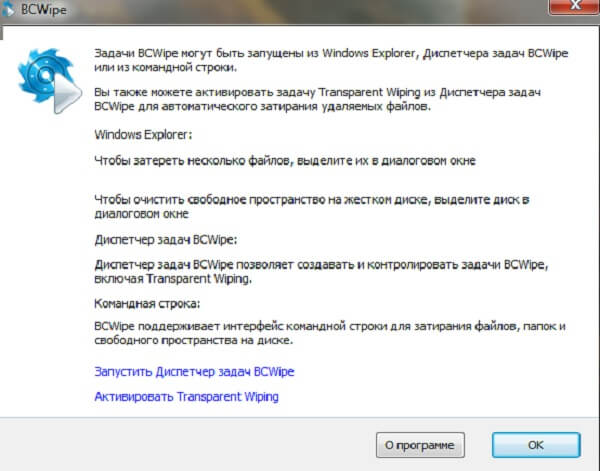

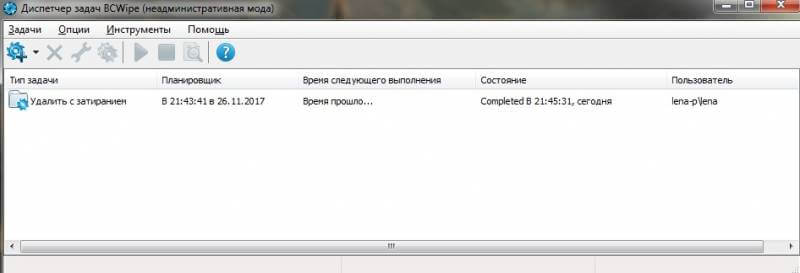

Из конкурентов CCleaner интересна, к примеру, программа BCWipe — она может не только стирать свободное пространство, но и удалять файл подкачки, который также может содержать конфиденциальную информацию. BCWipe стоит денег, но для одноразового стирания подойдет и trial-версия.

Шифрование дисков

Secret Disk 4 позволяет защищать существующие диски (все разделы жесткого диска, включая системный), в том числе съёмные, а также создавать так называемые виртуальные диски. Всё содержимое виртуального диска хранится в одном файле-контейнере в зашифрованном виде. Подключенный виртуальный диск операционная система воспринимает как обычный диск. Файл подключенного виртуального диска защищён от удаления.

При создании зашифрованного диска пользователь может выбрать алгоритм шифрования диска из списка:

- Triple DES и RC2, поставляемые поставщиком службы криптографии Microsoft Enhanced CSP, входящие в состав поставки ОС Windows и всегда доступные для использования.

- AES и Twofish — более быстрые и надежные дополнительные алгоритмы шифрования, становятся доступными после установки пакета Secret Disk NG Crypto Pack (рекомендуется установить).

- ГОСТ 28147-89 — при установке дополнительных поставщиков криптографии (криптопровайдеров) КриптоПро CSP, Signal-COM CSP или Vipnet CSP.

Содержимое диска шифруется посекторно с использованием выбранного алгоритма шифрования и сгенерированного ключа шифрования диска.

Процесс шифрования диска может быть приостановлен пользователем или даже прерван, например, из-за перебоев электропитания, однако это не повлечёт за собой потерю данных. Приостановленный или прерванный процесс шифрования может быть возобновлён в любой удобный момент. По завершении процесса шифрования всё содержимое диска становится зашифрованным, что обеспечивает надёжную криптографическую защиту хранящихся на нём данных.

При прямом просмотре содержимое отключенного зашифрованного диска выглядит как случайная последовательность битов («белый шум»), поскольку все данные зашифрованы. По содержимому раздела диска невозможно определить, является ли данный раздел просто неформатированным, или же на нём имеется какая-то информация. Так Secret Disk обеспечивает защиту конфиденциальной информации от несанкционированного доступа, а также сокрытие наличия данных на компьютере.

Ключи шифрования диска создаются самим пользователем.

Доступ к защищенным дискам

Secret Disk 4 предусматривает доступ к защищенным дискам нескольким пользователям. Для этого цифровой сертификат с открытым ключом каждого пользователя должен быть зарегистрирован в системе. Пользователь, создавший защищенный диск, рассматривается как владелец данного ресурса.

Владелец может предоставить независимый доступ к защищенным дискам, создав крипто-копию ключа шифрования, защищенную на открытом ключе того пользователя, которому владелец диска предоставил доступ. В этом случае созданная крипто-копия ключа шифрования доступна для расшифровывания только с использованием закрытого ключа, установленного на его персональном идентификаторе eToken. Таким образом достигается персонализированный доступ к зашифрованным ресурсам.

Система предусматривает, что владелец может в дальнейшем изъять у пользователя ранее созданную крипто-копию ключа шифрования. Пользователь, в свою очередь, имея доступ к ключу шифрования, предоставить доступ другим пользователям не может.

Когда необходим Secret Disk 4?

- При работе на ноутбуке. Утеря или кража ноутбука, несанкционированное использование посторонними лицами (во время деловых поездок на отдыхе).

- При работе на персональном компьютере в офисе. Несанкционированный доступ к данным по локальной сети или неправомерное использование посторонними лицами во время отсутствия пользователя на рабочем месте.

- Компьютер передается на сервисное обслуживание. Несанкционированный доступ к данным во время проведения ремонтных и сервисных работ внутренней IT-службой или внешней сервисной компанией.

- Информация конфиденциального характера переносится или пересылается на съемных носителях. Утеря или кража носителей.

- Необходимо обеспечить выполнение требований Федерального закона о персональных данных от 27 июля 2006 г. Нарушение конфиденциальности персональных данных, которые хранятся и обрабатываются на персональных компьютерах в организации.

Очистка списка USB-накопителей

На некоторых режимных объектах к компьютеру разрешено подключать только флешки, зарегистрированные в журнале. Причем, как водится, журнал самый что ни на есть обычный — бумажный. То есть сам компьютер никак не ограничивает подключение незарегистрированных накопителей. Не ограничивает, зато протоколирует! И если при проверке обнаружат, что пользователь подключал незарегистрированные накопители, у него будут проблемы.

Мы ни в коем случае не советуем тебе пытаться украсть военные секреты, но умение очищать список недавно подключавшихся накопителей может пригодиться и в других жизненных ситуациях. Чтобы сделать это, загляни в следующие разделы реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR\ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USB\

Вот они — все накопители, которые ты подключал к своему компу.

Казалось бы, нужно просто взять и все почистить. Но не тут-то было! Во-первых, разрешения на эти ветки реестра установлены таким образом, что ты ничего не удалишь даже в «семерке», не говоря уже о «десятке».

Во-вторых, назначать права и разрешения вручную долго, особенно если накопителей много. В-третьих, права админа не помогут. Скриншот выше был создан, когда я выполнял операцию удаления как раз с правами админа. В-четвертых, кроме этих двух разделов, нужно почистить еще длинный список разделов. Причем их нужно не просто удалять, а грамотно редактировать.

Если тебе по каким-то причинам понадобится сделать все вручную, то ищи по ключевым словам MountPoints, MountedDevices DeviceClasses и RemovableMedia. Но куда проще использовать готовую программу, которая сделает все за тебя. На некоторых форумах для этого рекомендуют USBDeview. Однако я ее протестировал и заявляю, что она вычищает информацию далеко не из всех нужных разделов. USBSTOR

иUSB продолжают содержать информацию о подключавшихся носителях.

Могу порекомендовать программу . Запусти ее, поставь галочку «Произвести реальную очистку». Параметр «Сохранить.reg-файл отмены» можешь включить или нет, но если цель не проверить программу, а подготовиться к грядущей инспекции компьютера, то лучше выключить.

Программа не только чистит реестр, но и выводит подробный лог своих действий (см. ниже). Когда она завершит работу, не останется никаких упоминаний о подключении накопителей к компьютеру.

Какие внешние устройства могут нести с собой угрозу для корпоративных данных

Внешние съемные устройства (флэш-накопители USB) и носители (CD/DVD) давно уже привычны в быту, а в бизнесе и подавно практически незаменимы. Любой офис в любой точке планеты — это отдельная экосистема, в которой нашлось место USB-накопителям, внешним жестким дискам FireWire, технологиям мобильных соединений Wi-Fi и Bluetooth, сканерам, мультимедийным проигрывателям, цифровым камерам, смартфонам и десяткам других устройств и технологий. Кажущиеся уже очень примитивными — они все еще несут в себе высокую ценность для повседневных бизнес-операций, повышая производительность любой компании. И жизнь без них представить уже вроде как нельзя, вот только ценность эта сопряжена с серьезными рисками.

| «Быстрое бесконтрольное распространение и использование этих устройств вызывает серьезное беспокойство ИБ-подразделений компаний из-за возможной случайной или злонамеренной утечки информации, или компрометации ИТ-систем, — рассказывает системный инженер компании Ivanti Максимилиан Прилепский. — Обучение сотрудников, осознание ими риска или даже строгая внутренняя ИТ-политика часто недостаточны для сохранности интеллектуальной собственности, защиты конфиденциальной информации от инсайдерских угроз или случайных потерь. А потому управление устройствами является важнейшей составляющей стратегий защиты данных для предприятий». |

Строго говоря, потенциальную угрозу для корпоративной информации несут любые переносные устройства хранения данных: от USB-накопителей и портативных устройств хранения, до карт памяти и токенов. Все они могут быть использованы для копирования конфиденциальных данных или служить точкой входа для вредоносного или шпионского ПО. Эта технология тоже стара, не как мир, но близко к тому: производители USB не защищают прошивку в своих устройствах, а потому киберпреступники используют вредоносное ПО, которое перепрограммирует прошивку и берет USB-устройства под свой контроль. И пользователь, вроде, не виноват, а компании может быть нанесен серьезный ущерб.

| «Сотрудники компаний часто даже не задумываются о том, что подзаряжая мобильные телефоны, планшеты и другие устройства, использующие корпоративные порты USB, они уже подвергают риску ИТ-системы предприятия, его активы и данные, — добавляет Максимилиан Прилепский. — И если инцидент произойдет, то финансовые, юридические и имиджевые последствия не заставят себя долго ждать. К слову, статистика красноречива: более половины случаев потери корпоративной информации происходит неумышленно или по оплошности персонала — при транспортировке и хранении внешних накопителей». |

Можно ли защитить систему от заражения вредоносным ПО со съемных носителей

Зараженные внешние носители — это не только заражение вредоносным кодом. Такие устройства могут эмулировать клавиатуру и запускать свои собственные команды, приводящие к утечкам или кражам файлов. Устройства USB могут выдавать себя за сетевые карты, изменять настройки системы, даже тайно перенаправлять трафик веб-браузера. Когда проблема уже налицо, решать ее сложно, поэтому в первую очередь важны предварительные меры безопасности.

| «Один из самых важных советов, которому непременно нужно следовать: не подключать неизвестные flash-накопители к компьютеру, — разъясняет Максимилиан Прилепский. — Также не стоит использовать персональные USB-накопители на компьютерах компании и наоборот — не подключать USB-накопители, содержащие корпоративную информацию, к своему ПК. Этим вы исключите риск перекрестного заражения. Также следует использовать пароли и шифрование USB-накопителей и CD/DVD-дисков для защиты ваших данных и интеллектуальной собственности». |

Кроме того, специалисты рекомендуют отключить функцию автозапуска. В ОС Windows она приводит к автоматическому открытию съемных носителей при подключении к компьютеру, тем самым открывая дорогу вредоносным программам к важным для бизнеса данным. Ну а самим компаниям стоит разработать и внедрить реально работающие политики безопасности. Персонал следует обучить правилам взаимодействия с внешними устройствами, чтобы снизить роль человеческого фактора.

Настройка «Истории файлов»

Как мы уже говорили, если нужно изменить настройки по умолчанию в «Истории файлов», нам больше не нужно обращаться к «Панели управления». Теперь это можно сделать из приложения «Параметры». Необходимо перейти в подраздел «Служба архивации», как указано выше, а затем нажать кнопку «Другие параметры». После этого откроется окно «Параметры архивации», в котором расширенные настройки «Истории файлов» собраны в единый унифицированный список.

В первом разделе списка параметров резервного копирования, который называется «Общие сведения», мы увидим информацию о резервных копиях и диске, где они хранятся. Здесь также можно задать частоту резервного копирования. Значение по умолчанию – каждый час, но вы можете либо сократить период между резервными копиями до минимального предела (каждые 10 минут), либо увеличить его до максимального периода (один раз в день).

Еще один важный параметр, который можно найти в разделе «Общие сведения», позволит выбрать, как долго будут храниться резервные копии файлов. Очевидно, что параметр по умолчанию – «Постоянно», но можно выбрать более короткий период, если на нашем съемном носителе недостаточно места.

Следующий раздел под названием «Выполнить резервное копирование этих папок» покажет вам все библиотеки и папки, которые в настоящее время находятся в резервном копировании. Этот раздел скрывает небольшой сюрприз. После того, как в Windows 8 появилась «История файлов», разработчики получили множество жалоб, направленных на одну и ту же серьезную проблему – невозможность добавления новых папок для резервного копирования. Похоже, что в Windows 10 эта ситуация изменилась, и теперь пользователь может легко добавлять папки, которые не подключены к библиотекам. Кроме того, нужно помнить, что это можно сделать только из приложения «Параметры». Вы не найдете эту опцию в панели управления. Чтобы включить резервное копирование любой папки с файлами, все, что вам нужно сделать, это нажать кнопку «Добавить папку» в верхней части раздела «Выполнить резервное копирование этих папок».

В открывшемся окне выберите папку, резервную копию которую вы хотите создать, а затем нажмите кнопку «Выбор этой папки». Это все, вы только что добавили папку, не связанную с вашими стандартными или настраиваемыми библиотеками. Похоже, что в Microsoft, наконец, учли просьбы пользователей.

Конечно, в «Параметрах архивации» у вас также есть возможность исключить из резервного копирования определенные библиотеки и папки. Для этого просто нажмите кнопку «Добавить папку» в разделе «Исключить эти папки».

Затем выберите элементы, которые вы хотите удалить из резервного копирования, и нажмите или коснитесь кнопки «Выбор этой папки».

Наконец, вы можете изменить диск, используемый для ваших резервных копий, но это двух этапный процесс. Во-первых, вам нужно прекратить использовать текущий резервный диск, нажав кнопку «Прекращение использования диска» в разделе «Параметры архивации».

На втором этапе вам нужно вернуться в главное окно «Службы архивации» и нажать кнопку «Добавить диск». В выпадающем меню вы можете выбрать другой диск, щелкнув или нажав на него.

Как посмотреть недавно открытые файлы Windows 10

Пользователи операционной системы Windows 10 имеют возможность посмотреть недавно открытые файлы используя проводник и журнал. А также в последних обновлениях операционной системы Windows 10 пользователям стала доступна временная шкала. С помощью временной шкалы уже конкретно можно посмотреть когда и какой файл использовался.

В данной статье мы рассмотрим не только как посмотреть недавно открытые файлы Windows 10, но и как отключить недавно использовавшиеся файлы и часто используемые папки в проводнике

Рекомендуем обратить внимание на пункт как отключить временную шкалу в Windows 10. А также есть возможность открыть папку недавние документы, о которой также мало кто знает

Как посмотреть недавно открытые файлы Windows 10

Недавно открытые файлы можно посмотреть на компьютере под управлением операционной системы Windows 10 разными способами. Новым для пользователей есть вариант с использованием временной шкалы, который появился в последнем обновлении.

Последние файлы и часто используемые папки

Текущая возможность появилась уже давно. Суть в том что в проводнике отображаются Последние файлы и Часто используемые папки во вкладке Быстрый доступ. Этот функционал является полезным, поскольку даже новичок может быстро найти последний файл.

Временная шкала

Не так давно появилась возможность использовать несколько рабочих столов, а сразу за ней и временную шкалу. Для того чтобы посмотреть недавно открытые файлы в Windows 10 необходимо нажать комбинацию клавиш Win+Tab. Пролистайте страницу временной шкалы вниз. Справа доступна собственно временная шкала с конкретными датами, а слева можно найти недавно открытые файлы.

Недавние документы

Чтобы посмотреть недавние документы в Windows 10 необходимо нажать комбинацию клавиш Win+R и в открывшимся окне выполнить команду shell:recent. В принципе найти недавние документы в системе можно самостоятельно. Для этого первым делом стоит включить скрытые папки в Windows 10, а потом перейти по пути: C:\ Пользователи\ Имя_пользователя\ AppData\ Roaming\ Microsoft\ Windows\ Recent.

Как отключить недавно использовавшиеся файлы и часто используемые папки

- Открываем проводник в Windows 10.

- Дальше переходим во вкладку Вид и нажимаем кнопку Параметры (Изменить параметры папок и поиска).

- В открывшимся окне параметров папок во вкладке Общие в разделе Конфиденциальность снимаем галочки с пунктов Показывать недавно использовавшиеся файлы на панели быстрого доступа и Показывать часто используемые папки на панели быстрого доступа.

При желании только очистить недавно использовавшиеся файлы и часто используемые папки необходимо в окне Параметры папок во вкладке Общие нажать кнопку Очистить напротив надписи Очистить журнал проводника.

Как отключить временную шкалу Windows 10

Временная шкала является новым элементом системы Windows 10. Поэтому её настройка происходит с обновленных параметров системы.

- Откройте обновленные параметры системы нажав комбинацию клавиш Win+I.

- Перейдите в раздел Конфиденциальность>Журнал действий и снимите отметки с пунктов Разрешить Windows собирать мои действия с этого компьютера и Разрешить Windows синхронизировать мои действия с этого компьютера в облако.

Текущие изменения никак не очистят временную шкалу, а только предотвратят сбор Ваших действий на компьютере. Чтобы очистить текущую временную шкалу необходимо по пути: Параметры > Конфиденциальность > Журнал действий нажать кнопку Очистить в разделе Журнал операций очистки.

Статья показывает как посмотреть недавно открытые файлы в Windows 10. Мы рассмотрели где и как найти последние файлы, часто используемые файлы, временную шкалу и последние документы. А также рассмотрели как очистить последние используемые файлы и при необходимости полностью отключить их отображение.