Почему нельзя хранить пароли в открытом виде

Главная причина — минимизация ущерба в случае утечки базы данных.

Но если в его руках окажутся логины и пароли, он может попытаться использовать эти данные для входа в почтовые сервисы (Gmail, Яндекс.Почта, Mail.ru и т.д.), социальные сети, мессенджеры, клиент-банки и т.д.

В тот же личный кабинет Пятёрочки, чтобы перевыпустить карту и потратить чужие бонусы.

В общем, пользователи сайта, которые везде используют одни и те же логины и пароли, могут получить кучу проблем.

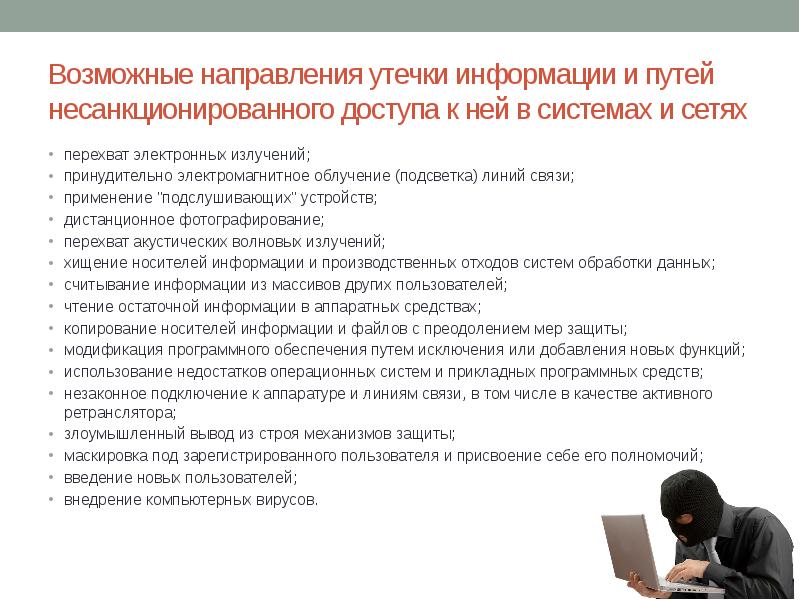

Некоторые разработчики считают, что их приложение надёжно защищено и никаких утечек быть не может. Есть несколько причин, почему это мнение ошибочно:

- Разработчик — не робот, он не может не совершать ошибок.

- Взлом может произойти со стороны хостинг-провайдера, работу которого не всегда возможно контролировать.

- Некорректная настройка сервера может привести к возможному доступу других пользователей хостинга к вашему сайту (актуально для виртуальных хостингов).

- Бывший коллега по работе может слить базу данных конкурентам. Может в качестве мести, а может просто ради денег.

Короче, пароли в открытом виде хранить нельзя.

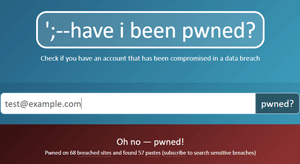

В Интернет утекли 772 904 991 уникальных электронных писем и 21 222 975 уникальных паролей: проверьте свой почтовый ящик в списке.

В наши дни нет недостатка в утечке данных. Сегодня этим не удивишь

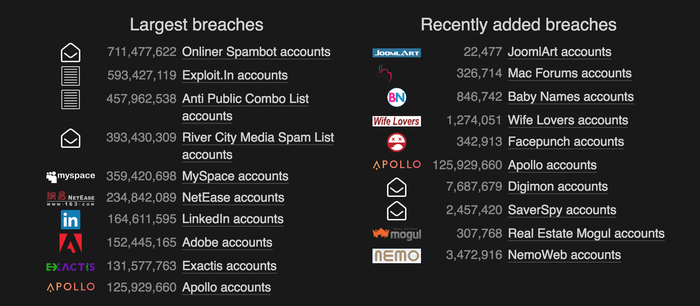

Но этот крупнейший в мире слив логинов и паролей к почтовым ящикам должен заставить вас обратить внимание. Недавно обнаруженная «Коллекция № 1» является крупнейшей общедоступной утечкой данных: открыто 772 904 991 уникальных электронных писем и 21 222 975 уникальных паролей

Так что же это значит для обычного человека? По словам Ханта, это означает, что скомпрометированные комбинации электронной почты и паролей более уязвимы. По сути, заполнение учетными данными – это когда взломанные комбинации имени пользователя или электронной почты/пароля используются для взлома других учетных записей пользователей. Это может повлиять на любого, кто использовал одно и то же имя пользователя и пароль на нескольких сайтах. Это касается того, что нарушение Коллекции № 1 содержит почти 2,7 миллиарда комбинаций. Кроме того, около 140 миллионов электронных писем и 10 миллионов паролей из Коллекции № 1 были новыми для базы данных HIBP Ханта – это означает, что они не относятся к ранее сообщенным утечкам.

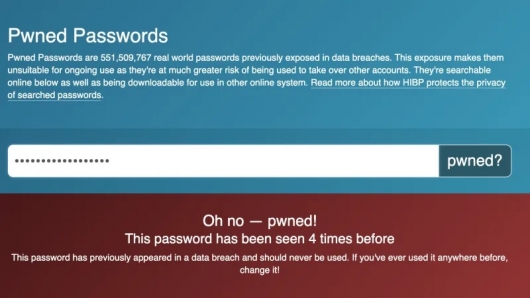

Если вам интересно, являются ли ваши электронные письма и пароли частью массива, попавшего в Сеть, вы можете проверить это на сайте HIBP здесь. Вы также можете вручную искать, какой из ваших паролей был раскрыт.

Мы проверили свою корпоративную почту и, на удивление, узнали, что наша электронная почта была раскрыта наряду с несколькими паролями, которые больше не используются. Рекомендации сайта haveibeenpwned.com на этот случай таковы: если вы обнаружите свою почту в этом каталоге, вам необходимо немедленно сменить пароль. Причем желательно это сделать не только на почтовом ящике, но и в других сервисах, где вы использовали ту же связку логина (почтовый ящик) и пароля.

Вывод из этой очередной утечки конфиденциальных данных, как всегда, один. Вы должны пользоваться традиционными методами безопасности. Не используйте пароли повторно, включите двухфакторную аутентификацию, и если вы планировали в будущем пользоваться генератором паролей, сейчас самое время приступить к этому.

Новый сервис проверяет почтовые адреса на причастность к Emotet

Xakep #257. Pivoting

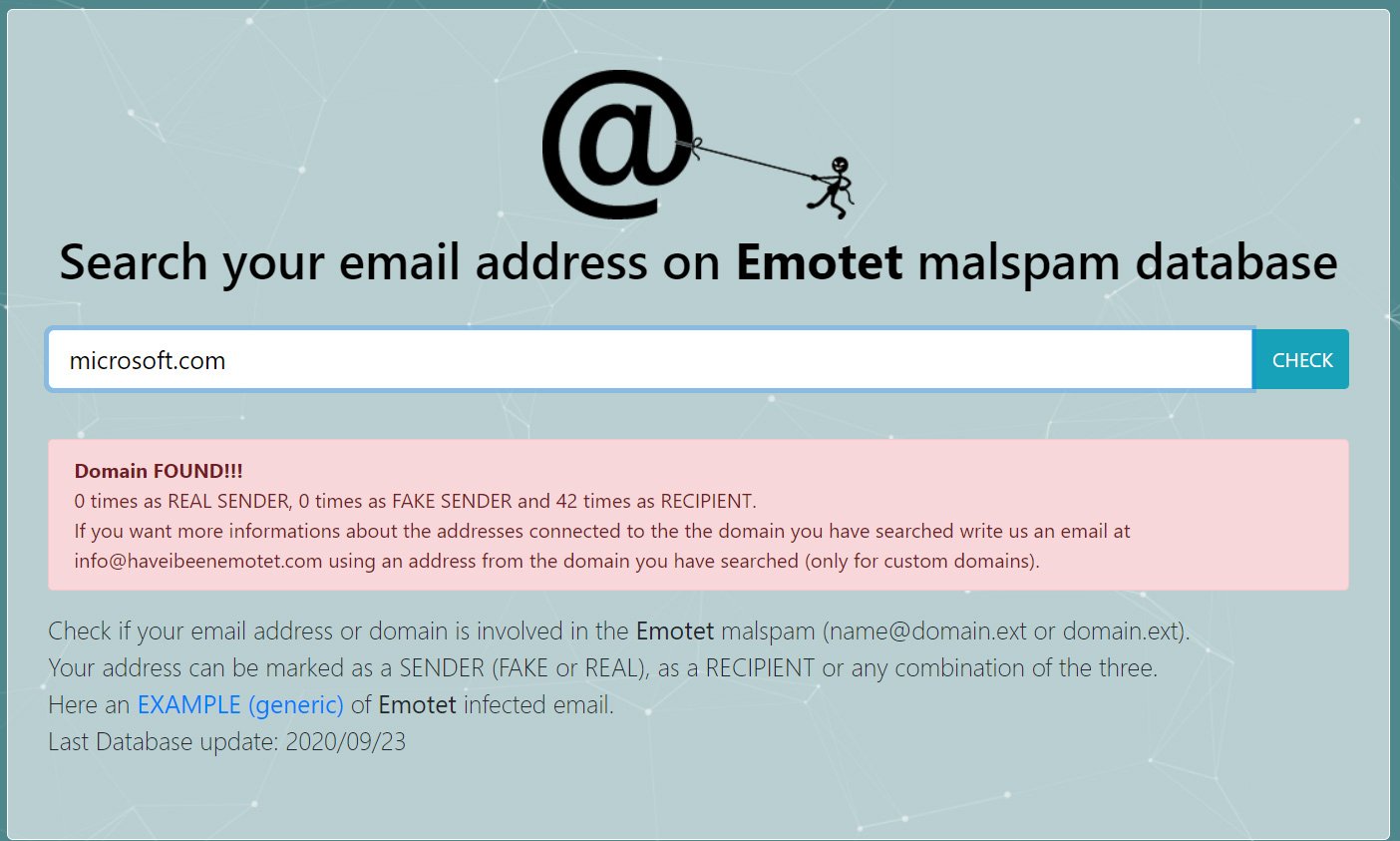

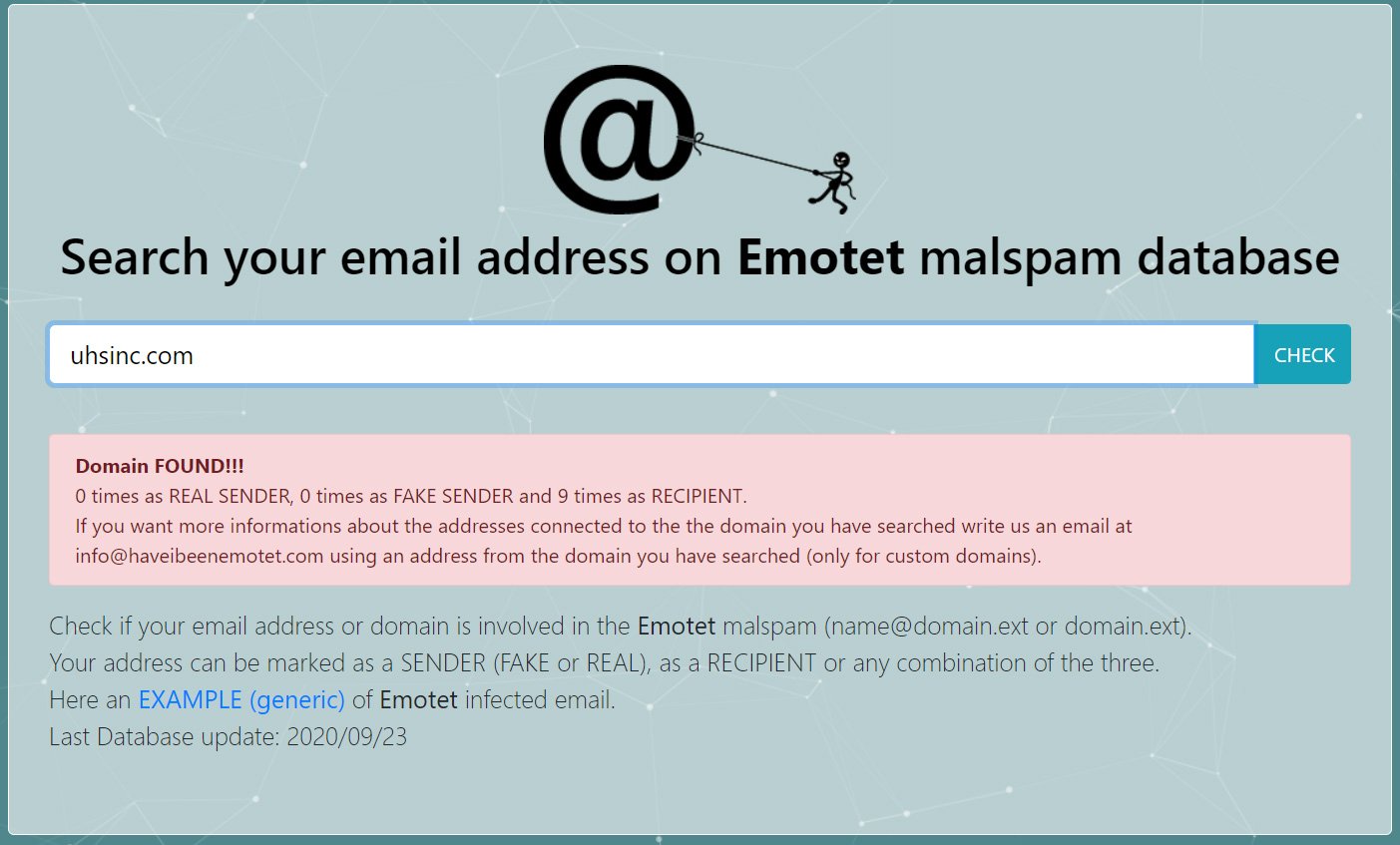

Ниже можно увидеть результаты такой проверки: за последнее время Emotet атаковал пользователей в домене microsoft.com 42 раза.

Журналисты отмечают, что сервис может быть полезен в качестве вспомогательной аналитической платформы: можно проверить, были ли атаки Emotet нацелены на конкретную компанию, и не это ли в итоге привело к заражению сети шифровальщиком. Например, недавно вымогатель Ryuk атаковал гиганта из области здравоохранения, компанию Universal Health Services (UHS). Согласно данным Have I Been Emotet, домен uhsinc.com становился мишенью кампаний Emotet как минимум девять раз.

Впрочем, сам факт атак и получения вредоносных писем еще не означает, что компания или пользователь были скомпрометированы. Чтобы заразиться, пользователю необходимо открыть приложенное к письму вложение и разрешить работу макросов.

Emotet появился еще в 2014 году и сейчас, это одна из наиболее активных угроз среди вредоносных программ. Малварь распространяется преимущественно с почтовым спамом, через вредоносные документы Word. Такие письма могут маскироваться под инвойсы, накладные, предупреждения о безопасности аккаунта, приглашения на вечеринку и даже под информацию о распространении коронавируса. Словом, хакеры внимательно следят за мировыми трендами и постоянно совершенствуют свои письма-приманки.

Хотя когда-то Emotet начинал свой пусть как классический банковский троян, но сейчас угроза сильно видоизменилась, превратившись в мощный загрузчик, а ее операторы стали активно сотрудничать с другим преступными группами.

Сегодня Emotet поставляется с множеством модулей, которые, в частности, позволяют малвари распространяться внутри сети. К примеру, для бокового перемещения Emotet даже может действовать как Wi-Fi червь. Также с недавних пор малварь ворует вложения из писем своих жертв.

Проникнув в систему жертвы, Emotet использует зараженную машину для дальнейшей рассылки спама, а также устанавливает на устройство самую разную дополнительную малварь. Зачастую это банкеры, такие как QakBot, Trickbot (который ворует учетные данные, cookie, историю браузера, ключи SSH и так далее), майнеры, инфостилеры, а также шифровальщики, вроде Ryuk, Conti и ProLock.

С — секретность

На работе выдали приказ: сделать «защищенные» ноутбуки. В переводе с hr-овского на it-шный это обозначает зашифрованный.

До кучи установили bootloader с паролем.

Зашифровали, все хорошо, выдаём новенькие компьютеры пользователям, получаем сто вопросов, в том числе про пароль. Объясняем, что надо его запоминать, и тут одна мадам нам сообщает:

— А вот в приказе руководства написано, что пароль от ноутбука должен быть распечатан и приклеен на него!

И правда, так и написано в приказе.

Вот такая секретность и безопасность.

Может наши хакеры не то чтобы взламывали выборы в Америке, а просто по распечатанному паролю вошли.

Не все агрегаторы утечек одинаково безопасны

В рамках этого материала я предложил вам самый крупный и популярный сервис, однако если вы воспользуетесь поиском, обнаружите значительно большее количество агрегаторов утечек. Не всеми подобными сервисами безопасно пользоваться.

Часть из них ориентирована на фишинг, когда у пользователя запрашивают данные якобы для проверки, а на самом деле используют их для кражи аккаунта или для продажи. Некоторые подобные сервисы прямо запрашивают у пользователя логин и пароль, без которых проверка вроде как невозможна.

Есть и другая категория сервисов, которые после ввода данных сообщают об их утечке. Иногда они сверяются с публичной базой данных другого сервиса, реже просто вводят пользователя в заблуждение, даже не проверяя данные (работает это как фейковые бесплатные антивирусы, находящие у жертвы несуществующие угрозы и требующие деньги за их удаление).

После проверки жертве предлагается ряд платных услуг по удалению данных, утекших в сеть. Я не проверял эффективность подобных сервисов, но выглядит это как обман. Мне неизвестно действенных методов удаления утекших данных, особенно распространившихся в даркнете, продаваемых или выложенных не на одном десятке ресурсов.

Но есть и другой тип подобных сервисов, на мой взгляд, куда более опасный для пользователей. Такие сервисы не просто дают возможность проверить, но и при желании приобрести утекшие данные. Иногда доступ к базам подобных сервисов доступен по подписке, иногда можно купить конкретный обнаруженный в базах аккаунт.

В сети последние годы активно развивается услуга сбора информации или так называемой цифровой разведки, когда специально обученные люди занимаются поиском данных о жертве. Они ищут сообщения, интересы, знакомства, любую активность и иную информацию, запрашиваемую заказчиком.

Иногда это сотрудники правоохранительных органов или представители частных компаний, занимающихся расследованиями киберпреступлений, ищущие информацию о хакерах. Иногда это частные детективы, активно внедряющие в последние годы услуги разведки и шпионажа в киберпространстве.

Сегодня вы использовали аккаунт на сайте знакомств, завтра забыли про него. Сайт был взломан – и аккаунт оказался в руках продавцов персональных данных. Через десяток лет вы становитесь успешным политиком или бизнесменом, и ваши враги заказывают сбор компромата на вас. Вот тогда и может всплыть этот самый злополучный аккаунт и все переписки, где вы по молодости или под действием алкоголя вполне могли наговорить лишнего.

Совет

Вспомните и удалите все неиспользуемые аккаунты сайтов знакомств, социальных сетей, форумов, электронной почты

К счастью, правоохранительные органы разных стран борются с подобными сервисами. Например, популярный сервис LeakedSource, продававший доступы к более чем трем миллиардам утекших аккаунтов, однажды ушел в офлайн, а на одном из форумов появилось сообщение от пользователя, осведомленного о ситуации.

Позже появилась информация, что предполагаемый владелец LeakedSource Онтарио Джордан Блум арестован канадской полицией и обвиняется в торговле идентификационной информацией, несанкционированном использовании компьютера, а также в хищении данных и владении имуществом, полученным преступным путем. Как писали СМИ, теневой агрегатор утечек принес ему около четверти миллиона долларов США.

Еще раз хочу отметить, что легальные сервисы отличаются от нелегальных тем, что вы можете проверить аккаунт на предмет утечек, но ни получить, ни купить пароль или хэш пароля, другую информацию, находящуюся в утекших данных, вы не можете.

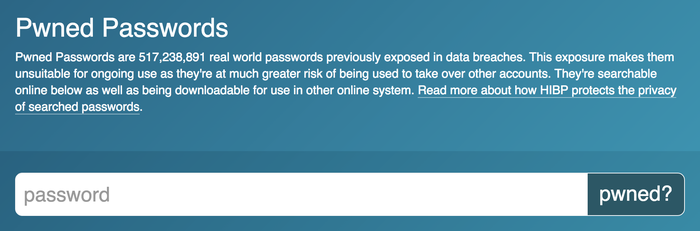

Интерфейс сайта Have I Been Pwned

После этого откроется главная страница сайта. Сервис «Have I Been Pwned?» работает на английском языке, для большего удобства переведите сайт на русский язык с помощью переводчика в браузере.

Из вкладок меню осуществляется переход на другие страницы сайта. Обычному пользователю будут полезны следующие разделы сайта:

- Во вкладке «Home» происходит проверка почтовых адресов.

- Во вкладке «Notify me» можно зарегистрироваться для получения уведомлений, если аккаунт будет взломан.

- Во вкладке «Domain search» можно получить информацию для поиска по домену.

- Во вкладке «Who’s been pwned» находится подробная информация о ресурсах, которые были подвергнуты взлому в разное время.

- Вкладка «Passwords» служит для проверки паролей.

Брендинг

Название «Меня обманули?» на основе сценария деточка жаргон термин « PWN », что означает «компромисс или контроль отбора, в частности , другой компьютер или приложения.»

Логотип HIBP включает текст , который представляет собой обычную строку атаки с использованием SQL-инъекции . Хакер, пытающийся получить контроль над базой данных веб-сайта, может использовать такую строку атаки, чтобы заставить веб-сайт запустить вредоносный код. Инъекционные атаки являются одним из наиболее распространенных векторов взлома базы данных; они являются самой распространенной уязвимостью веб-приложений №1 в списке 10 лучших веб-приложений OWASP .

Have I Been Pwned – проверка взломанных почты и паролей

Have I Been Pwned – проверка взломанных почты и паролей

Сервис Have I Been Pwned служит для получения информации об известных утечках данных пользователей, которые произошли из-за многочисленных взломов аккаунтов на различных сайтах, сервисах и т. п. Если данные скомпрометированы, пользователю необходимо срочно поменять свои учетные данные для обеспечения безопасности личных данных, возможной потери ценной информации.

Сайт Have I Been Pwned создал сотрудник Microsoft, известный эксперт в области безопасности Трой Хант. Пользователи могут проверить, не попали ли данные их учетных записей в базы хакеров. В одном месте сведены все известные данные об аккаунтах и паролях, скомпрометированных в интернете, в результате утечек данных.

Название сервиса Have I Been Pwned (HIBP) переводится на русский язык примерно, как «Был ли я взломан (взят под контроль, захвачен, уничтожен, использован)?». Слово «pwned» взято из жаргона геймеров, его употребляют хакеры, когда получают полный доступ к чужому компьютеру или сайту.

Официальное название сайта «’;—have i been pwned?» содержит перед вопросом строку SQL инъекции, которую часто применяют хакеры для взломов баз данных сайтов.

Все обнаруженные в сети новые данные автоматически добавляются на сервис, информация носит обезличенный характер. Зарегистрированные пользователи могут получить на свой почтовый ящик сообщение, если их данные попадут в базу Have I Been Pwned.

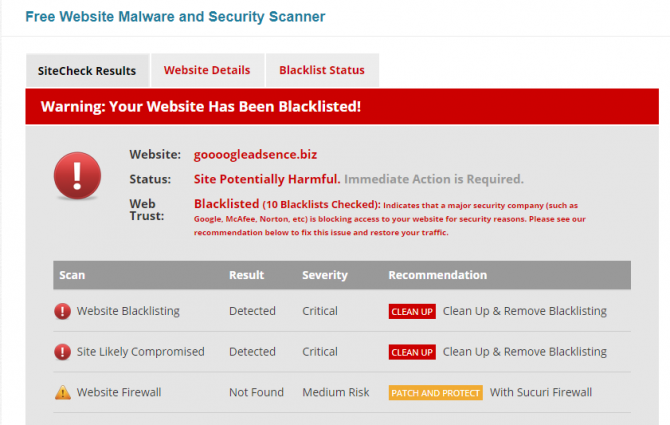

Sucuri SiteCheck

Хакеры ориентируются не только на личные онлайн-аккаунты, такие как социальные сети, но и на веб-сайты. В то время как на крупных сайтах предусмотрен ряд мер безопасности, сайты малых предприятий или блоггеров часто страдают от взлома.

Вы можете проверить свой веб-сайт на наличие вредоносных программ с помощью бесплатного инструмента для сканирования на наличие вредоносных программ в домене Sucuri SiteCheck. Sucuri ищет в домене любой известный вредоносный код, его черный список, ошибки на веб-сайте и любое устаревшее программное обеспечение. Он также определит, есть ли у вас брандмауэр веб-сайта.

Мы протестировали инструмент с известными вредоносными сайтами по сравнению с сайтами, которые, как мы знаем, безопасны, чтобы подтвердить, что инструмент может точно идентифицировать взломанный сайт.

В то время как SiteCheck предлагает пользователям возможность зарегистрироваться в службах Sucuri для устранения уязвимостей, инструмент бесплатный.

Trie-структура

Первой идеей было использовать структуру данных trie. Структура кажется идеальной для хранения хэшей SHA-1. Алфавит маленький, поэтому узлы тоже будут маленькими, как и результирующий файл. Может, он даже поместится в оперативной памяти? Поиск ключа должен происходить очень быстро.

Так что я реализовал эту структуру. Затем взял первые 1000000 хэшей исходной базы, чтобы построить результирующий файл и проверить, всё ли находится в созданном файле.

Да, я смог всё найти в файле, так что структура работала хорошо. Проблема оказалась в другом.

Результирующий файл вышел размером 2283686592B (2,2 ГБ). Это не очень хорошо. Давайте посчитаем и посмотрим, что происходит. Узел — это простая структура из шестнадцати 32-битных значений. Значения являются «указателями» на следующие узлы при заданном символе хэша SHA-1. Так, один узел занимает 16 * 4 байта = 64 байта. Вроде бы немного? Но если подумать, один узел представляет собой один символ в хэше. Таким образом, в худшем случае хэш SHA-1 займёт 40 * 64 байта = 2560 байт. Это намного хуже, например, текстового представления хэша, которое занимает всего 40 байт.

Преимущество структуры trie — в повторном использовании узлов. Если у вас два слова и , то узел для первых символов используется повторно, поскольку символы одинаковые — .

Вернёмся к нашей проблеме. Посчитаем, сколько узлов хранится в результирующем файле:

Теперь посмотрим, сколько узлов будет создано в худшем случае из миллиона хэшей:

Таким образом, структура trie повторно использует только узлов, что составляет 10,8% от наихудшего сценария.

С такими показателями результирующий файл для всей базы HIBP занял бы 1421513361920 байт (1,02 ТБ). У меня даже жёсткого диска не хватит, чтобы проверить скорость поиска ключей.

В тот день я узнал, что trie-структура не подходит для относительно случайных данных.

Поищем другое решение.

[G]rep

У нас текстовый файл с хэшем в каждой строке. Вероятно, для поиска лучше всего использовать grep.

Мой пароль оказался вверху списка с частотой более 1500 раз, так что он реально отстойный. Соответственно, результаты поиска вернулись практически мгновенно.

Но не у всех слабые пароли. Я хотел проверить, сколько времени займет поиск наихудшего варианта — последнего хэша в файле:

Результат:

Это печально. Ведь поскольку мою почту взломали, я хотел проверить наличие в базе всех своих старых и новых паролей. Но двухминутный grep просто не позволяет комфортно это сделать. Конечно, я мог бы написать скрипт, запустить его и пойти прогуляться, но это не выход. Я хотел найти лучшее решение и чему-то научиться.

Что делать, если пароли оказались раскрыты

Итак, вы обнаружили, что сведения утекли в сеть, и у вас есть список ресурсов, которые могут стать угрозой вашей конфиденциальности. Нужно исправлять ситуацию.

1. Смените раскрытые пароли

Любые раскрытые пароли нужно поменять, причем как можно быстрее. Как создать надежный пароль?

- Придумайте уникальный код, не используйте одни и те же комбинации на разных сайтах. Менять только часть пароля, например, добавляя в конец цифры, – тоже плохая идея.

- Пусть он содержит не менее 12 символов, цифры, строчные и прописные буквы.

- Если вы используете фразу, цитату, устойчивое выражение, то поменяйте слова в ней местами – так пароль будет сложнее взломать путем словарного подбора.

- Ни в коем случае не используйте простые комбинации цифр или личную информацию, например, фамилию, дату рождения, имя домашнего животного и т.п.

- Если у вас закончилась фантазия или вы боитесь забыть данные для входа – сгенерируйте их в менеджере паролей и сохраните в нем.

2. Отвяжите банковские карты от аккаунтов

Если вы когда-то поддались искушению привязать банковскую карту к аккаунту в соцсетях или маркетплейсах, самое время удалить ее оттуда. Как бы ни уверяли сервисы, что это безопасно, помните: чем больше информации вы собрали в одном месте, тем вы уязвимее для интернет-мошенников. Кроме того, привязанную карту хакеры смогут использовать для оплаты своих покупок, если взломают ваш профиль.

А при малейшем подозрении, что платежные данные оказались в чужих руках, немедленно обращайтесь в банк и блокируйте карту.

3. Настройте двухфакторную аутентификацию

Везде, где это возможно, настраивайте двухфакторную аутентификацию (2FA).

Когда у вас настроена 2FA и мошенники получат ваш пароль, второй фактор (чаще всего это код доступа) привязан к мобильному устройству. Это означает, что он придет вам на смартфон в виде SMS, push-уведомления, кода в приложении или другого варианта аутентификации. Потому его увидите только вы, а не преступники.

К тому же, если вы не входили в аккаунт, а вам внезапно приходит код для входа, это повод срочно сменить свои пароли.

использованная литература

- Зельцер, Ларри (5 декабря 2013). . ZDNet . Проверено 18 марта 2016 .

- ^ Прайс, Роб (20 августа 2015 г.). . Business Insider . Проверено 18 марта 2016 .

- ^ . Трой Хант . 11 июня 2019 . Проверено 11 июня 2019 .

- О’Нил, Патрик Хауэлл (16 сентября 2014 г.). . Daily Dot . Проверено 20 мая 2016 .

- . agilebits.com . 22 февраля 2018.

- . troyhunt.com . 29 марта 2018.

- . Engadget . Проверено 29 мая 2018 .

- . Ars Technica . Проверено 24 мая 2018 .

- . techcrunch.com . Проверено 24 мая 2018 .

- . Проверено 24 мая 2018 .

- Конгер, Кейт. . Gizmodo . Проверено 24 мая 2018 .

- Кондон, Стефани. . ZDNet . Проверено 24 мая 2018 .

- Корен, Майкл Дж. . Кварц . Проверено 24 мая 2018 .

- Wagenseil я, Пол. . www.laptopmag.com .

- . BleepingComputer .

- Dsouza, Melisha (6 февраля 2019). . Packt Hub .

- Ли, Люси; Пал, Биджита; Али, Джунаде; Салливан, Ник; Чаттерджи, Рахул; Ристенпарт, Томас (6 ноября 2019 г.). «Протоколы проверки взломанных учетных данных». Материалы конференции ACM SIGSAC 2019 по компьютерной и коммуникационной безопасности . Нью-Йорк, Нью-Йорк, США: ACM: 1387–1403. arXiv . Bibcode . DOI . ISBN

- Али, Джунаде (4 марта 2020 г.). . Блог Cloudflare . Дата обращения 12 мая 2020 .

- Coz, Джозеф (10 марта 2016 г.). . Vice . Проверено 18 марта 2016 .

- ^ Клули, Грэм (5 декабря 2013 г.). . grahamcluley.com . Проверено 20 мая 2016 .

- Рэш, Уэйн (28 мая 2016 г.). . eWeek . Проверено 15 июня +2016 .

- Фокс-Брюстер, Томас (28 октября 2015 г.). . Forbes . Проверено 20 мая 2016 .

- 000webhost (29 октября 2015 г.). . Facebook . Проверено 20 мая 2016 .

- Фокс-Брюстер, Томас (30 ноября 2015 г.). . Forbes . Проверено 20 мая 2016 .

- , Lorenzo (27 ноября 2015 г.). . Vice . Проверено 31 марта 2016 года .

- Шторм, Дарлин (30 мая 2016 г.). . Компьютерный мир . Проверено 15 июня +2016 .

- Whittaker, Zack (10 июня 2016 г.). . ZDNet . Проверено 15 июня +2016 .

- Kelion, Лев (30 августа 2017). . BBC News . Проверено 30 августа 2017 года .

- . Трой Хант . 3 марта 2020 . Проверено 30 апреля 2020 .

- Хант, Трой. . Проверено 8 августа 2020 .

- Хант, Трой. . Проверено 29 мая 2021 года .

- . OWASP . Проверено 20 мая 2016 .

Проверь, находится ли твой email или пароль в слитых базах хакеров

Вашему вниманию хочу предложить сайт https://haveibeenpwned.com/ , который специализируется на сборе данных из слитых в интернет баз с паролями от взломанных сайтов.

На нем можно проверить, засветился ли в этих базах ваш электронный адрес или пароль.

Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.

Если пароль засветился, то самое время его менять. К примеру, эти же самые базы были использованы, когда недавно хакеры входили в аккаунты Teamviewer и уже через него сливали пароли и другие вещи с компьютера.

И вот базы, по которым они ищут. Из крупных — Adobe и Myspace.

Для тех, кто совсем обернут в фольгу, вот страницах про них в Википедии:

Спасибо, проверил. Теперь находится.

«Если вы носите шапочку из фольги, то рекомендую пароль проверить через режим incognito и используя vpn.»

«Если пароль засветился, то самое время его менять.»

Никто не мешает сначала проверить «левый» пароль.

Ты упоротый? Как «режим incognito и используя vpn» может защитить от кражи данных в поле ввода сайта?

Как сопоставит? Легко. Айпи, куки, как минимум. Да и просто набор паролей в словари.

Айпи, куки — VPN и Инкогнито. Набор паролей в словари — так у них и так все пароли есть. 500 миллионов. Даже если у тебя есть словарь, то при правильном хэшировании пароля (где на хэширование уходит 1 секунду процессорного времени), то его все равно не восстановить.

Хуй пойми какой сайт, с на самом деле похуй какого года, и самое важное, хуй пойми зачем оно требуется лично пользователю.Интернет штука такая. Если есть вероятность в 0.000001%, что с помощью инструмента могут наебать, то уже нет 100% вероятности, что им уже не наёбывают

И нечего их лишний раз вводить туда, где могут спиздить.

@moderator вы уже проверили себя?

На эту хрень кто то поведётся?)

лох не мамонт.. Из серии введите все данные своей карточки, чтоб узнать, что теперь она в базах мошенников.

А есть сайт где можно номер своей кредитки проверить?

Есть сайт где даже пин и cvv коды можно пробить.

Мне бы желательно с подтверждением по СМС.

вместо имени вводишь номер.

а вместо пароля CVC

пользователь — номер.кредитки_месяц.год@имя.фамилияпароль — CVC

Have I Been Pwned вообще-то известный зарубежом сайт. Вот в Википедии про них можно почитать: https://en.wikipedia.org/wiki/Have_I_Been_Pwned%3F

с каких это пор википедия вдруг стала референтным источником?

Да ладно. Так можно было?

А паспорт можно проверить?

Моего нет. Аж отлегло. А то там на почте вся отчётность банка

Курс молодого хакера

Для писателя — отключи функцию автоматического включения TeamWiewer и пребудет с тобой Сила. и пароль создавай посложнее QWERTY.

Хакеру нахнадо ломать многоуровневые Пароли, когда 70% сидят на своём имени/дне рождения/или QWERTY .

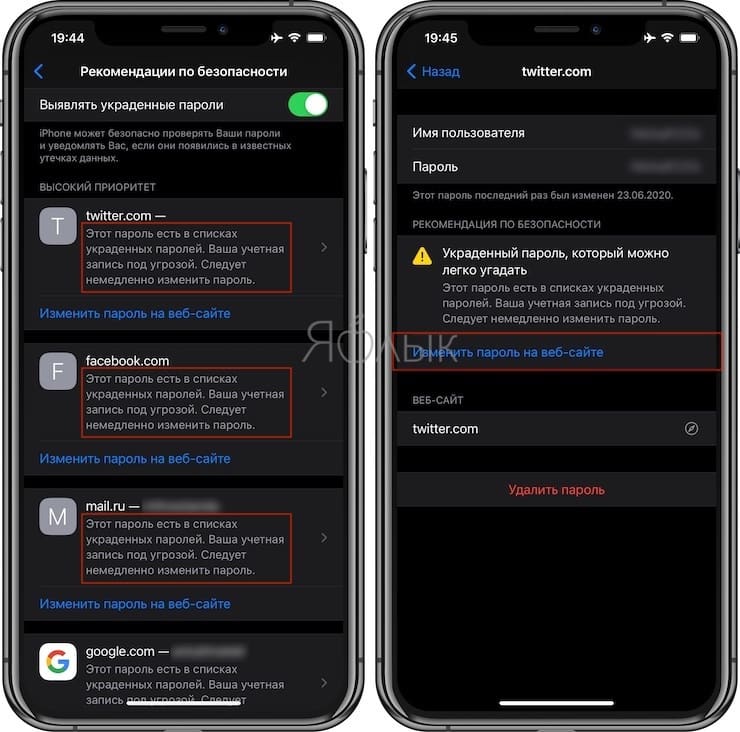

Новое в iOS 14: Как проверить все ваши пароли на взлом прямо в iOS на iPhone (по базе украденных паролей)

Каждое новое обновление iOS привносит не только новые функции, но и улучшение уже существующих

Не исключением стала iOS 14, в которой особое внимание уделяется вопросам безопасности. Изначально Apple планировала внедрить много новых инструментов, но в ходе тестирования некоторые из них по просьбе сторонних разработчиков пришлось отложить

Тем не менее немалому числу полезных функций нашлось место в релизе. Большинство из них работает в пассивном режиме, пользователь этого даже не замечает. Но одна функция дает возможность пользователю принять непосредственное участие в обеспечении собственной информационной безопасности.

Мы говорим о новой функции «Рекомендации по безопасности». Как видно из ее названия, Apple решила помочь пользователям решить этот вопрос. Осуществляется автоматическая проверка хранимых в «Связке ключей» на iPhone и iPad паролей. Они подвергаются анализу операционной системы на предмет взлома, а результат проверки сообщается пользователю. Подобную работу система проводила и раньше, но при этом сомнению подвергались явно простые и популярные комбинации. Теперь же iOS обнаруживает среди них и те, что могли стать известными злоумышленникам. Эта функция дает возможность пользователю вовремя сменить ненадежный пароль и защитить тем самым свои данные.

Пользователи часто пользуются одними и теми же паролями для доступа в различные сервисы или же выбирают простые комбинации, легко подбираемые. В результате взлома одной учетной записи под угрозой оказываются все остальные. Происхождение такой привычки объяснимо – когда не было инструментов хранения паролей, приходилось полагаться лишь на собственную память.

Как в iOS проверить свой пароль на безопасность по базе украденных паролей?

Принудительная проверка пароля на безопасность включается в системе единоразово. После активации функции система уже в пассивном режиме будет анализировать пароли без участия пользователя. От него потребуется лишь ответные действия в случае выявления ненадежности используемой комбинации – заменить ее на новую, более сложную. И даже в этом iOS поможет, предложив создать пароль, который трудно будет быстро подобрать. Вот что для этого надо сделать.

1. Перейдите в Настройки → Пароли.

2. Подтвердите вход в этот раздел с помощью отпечатка пальца или сканированием лица, перейдите в раздел «Рекомендации по безопасности».

3. Активируйте переключатель «Выявлять украденные пароли» и просто дождитесь появления списка потенциально скомпрометированных паролей.

4. При нажатии на проблемный пароль будет представлена подробная информация о подозрении к нему.

5. Нажмите на кнопку «Изменить пароль на веб-сайте» и зайдите в свой аккаунт на открывшемся сайте.

6

Замените пароль профиля, обратив внимание на комментарии браузера Safari о его надежности или выбрав предложенный системой надежный пароль. Его можно будет и не запоминать – он останется в Связке ключей iCloud и будет автоматически вводиться на всех ваших устройствах Apple

7. После подтверждения замены надо убедитесь, что ваш аккаунт уже не значится незащищенным в «Настройках».

Откуда Apple знает, что ваш пароль взломан?

По утверждениям Apple для такой проверки пароля iOS пользуется информацией со специализированных ресурсов. Официально они не называются, но их и немного. Одна из самых известных подобных баз именуется Have I Been Pwned. Создатели этого ресурса публикуют учетные данные уже взломанных аккаунтов, информация о которых была найдена как на открытых площадках, так и в даркнете. Надо лишь ввести на сайте свой логин или пароль, и тут же появится информация об их надежности или известности посторонним людям. Правда, кроме самого факта утечки ничего больше узнать не получится – в готовом и открытом виде учетные данные не хранятся. Вполне вероятно, что Apple черпает информацию о ненадежности вашего пароля именно на этом ресурсе.

Но не спешите расстраиваться, получив неутешительную новость. Факт пометки вашего пароля ненадежным со стороны iOS вовсе не означает взлома конкретно вашей учетной записи. Вполне вероятно, что этим паролем пользовался кто-то другой, и именно его аккаунт и был раскрыт. Тем не менее стоит понимать, что если эти данные уже оказались в базе данных используемых паролей, то с большой вероятностью комбинация будет использована злоумышленниками при подборе паролей с помощью таких инструментов, как GrayShift или Cellebrite

Именно поэтому iOS и рекомендует сменить учетные данные – в вопросах безопасности осторожность лишней быть не может

Как узнать, что пароли попали в Сеть

1. Следите за новостями

Теоретически, если у сервиса случилась утечка паролей, то он должен «обнулить» скомпрометированные данные и прислать пользователям уведомления об этом. Также он должен официально обратиться к пользователям через СМИ с просьбой обновить пароли. Случаи крупных утечек данных, как правило, становятся широко известны. Из недавних случаев: сливы хакерами данных сервиса Яндекс Еда, маркетплейса Wildberries и компании Nestle.

На практике так происходит далеко не всегда. Даже крупные сервисы стараются скрыть утечки, чтобы не навредить своей репутации. А небольшие компании и вовсе не имеют должного уровня безопасности и просто не знают, что у них крадут данные.

Но если вам все же пришло письмо от сервиса с сообщением о взломе, то сменить пароль необходимо.

2. Проверьте пароли в браузере

Многие браузеры предлагают сохранить в них пароли или даже сгенерировать новые, чтобы не нужно было вводить их каждый раз при входе в аккаунты.

Но хранить пароли в браузере – не лучшая идея, и в недавней статье мы подробно объяснили, почему не рекомендуем этого делать.

Но если вы все-таки сохраняете пароли в браузере для быстрой авторизации на сайтах, то там можно проверить их утечку. Вот как это делается в некоторых браузерах:

В Google Chrome войдите в аккаунт и откройте раздел «Безопасность», затем – «Рекомендации по защите аккаунта». Выберите пункт «Проверьте свои пароли» — система запустит проверку всех паролей, которые вы сохранили в браузере.

В браузере Яндекс откройте меню (три горизонтальные полоски в правом верхнем углу), выберите «Пароли и карты» – «Проверка паролей».

Фото: яндекс

В Firefox войдите в «Настройки» – «Управление дополнительными настройками» – «Приватность и защита». Пролистайте до пункта «Логины и пароли». Здесь поставьте галочку напротив «Показывать уведомления о паролях для взломанных сайтов». Также можно открыть раздел «Сохраненные логины» и самостоятельно посмотреть, какие данные были раскрыты.

В Microsoft Edge войдите в свой профиль в раздел «Пароли». В пункте «Сохраненные пароли» кликните на три точки в правом верхнем углу и во всплывающем окне поставьте галочку напротив пункта «Показать надежность паролей». Теперь в разделе будут отображаться украденные, повторно использованные и ненадежные пароли, которые вы сохранили в браузере.

Аналогичным образом проверка паролей работает в Safari, Opera и других. Если вы уже выявили утечку и поменяли пароль, то, конечно, лучше не доверяйте его снова браузеру, а используйте менеджер паролей – так будет безопаснее.

4. Проверьте входы в аккаунт

Например, во нужно войти в настройки (если пользуетесь мобильным приложением – в «Управление VK ID»). Откройте пункт «Безопасность и вход» и пролистайте до раздела «Последняя активность».

Если вы заметили подозрительные устройства или вход из незнакомого местоположения — это повод сменить пароль.

5. Запустите проверку в менеджере паролей

Большинство менеджеров дает возможность пользователю проверить свои пароли на предмет утечек. Эта опция может называться по-разному, но смысл в том, что менеджер проверяет ваш пароль по базам утечек и предупреждает о раскрытых сведениях.

Менеджер паролей Keeper

Кроме того, в некоторых программах есть функция мониторинга даркнета — система сообщает, если ваши данные утекли туда.

Менеджер паролей Dash

Преимущество менеджера заключается в том, что прямо в приложении вы можете поменять раскрытые пароли и их не нужно запоминать.

6. Используйте онлайн-ресурсы для проверки паролей

Существуют также специальные сайты для проверки паролей. На них вы вводите свой номер телефона или адрес электронной почты и система показывает вам, какие именно пароли и с каких ресурсов были украдены.

Самым авторитетным сервисом в этой сфере считается Have I Been Pwned, но есть и другие аналогичные ресурсы:

- Firefox Monitor,

- DeHashed,

- Ghost Project,

- Breach Alarm,

- Sucuri Site Check и др.

Только имейте в виду: на этих сайтах вы также вводите свои данные, так что мы советуем обращаться к ним только в крайнем случае.

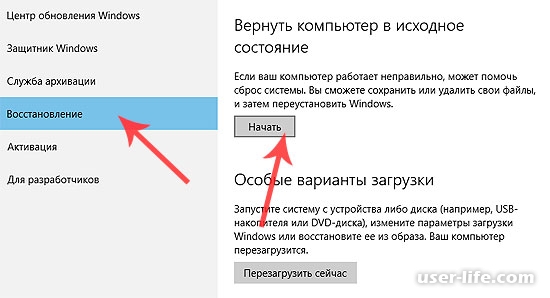

Способ 2: Панель управления

Изменить пароль на компьютере можно также через настройки системы. В версиях Windows есть отличия, поэтому для каждой я составил свою инструкцию.

Windows 10

1. Открываем Пуск, а в нем «Параметры».

2. Переходим в «Учетные записи».

3. Щелкаем по «Параметры входа».

4. Внутри окошка в части «Пароль» нажимаем на кнопку «Изменить».

5. Печатаем текущий код и нажимаем «Далее».

6. Вводим два раза новый и, если нужно, подсказку для него. Нажимаем «Далее».

Вот и всё! Данные изменены.

Windows 7

1. Открываем Пуск и переходим в «Панель управления».

2. Открываем «Учетные записи пользователей».

Если в правом верхнем углу у вас будет слово «Категории», тогда в группе «Учетные записи пользователей и семейная безопасность» выбираем пункт «Добавление и удаление учетных записей пользователей».

Если окно «Панели управления» другого вида, тогда находим пункт «Учетные записи пользователей».

3. Выбираем пользователя, под которым заходим в систему.

4. Щелкаем по пункту «Изменение пароля».

5. Вводим предыдущий код и два раза новый. Нажимаем кнопку «Сменить пароль».

Также можно добавить подсказку. Главное, чтобы она была полезной для вас, а не посторонних.

На заметку. Если пункта «Панель управления» нет, щелкните правой кнопкой мыши по любому месту меню Пуск и выберите «Свойства». В новом окне нажмите «Настроить…», в списке найдите «Панель управления» и выберите «Отображать как ссылку».

Windows 8 и XP

В Windows 8 смена пароля происходит примерно так же, как в Windows 10. А в XP – как в Windows 7.

Windows XP: Пуск → Панель управления → Учетные записи пользователей.

Windows 8:

- На Рабочем столе наводим курсор на нижний правый край экрана, чтобы появилось меню.

- Параметры → Изменение параметров компьютера.

- На странице «Параметры ПК» выбираем пункт «Пользователи» и нажимаем «Изменить пароль».

Или так: Параметры → Изменение параметров компьютера → Учётные записи → Параметры входа.

Подводим итоги

Утечка паролей может стать очень серьезной проблемой и привести к неприятным последствиям вплоть до кражи личных данных и денег.

Чаще меняйте пароли: делайте это раз в три месяца. А данные для входа на самые важные сервисы (почта, банки) обновляйте и вовсе раз в месяц. Ваша задача – действовать быстрее хакеров, ведь даже современным программам для взлома тоже нужно время, чтобы подобрать правильный пароль.

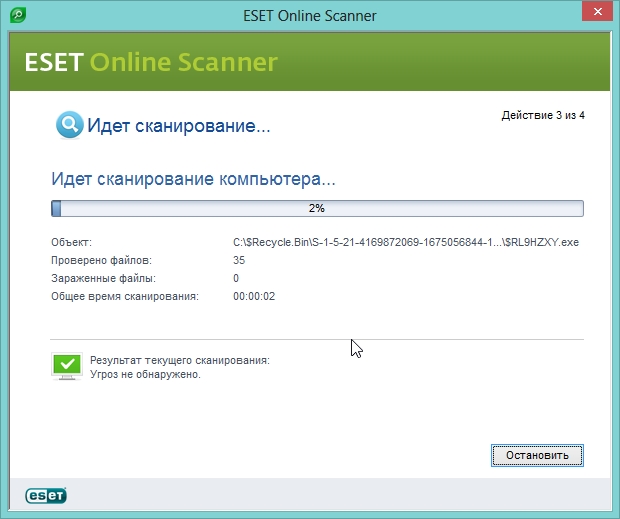

Но никакая смена паролей не поможет, если их кражей занимается вредоносное ПО на вашем компьютере, смартфоне или планшете. Потому обязательно используйте антивирус на ПК, регулярно запускайте сканирование устройства, а также не переходите по сомнительным ссылкам, не скачивайте неофициальный софт и минимизируйте использование общедоступных сетей Wi-Fi.