Как работает песочница

Песочница — это изолированная виртуальная среда для безопасного открытия файлов и запуска программ. Она имитирует функциональную операционную систему, благодаря чему вредоносная программа «решает», что попала на настоящий компьютер, и начинает выполнять нежелательные действия. Песочница анализирует активность файла и либо блокирует его, либо пропускает дальше.

Обычно песочница интегрируется в сеть организации для дополнительной проверки файлов в почтовом и веб-трафике. При этом решение крайне редко устанавливают как единственный инструмент защиты. Чтобы не «засорять» виртуальную среду большим количеством файлов и не замедлять её работу, трафик сначала фильтруют первичными базовыми средствами: антиспам-фильтрами, межсетевыми экранами, прокси-серверами, потоковыми антивирусами. В песочницу же попадают замаскированные файлы, обнаружить которые обычный антивирус не может.

Важно интегрировать песочницу в инфраструктуру так, чтобы она именно блокировала угрозы. Обычного обнаружения (когда в систему отправляются копии файлов) недостаточно: угроза достигнет цели

Поэтому для почтового и веб-трафика песочницу требуется устанавливать «в разрыв». При этом веб-трафик необходимо проверять весь, включая SSL.

Плюсы «песочницы»

Пожалуй, первое достоинство этого приложения можно вынести из абзаца выше – оно ограничивает доступ вредоносных файлов в систему. Даже если вирусы, например, трояны или черви, были подхвачены во время серфинга в интернете, но в это время пользователь работал при включенной «песочнице», вирусы не проникнут никуда более, а при очистке «песочницы» и вовсе будут удалены с компьютера без следа. Кроме того, такие программы помогают ускорять компьютер. Так как в большинстве своем деятельность «песочницы» связана с работой в браузерах, каждый раз запуская его (Google Chrome, Opera, Mozilla Firefox), перед пользователем будет открываться абсолютно чистый и будто заново установленный браузер, который не имеет обычно тормозящего мусора – «кэша».

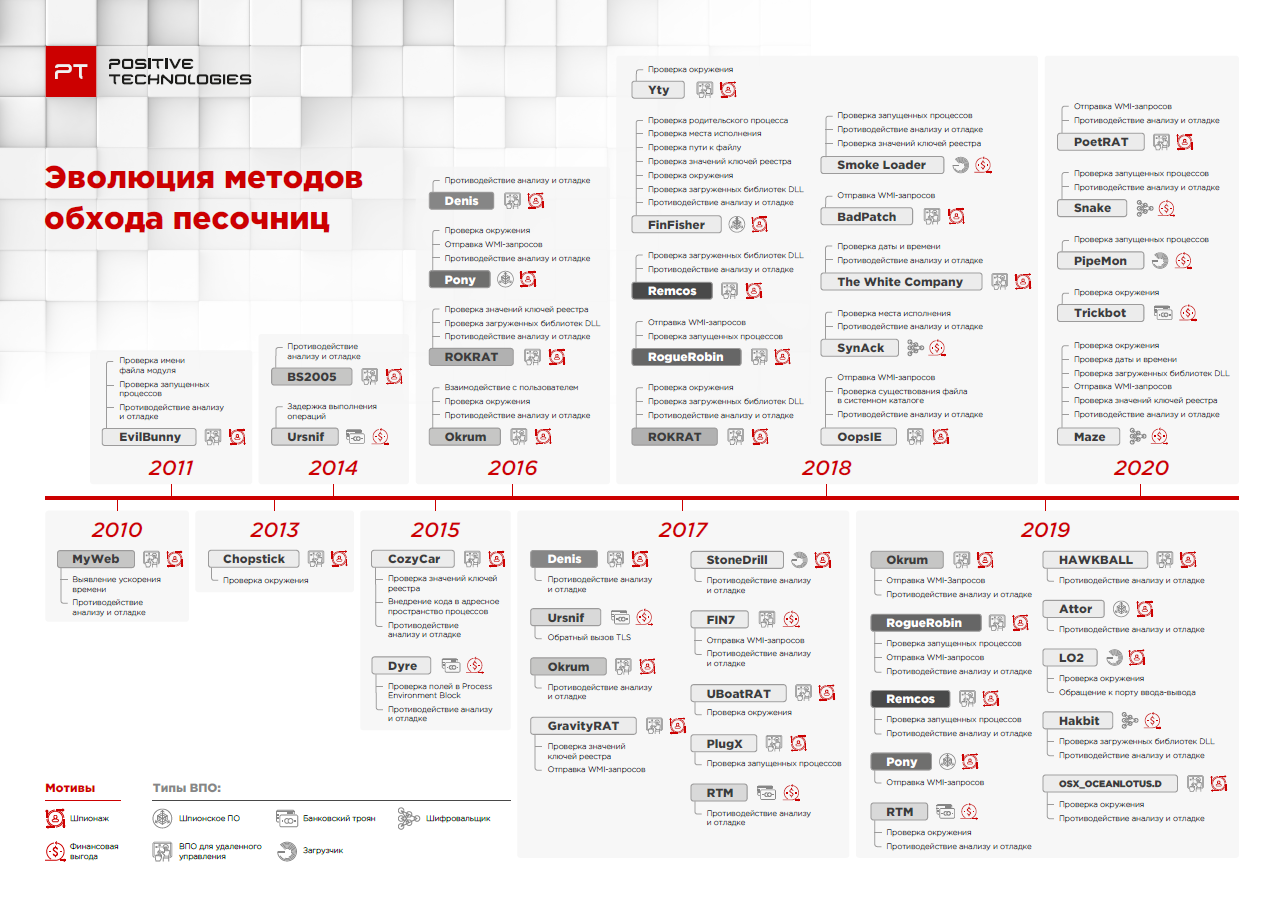

Эволюция методов обхода песочниц

Рисунок 4. Методы обнаружения и обхода средств виртуализации и анализа, применяемые в ВПО в 2010–2020 годы

Мы проследили изменения в методах обхода песочниц и средств анализа и видим, что одно и то же ВПО в разные годы использует разные методы. Кроме того, злоумышленники стараются использовать одновременно несколько технологий. В случае если один из методов не сработает и будет перехвачен песочницей, ВПО попытается по другому какому-то признаку определить, что выполняется в среде виртуализации, чтобы вовремя прекратить свою работу.

APT-группировка Ke3chang (также известна как APT15) в 2010 году использовала бэкдор MyWeb, затем в 2014 году — BS2005, а в 2016—2019 годах — Okrum. Злоумышленники меняли методы обхода и обнаружения средств виртуализации и анализаторов кода. Они проверяли взаимодействие с пользователем, ожидая трех нажатий на левую кнопку мыши или определяя положение курсора, а объем физической памяти узнавали то с помощью вызова функции GetGlobalMemoryStatusEx, то с использованием WMI-запросов.

Приведем еще несколько примеров.

ROKRAT

Тип: ВПО для удаленного управления

Группировка: APT37, активна с 2012 года

Цель: организации в Южной Корее

Вектор заражения: фишинг (вредоносные документы HWP, распространяемые по электронной почте и эксплуатирующие уязвимость CVE-2013-0808)

Мотив: шпионаж

| Методы обхода и обнаружения средств виртуализации и анализа | 2016 | 2018 |

|---|---|---|

| Проверка загруженных библиотек SbieDll.dll, Dbghelp.dll, Api_log.dll, Dir_watch.dll |

+ |

+ |

| Получение значения ключа SystemBiosVersion ветки реестра HARDWARE\DESCRIPTION\System |

+ |

— |

| Использование инструкции NOP (No Operation) в качестве наполнителя в самоизменяющемся коде для защиты от отладки |

+ |

— |

| Вызов функции IsDebuggerPresent для выявления отладки |

— |

+ |

| Вызов функции GetTickCount дважды, чтобы проверить пошаговое выполнение |

— |

+ |

| Проверка существования файла C:\Program Files\VMware\VMware Tools\vmtoolsd.exe |

— |

+ |

RogueRobin

Тип: ВПО для удаленного управления

Группировка: DarkHydrus, активна с 2016 года

Цель: государственные и образовательные учреждения на Ближнем Востоке

Вектор заражения: фишинг (вредоносные документы Microsoft Office, распространяемые через Google Drive)

Мотив: шпионаж

| Методы обхода и обнаружения средств виртуализации и анализа | 2018 | 2019 |

|---|---|---|

| Отправка WMI-запросов для проверки версии и производителя BIOS |

+ |

+ |

| Отправка WMI-запросов для проверки количества ядер процессора. Значение должно быть больше 1 |

+ |

+ |

| Отправка WMI-запросов для проверки объема физической памяти. Значение должно быть не менее 2 900 000 000 байт |

+ |

+ |

| Проверка количества запущенных процессов для Wireshark и Sysinternals |

+ |

+ |

| Обфускация PowerShell-скрипта с использованием инструмента Invoke-Obfuscation |

+ |

+ |

| Проверка наличия отладчика при каждом DNS-запросе |

— |

+ |

Remcos

Тип: ВПО для удаленного управления

Группировка: Gorgon Group, активна с 2018 года

Цель: государственные учреждения России, Великобритании, Испании и США

Вектор заражения: фишинг (вредоносные документы Microsoft Word, распространяемые по электронной почте и эксплуатирующие уязвимость CVE-2017-0199)

Мотив: шпионаж

| Методы обхода и обнаружения средств виртуализации и анализа | 2018 | 2019 |

|---|---|---|

| Проверка наличия в системе устаревшего артефакта SbieDll.dll |

+ |

— |

| Шифрование исходного кода с использованием алгоритмов RC4 и Base64 |

+ |

+ |

| Проверка vmtoolsd.exe и vbox.exe в списке запущенных процессов |

— |

+ |

| Вызов функции IsDebuggerPresent для проверки, запущен ли вызывающий ее процесс в контексте отладчика |

— |

+ |

Отметим также, что в 2018–2019 годах увеличилось количество ВПО, которое применяет методы обхода песочниц. Однако на эту статистику повлиял, вероятнее всего, тот факт, что эксперты стали чаще исследовать образцы ВПО.

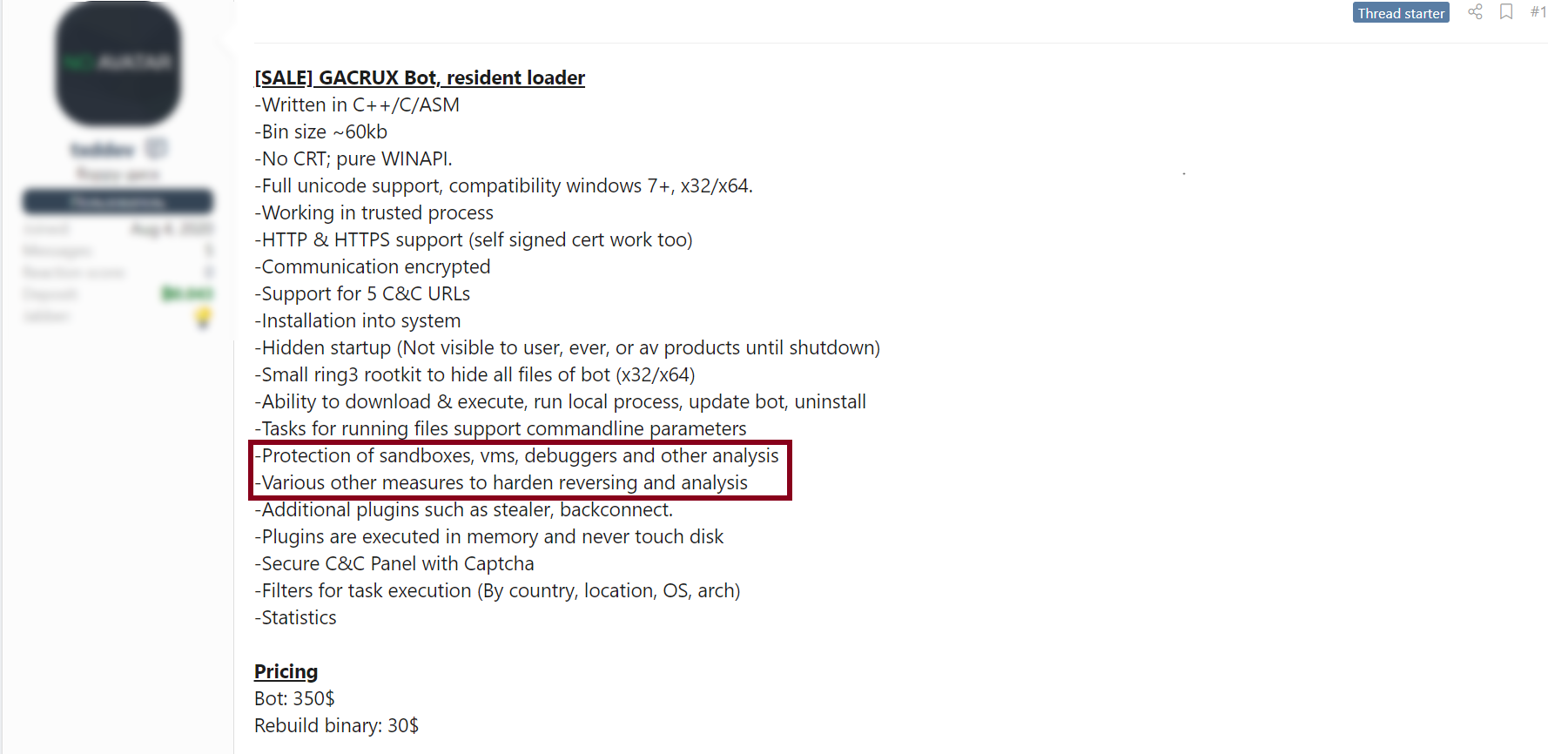

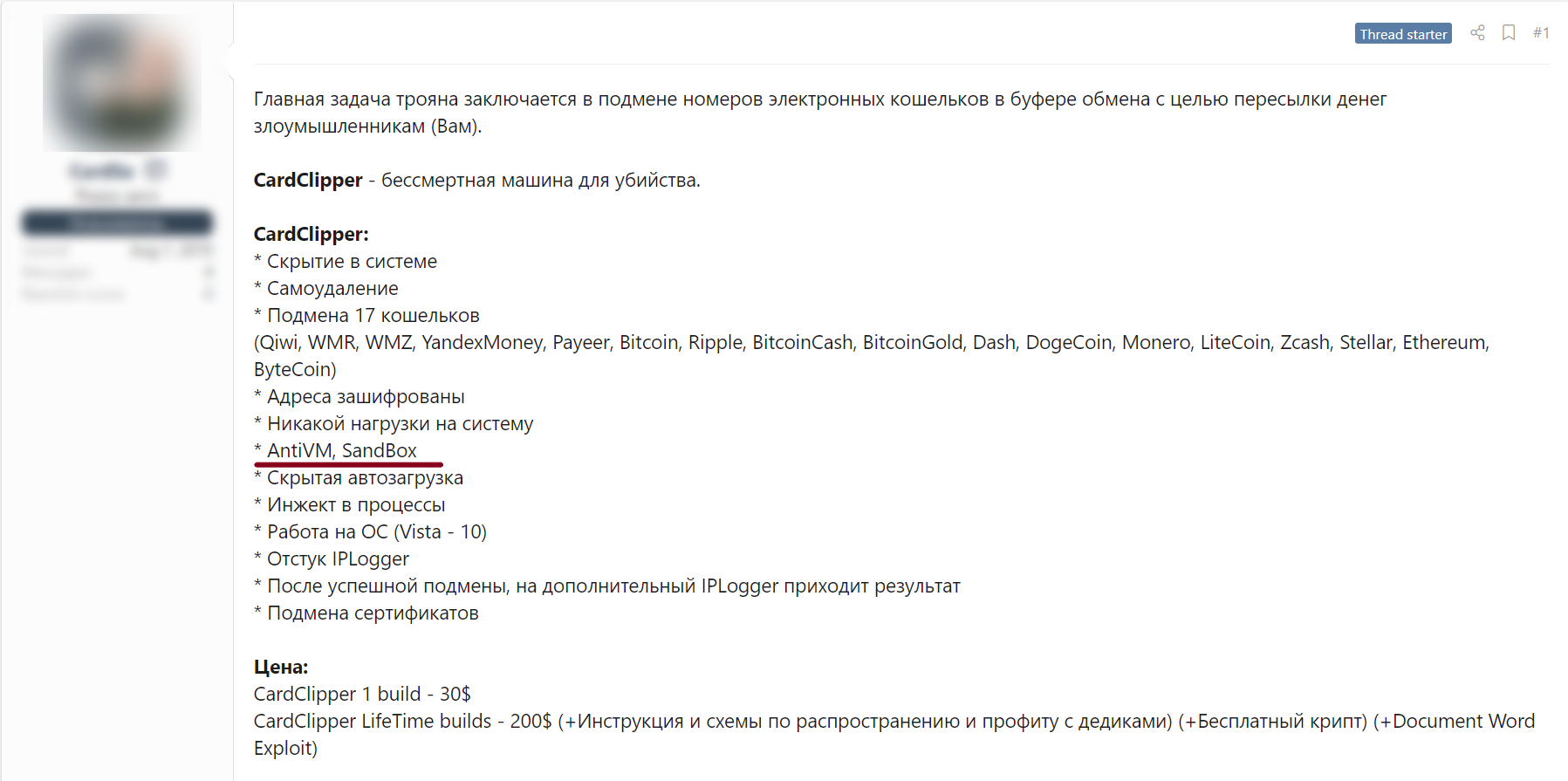

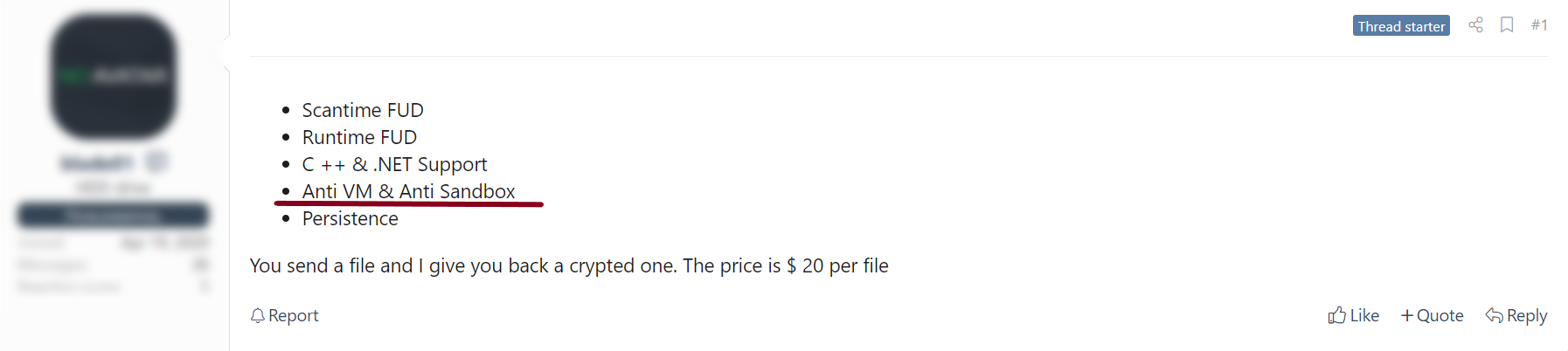

Преступники, продающие ВПО в дарквебе, также уделяют особое внимание функциям обнаружения и обхода песочниц и антивирусов, а также противодействию анализу и отладке. Цены на ВПО, применяющее методы обхода песочниц, начинаются от 30 долл

США. А за 20 долл. США злоумышленники предлагают услуги по дополнительной защите ВПО от обнаружения антивирусами и песочницами.

Рисунок 5. Объявление о продаже загрузчика с функциями обхода средств защиты

Рисунок 5. Объявление о продаже загрузчика с функциями обхода средств защиты Рисунок 6. Предложение услуг по защите ВПО от обнаружения песочницами

Рисунок 6. Предложение услуг по защите ВПО от обнаружения песочницами Рисунок 7. Объявление о продаже ВПО с функциями обхода средств виртуализации

Рисунок 7. Объявление о продаже ВПО с функциями обхода средств виртуализации

Быстрый детект гипервизоров

Мы рассмотрели детектирование известных и неизвестных программ-песочниц, но нельзя ли определить гипервизор? Здесь нам поможет инструкция __cpuid. Она запрашивает у процессора его тип и функции, которые он поддерживает. На выходе мы получаем заполненную структуру cpuInfo, которая состоит из четырех чисел, передаваемых в регистрах процессора EAX, EBX, ECX и EDX. На вход нужно подать чистую структуру cpuInfo и число function_id, которое говорит команде, какая именно информация нас интересует. Функция поддерживает как x64-, так и x86-архитектуры. Ее прототип выглядит следующим образом:

void __cpuid( int cpuInfo, int function_id );

Если передать число 1 в поле function_id и посмотреть, выставлен ли 31-й бит в регистре ECX структуры cpuInfo, то можно узнать о присутствии гипервизора. Итак, код:

BOOL check_cpuid() { INT cpuInfo = { -1 }; // Объявляем структуру cpuInfo и инициализируем ее __cpuid(cpuInfo, 1); // Запрашиваем данные if ((cpuInfo >> 31) & 1) return TRUE; // Проверяем нужный бит в структуре cpuInfo }

Помимо этого, известные гипервизоры детектируются так же, как и песочницы: можно просто посмотреть их процессы или характерные записи в реестре. Давай попробуем задетектить гипервизор Virtual PC при помощи функции, которую мы написали выше, — DWORD getPIDproc(char * pProcName). Просто передадим в нее имя нужных процессов, характерных для Virtual PC:

if(getPIDproc(«VMSrvc.exe») || getPIDproc(«VMUSrvc.exe»)) std::cout << «Virtual PC detected!\n»;

Так же легко найдем гипервизор Citrix Xen:

if(getPIDproc(«xenservice.exe»)) std::cout << «Citrix Xen detected!\n»;

Теперь посмотрим, как задетектить гипервизоры по характерным записям в реестре. Для этого напишем небольшую функцию, которая поможет нам определить, что программа исполняется внутри Wine.

BOOL check_wine_registry_key() { HKEY phkResult = FALSE; if (RegOpenKeyEx(HKEY_CURRENT_USER, _T(«SOFTWARE\\Wine»), NULL, KEY_READ, &phkResult) == ERROR_SUCCESS) { RegCloseKey(phkResult); return TRUE; } };

Что уже в песочнице

Большая часть кода, выполняемого вашими устройствами каждый день, уже помещена в «песочницу» для вашей защиты:

Веб-страницы . Ваш браузер, по сути, помещает в песочницу загружаемые веб-страницы. Веб-страницы могут запускать код JavaScript, но этот код не может делать все, что ему нужно — если код JavaScript пытается получить доступ к локальному файлу на вашем компьютере, запрос не будет выполнен.

Контент плагина браузера: контент, загружаемый плагинами браузера — такими как Adobe Flash или Microsoft Silverlight — также запускается в песочнице. Играть на флэш-игре на веб-странице безопаснее, чем загружать игру и запускать ее как стандартную программу, поскольку Flash изолирует игру от остальной части вашей системы и ограничивает ее возможности. Плагины для браузера, в частности Java , часто становятся объектами атак, использующих уязвимости безопасности для выхода из этой песочницы и нанесения ущерба.

PDF-файлы и другие документы . Adobe Reader теперь запускает PDF-файлы в «песочнице», не позволяя им выходить из средства просмотра PDF-файлов и вмешиваться в работу остального компьютера. В Microsoft Office также есть режим «песочницы», который предотвращает вред, наносимый небезопасными макросами.

Браузеры и другие потенциально уязвимые приложения : веб-браузеры работают в режиме «песочницы» с низким разрешением, чтобы гарантировать, что они не смогут нанести большой ущерб, если они скомпрометированы:

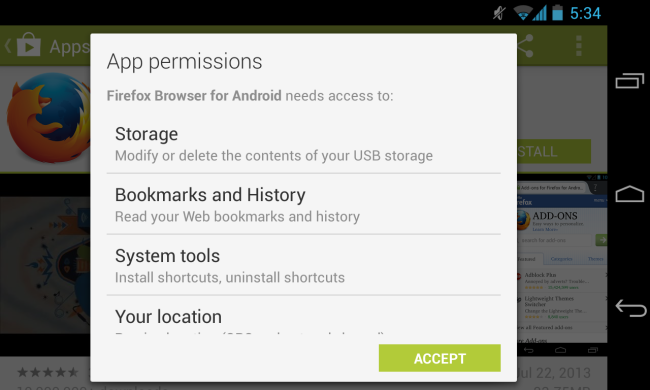

Мобильные приложения . Мобильные платформы запускают свои приложения в «песочнице». Приложения для iOS, Android и Windows 8 не могут выполнять многие действия, которые могут выполнять стандартные настольные приложения. Они должны объявить разрешения, если они хотят сделать что-то вроде доступа к вашему местоположению. В свою очередь, мы получаем некоторую безопасность — песочница также изолирует приложения друг от друга, поэтому они не могут вмешиваться друг в друга.

Программы Windows : Контроль учетных записей пользователей работает как «песочница», существенно ограничивая приложения Windows для настольных компьютеров от изменения системных файлов без предварительного разрешения

Обратите внимание, что это очень минимальная защита — любая настольная программа Windows может выбрать, например, сидеть в фоновом режиме и регистрировать все нажатия клавиш. Контроль учетных записей просто ограничивает доступ к системным файлам и общесистемным настройкам

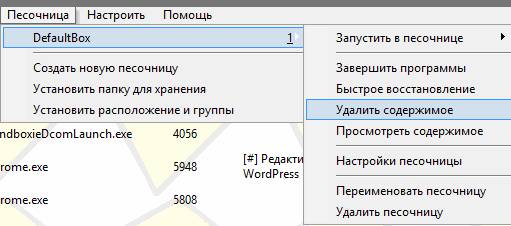

Настройка Sandboxie

Для настройки программы нажмите правой кнопкой мыши по названию «песочницы». После этого в контекстном меню нажмите на пункт «Настройки песочницы».

В окне настройки песочницы — «DefaultBox», в разделе «Поведение» вы можете поставить флажок напротив пункта «Не показывать индикатор Sandboxie в заголовке окна», если вы не хотите, чтобы окна открытых в «песочнице» программ отмечались особым значком. Это можете делать на свое усмотрение.

При нажатии на желтое поле, в открывшемся окне «Цвет», вы можете выбрать цвет, для отображения тонкой границы вокруг окна программы запущенной в «песочнице». После этих настроек, если вы что-то поменяли в настройках программы, нажимаете на кнопку «Применить».

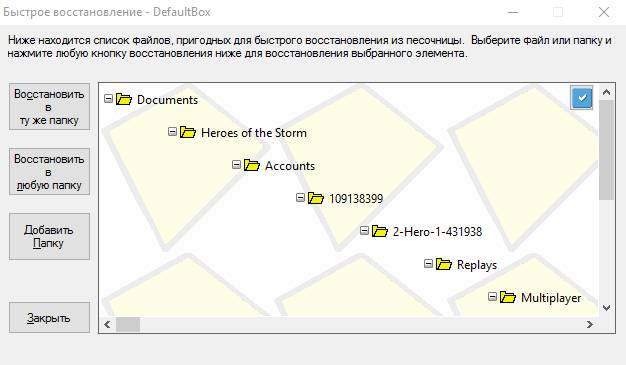

В разделе «Восстановление», в подразделе «Быстрое восстановление», вы можете выбрать папки для быстрого восстановления, если хотите изменить настройки программы по умолчанию.

В подразделе «Немедленное восстановление», вы можете исключить из немедленного восстановления файлы, папки или типы расширений файлов, если эти файлы будут сохранены программой, запущенной в «песочнице».

В разделе «Удаление» в подразделе «Предложение удаления», вы можете отметить флажком пункт «Никогда не удалять эту песочницу и не очищать ее содержимое», для того, чтобы не потерять хранившиеся в «песочнице» данные.

В разделе «Ограничения», в подразделе «Доступ в Internet» вы можете добавить программы в список или удалить программы из списка программ, которые могут получить доступ в Интернет. Вы можете разрешать или запрещать программам выходить в сеть Интернет, когда они находятся в безопасной среде. Если вы нажмете на кнопку блокировать все программы, то всем программам, запущенным в «песочнице» будет заблокирован выход в Интернет.

В разделе «Приложения» вы можете выбрать правила поведения для различных программ запущенных в программе Sandboxie.

В разделе меню «Песочница» нажав на пункт «Установить папку для хранения», вы можете изменить диск, на котором будут храниться «песочницы», если у вас мало места на диске «C».

После нажатия на пункт «Создать новую песочницу», вы можете создавать еще неограниченное количество «песочниц», каждую со своими настройками, чтобы запускать программы с разными настройками поведения из своей «песочницы».

Этот режим запуска нескольких песочниц одновременно, работает только в платном варианте программы, после завершения ознакомительного периода работы с программой.

Каждое виртуальное пространство работает отдельно, песочницы изолированы от системы и друг от друга. По умолчанию, в приложении предлагается одно изолированное пространство Sandbox DefaultBox.

«Песочница» для анализа

Люди, которые занимаются компьютерной безопасностью, хорошо знакомы с концепцией «песочницы». Если вкратце, «песочница» — эта тестовая среда, в которой выполняется некая программа. При этом работа налажена таким образом, что все действия программы отслеживаются, все изменяемые файлы и настройки сохраняются, но в реальной системе ничего не происходит. В общем, можешь запускать любые файлы в полной уверенности, что на работоспособность системы это никак не повлияет. Такие инструменты можно использовать не только для обеспечения безопасности, но и для анализа тех действий зловреда, которые он выполняет после запуска. Еще бы, ведь если есть слепок системы до начала активных действий и картина того, что произошло в «песочнице», можно легко отследить все изменения.

Конечно, в Сети есть масса готовых онлайн-сервисов, которые предлагают анализ файлов: Anubis, CAMAS, ThreatExpert, ThreatTrack. Подобные сервисы используют разные подходы и имеют свои достоинства и недостатки, но можно выделить и общие основные минусы:

• Необходимо иметь доступ к интернету. • Необходимо ждать очереди в процессе обработки (в бесплатных версиях). • Как правило, файлы, создаваемые или изменяемые в ходе выполнения, не предоставляются. • Невозможно контролировать параметры выполнения (в бесплатных версиях). • Невозможно вмешиваться в процесс запуска (например, нажимать на кнопки появляющихся окон). • Как правило, невозможно предоставлять специфические библиотеки, необходимые для запуска (в бесплатных версиях). • Как правило, анализируются только исполняемые РЕ-файлы.

Такие сервисы чаще всего строятся на основе виртуальных машин с установленным инструментарием, вплоть до отладчиков ядра. Их можно организовать и дома. Однако эти системы достаточно требовательны к ресурсам и занимают большой объем на жестком диске, а анализ логов отладчика уходит много времени. Это значит, что они весьма эффективны при глубоком исследовании определенных образцов, но вряд ли смогут оказаться полезными в рутинной работе, когда нет возможности нагружать ресурсы системы и тратить время на анализ. Использование «песочницы» для анализа позволяет обойтись без огромных затрат ресурсов.

Песочница для защиты почтового трафика

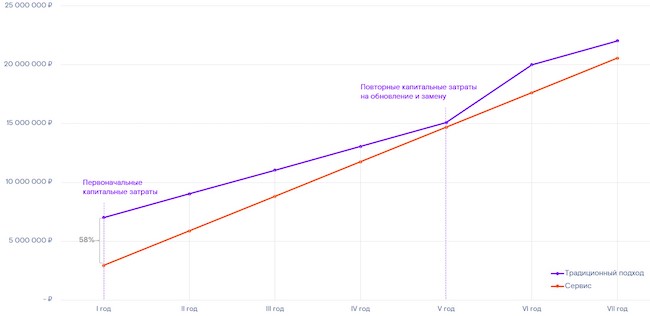

В качестве примера возьмём компанию из 500 сотрудников, каждый из которых пользуется корпоративной почтой. Мы исходим из того, что почтовый канал не защищён антиспам-решением, поэтому сравниваем традиционную модель (закупка антиспама с песочницей) и сервисный подход (защита электронной почты (SEG) + Sandbox).

Традиционная модель

При традиционном подходе основные затраты возникают на старте проекта. Они складываются из закупки аппаратного решения и лицензий, которые обеспечивают доступ к службам безопасности вендора. Также в начальную стоимость обычно включена подписка на обновления в течение первого года. Примерно через шесть лет потребуется замена оборудования. Особо отметим, что серверного оборудования сейчас мало и время ожидания поставки увеличено.

Помимо капитальных затрат есть ещё и операционные, которые начинаются со второго года эксплуатации. Они включают в себя стоимость подписок на доступ к актуальным вендорским базам угроз, а также цену обновления решения. Обычно ежегодная поддержка составляет не менее 20 % от первоначальных затрат.

В то же время на плечи штатных сотрудников ложатся сопровождение и обслуживание песочницы, поэтому в затратах надо учесть фонд оплаты труда (ФОТ) для инженеров и аналитиков. При расчётах этого показателя мы учитываем, что обслуживание песочницы — не единственная задача работника, он совмещает её с другими обязанностями. Поэтому мы рассчитали, сколько айти-специалист тратит на работу с песочницей и какую долю его ежемесячных задач составляет эта работа.

Таблица 1. Стоимость традиционной модели песочницы для защиты почтового трафика

|

Капитальные затраты |

Стоимость |

|

Закупка аппаратных решений и подписка на доступ к сервисам |

7 005 484 ₽ |

|

Операционные затраты |

Стоимость |

|

Ежегодная подписка |

2 016 713 ₽ |

|

Сопровождение и обслуживание песочницы (в год) |

91 636 ₽ |

Чтобы не потратить эти немалые средства впустую, надо также учесть технические аспекты интеграции песочницы

Важно корректно настроить правила работы, по которым песочница будет определять вредоносный файл. Эти правила также надо регулярно обновлять и корректировать

Если у штатных сотрудников недостаточно навыков в ИБ, эффективность решения будет весьма низкой. Следовательно, может потребоваться обучение сотрудников, а это — дополнительные траты.

Сервисная модель

В сервисной модели такого понятия, как капитальные затраты, не существует. Они заменяются операционными: цена оборудования и всех необходимых лицензий уже включена в ежегодную подписку на сервис. Также подписка учитывает стоимость интеграции решения, настройки и технической поддержки со стороны экспертов провайдера. За счёт этого организация экономит на ФОТ инженеров, их обучении и командировочных. Экономия на персонале особенно актуальна для компаний с распределённой инфраструктурой и множеством филиалов в разных регионах.

Таблица 2. Стоимость сервисной модели песочницы для защиты почтового трафика

|

Затраты |

Стоимость |

|

Ежегодная подписка на сервис |

2 936 813 ₽ |

Таким образом, сервис позволяет компании сэкономить более 60 % в первый год эксплуатации. Экономия в перспективе семи лет с учётом замены оборудования выглядит так, как показано на рисунке 1.

Рисунок 1. Экономия в перспективе семи лет с учётом замены оборудования

Лучшие песочницы для Windows 10

Песочница – это виртуальная среда, в которой вы можете устанавливать и запускать новые или ненадёжные приложения, не нанося вреда вашей системе. Вот некоторые из лучших приложений-песочниц для Windows из множества доступных.

BitBox

Этот инструмент специально разработан для просмотра веб-страниц в среде песочницы. Он поставляется как в версиях Chrome, так и в Firefox, и в значительной степени представляет собой экземпляр Linux для VirtualBox, разработанный специально для просмотра страниц, что означает, что он требует немного больше памяти, чем другие приложения в этом списке

BitBox имеет возможность загрузки файлов на ваш реальный ПК, поэтому важно, чтобы вы решили, хотите ли вы, чтобы это произошло, и настроили его соответствующим образом

Он принимает важные меры предосторожности, такие как отключение микрофона и мониторинг всех взаимодействий хост-битбокс, что делает его надёжным и безопасным выбором

BufferZone

BufferZone – это инструмент изолированной программной среды, который означает, что если вы направляетесь в те части интернета, которые могут быть опасны для вашего ПК, или кто-то передаёт вам флешку, которой вы не очень доверяете (это случается со всеми, верно?), тогда стоит запустить их через BufferZone. Легко добавлять различные программы для запуска через BufferZone, и каждый крупный веб-браузер хорошо работает внутри него. Одним из преимуществ приложения по сравнению с другим программным обеспечением является то, что вам не нужно долго настраивать, чтобы запустить его. Сохраняя выбранные действия в защищённой виртуальной зоне, BufferZone делает невозможным проникновение вредоносного программного обеспечения через интернет на ваш компьютер, поскольку всё, что вы через него выполняете, становится «только для чтения», поэтому никакие вредоносные программы не могут записывать свои данные на ваш жёсткий диск.

Shade Sandbox

Shade Sandbox – ещё одно популярное бесплатное приложение-песочница. По сравнению с Sandboxie, пользовательский интерфейс Shade намного проще, понятнее и удобен для начинающих. Чтобы поместить приложение в песочницу, всё, что вам нужно сделать, это перетащить его в окно Shade Sandbox. При следующем запуске приложения оно будет автоматически помещено в «песочницу». При использовании Shade Sandbox вся ваша история просмотров, временные файлы, файлы cookie, реестр Windows, системные файлы и т. д. будут изолированы от операционной системы. Любые файлы, загруженные при использовании Shade, будут храниться в папке Virtual Downloads, к которой можно получить доступ из интерфейса Shade.

ToolWiz Time Freeze

ToolWiz Time Freeze работает совсем не так, как две описанные выше песочницы. Когда вы устанавливаете ToolWiz Time Freeze, он создаёт виртуальную копию всех ваших системных настроек и файлов и сохраняет состояние ПК. После использования приложения, которое вы хотите протестировать, просто перезагрузите систему, и она будет автоматически восстановлена. Этот тип приложения очень полезен, когда вы хотите полностью протестировать программу без ограничений, но не хотите, чтобы она вносила какие-либо изменения в ОС.

Shadow Defender

Shadow Defender похожа на ToolWiz Time Freeze. Когда вы устанавливаете и инициализируете программное обеспечение, вам будет предложено виртуализировать системный диск и любые другие диски по вашему выбору. После того как система была виртуализирована, любые внесённые в неё изменения будут отменены при следующей перезагрузке системы. Конечно, вы всегда можете указать файлы и папки для исключения из теневого режима. Это позволяет вам выбрать, какие изменения оставить, а какие отменить. В теневом режиме, если вы хотите сохранить загруженный файл или зафиксировать изменение системы, всё, что вам нужно сделать, – это нажать кнопку «Выполнить сейчас» в главном окне.

Как настроить и использовать программу-песочницу

Теперь давайте попробуем понять как с этим работать. Для начала Вы можете попробовать запустить, скажем, браузер, в «песочнице». Чтобы это сделать, собственно, либо воспользуйтесь ярлыком, который появился у Вас на рабочем столе, либо используйте в главном окне программы, элементы меню: » DefaultBox — Запустить в песочнице — Запустить Web-браузер «, либо, если Вы хотите запустить браузер, который не установлен в системе как браузер по умолчанию, то используйте пункт » Запустить любую программу » и укажите путь к браузеру (или программе).

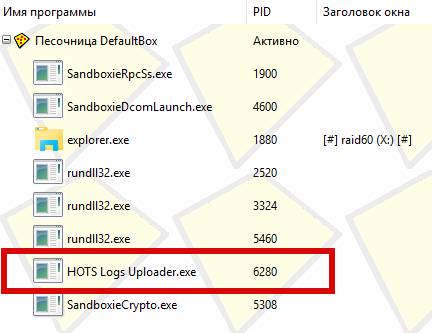

После этого, собственно, браузер будет запущен в «песочнице» и Вы увидите его процессы в окне Sandboxie . С этого момента всё происходящее происходит в, как уже неоднократно говорилось, изолированной среде и, допустим, вирус, использующий кеш браузера как элемент для проникновения в систему, собственно, не сможет толком ничего сделать, т.к по завершению работы с изолированной средой.. Вы можете её очистить, выкинув, как говорилось в метафоре, исписанный лист и перейдя к новому (при этом никак не трогая целостность компьютера как такового).

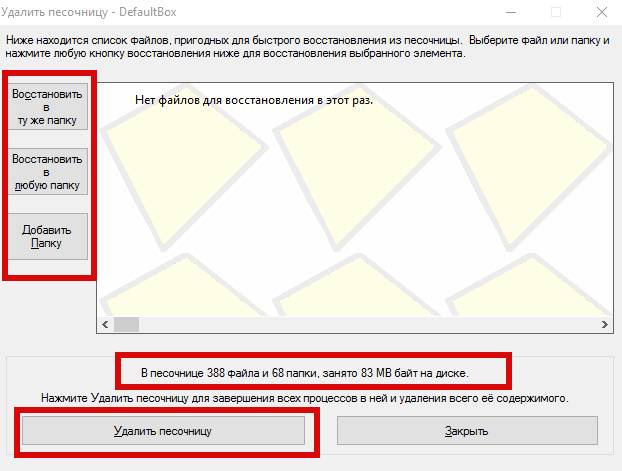

Для очистки содержимого песочницы (если оно Вам не нужно), в главном окне программе или в трее (это где часы и прочие иконки) используйте пункт » DefaultBox — Удалить содержимое «.

При этом Вы можете сохранить необходимые Вам данные (допустим, если Вы что-то скачивали браузером и тп), либо просто избавиться от всего одним махом.

Внимание ! Удалится лишь та часть , что писалась и работала в изолированной среде, т.е, допустим, сам браузер, удалён с компьютера не будет, а вот перенесенная в него.. ммм.

условно говоря, копия процесса, созданный кеш, сохраненные данные (вроде скаченных/созданных файлов) и тп, будут удалены, если Вы их не сохраните.

Чтобы глубже понять принцип работы, попробуйте несколько раз позапускать браузер и другой софт в песочнице, скачивая различные файлы и удаляя/сохраняя содержимое по завершению работы с этой самой песочницей, а потом, допустим, запуская тот же браузер или программу уже непосредственно на компьютере. Поверьте, Вы поймете суть на практике лучше, чем её можно объяснить словами.

Кстати говоря, по нажатию на правую кнопку мышки на процессе в списке процессов окна Sandboxie Вы можете управлять доступом к разного рода ресурсам компьютера в в обход песочницы, выбрав пункт » Доступ к ресурсам «.

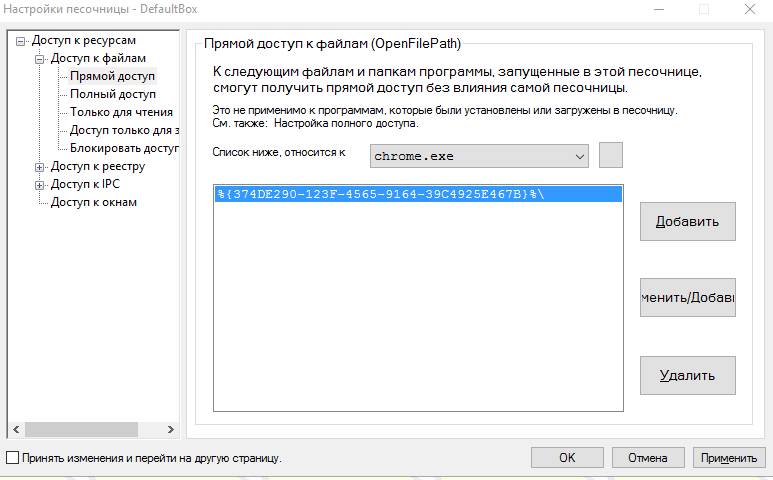

Грубо говоря, если Вы хотите рискнуть и дать, например, тому же Google Chrome, прямой доступ к какой-либо папке на компьютере, то Вы можете сделать это на соответствующей вкладке ( Доступ к файлам — Прямой/полный доступ ) с использованием кнопки » Добавить «.

Логично, что песочница предназначена не только и не столько для работы с браузером и хождению по разного рода сомнительным сайтам, но и для запуска приложений, которые кажутся Вам подозрительными (особенно, например, на работе (где зачастую плохо настроены права для запуска приложений), запускают сомнительные файлы из почты или флешек) и/или, не должны иметь доступа к основным ресурсам компьютера и/или оставлять там лишних следов.

Кстати говоря, последнее может быть хорошим элементом для защиты конфиденциальности, т.е для запуска какого-либо приложения, данные которого, должны быть начисто изолированы и удалены по завершению работы.

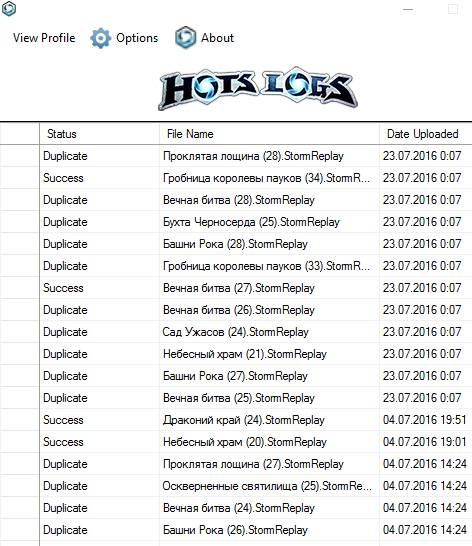

Конечно данные из песочницы не обязательно удалять по завершению и работать с некоторыми программами только в изолированной среде (прогресс запоминается и существует возможность быстрого восстановления), но делать это или нет, — дело Ваше.

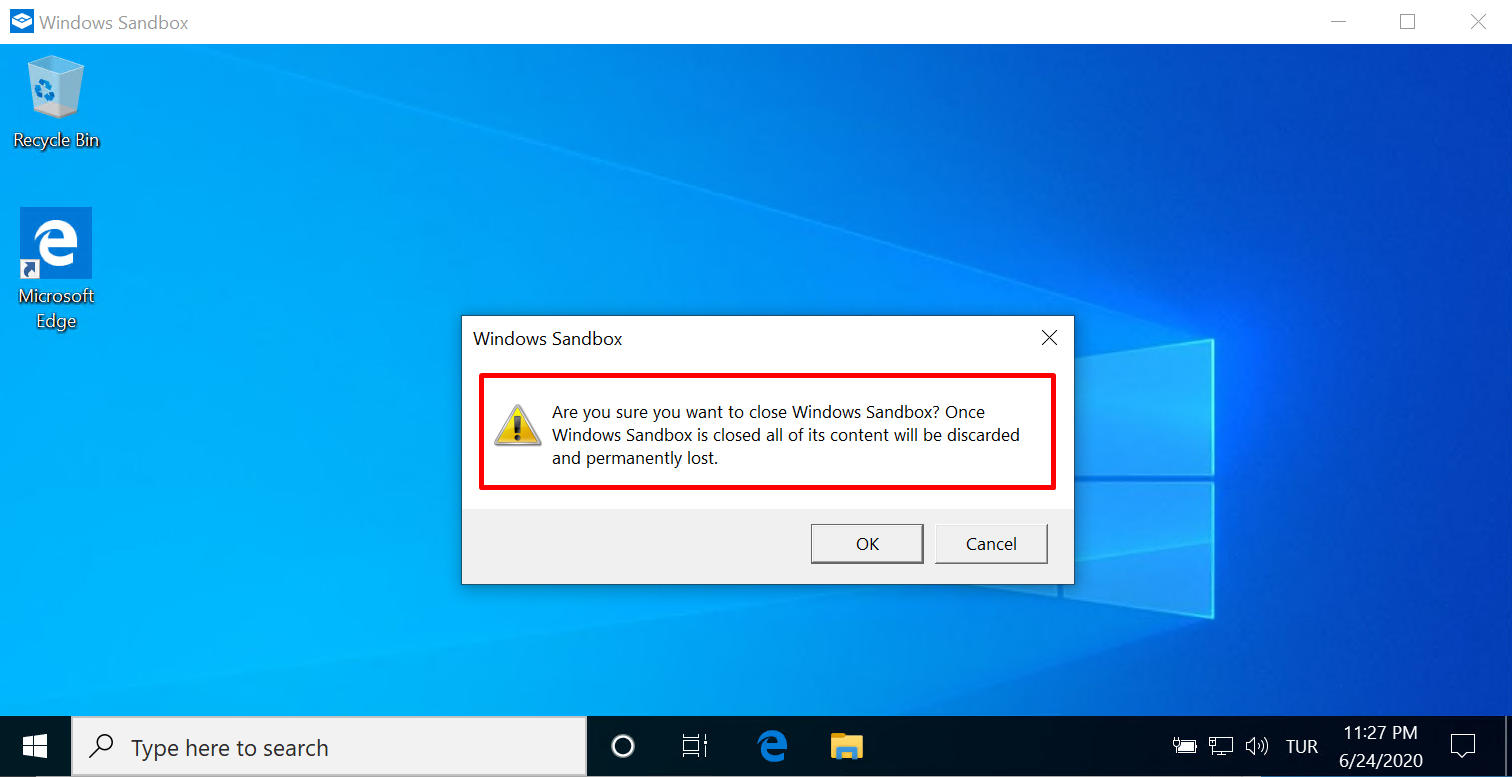

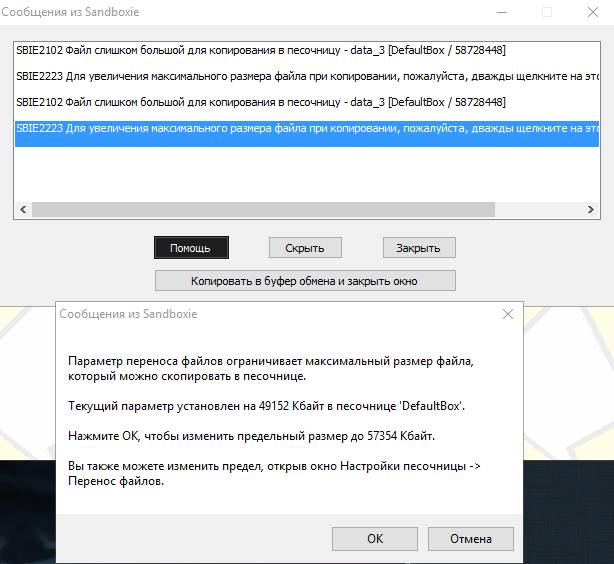

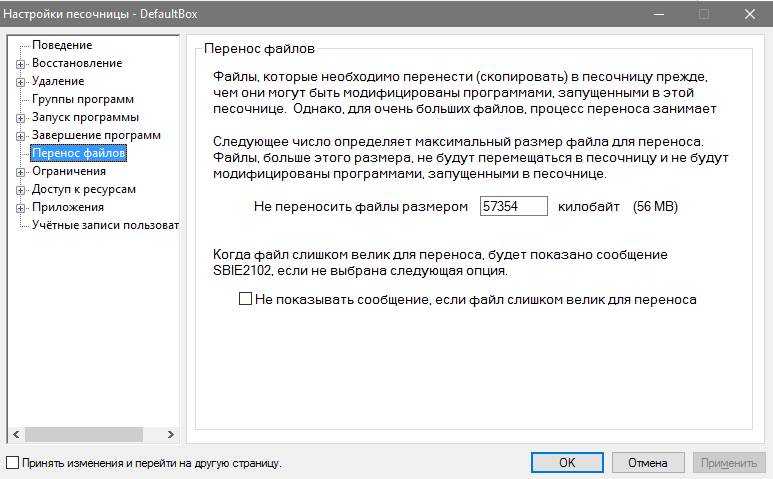

При попытке запуска некоторых программ Вы можете столкнуться с вышепоказанной проблемой. Не стоит её пугаться, достаточно, для начала, просто нажать в » ОК «, а, в дальнейшем, открыть настройки песочницы методом » DefaultBox — Настройки песочницы » и на вкладке » Перенос файлов » задать чуть больший размер для опции переноса файлов.

На сим, пожалуй, можно переходить к послесловию.