Смена стандартного RDP порта 3389 через реестр

При работе по RDP с использованием стандартного порта 3389, особенно при работе по статическому IP откуда-либо, нередки случаи взлома сессий. Хорошо, если злоумышленники просто подключатся, побалуются и выйдут, но зачастую это целенаправленные взломы с последующим шифрованием данных и вымогательством денежных средств.

Как бы там ни было, рекомендую менять стандартный порт RDP 3389 на любой другой. Помимо этого всегда использовать качественные пароли пользователя ОС Windows.

Для смены RDP порта в Windows, нам нужно будет немного поправить реестр операционной системы через встроенную утилиту regedit. Для ее вызова нажимаем пуск (для Windows 7-10) и пишем regedit. Когда утилита найдется, просто запускаем ее и переходим по следующему пути:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

После перехода в ветку реестра RDP-Tcp и встав на нее, переходим на ключ PortNumber, щелкаем по нему 2 раза переводим численное отображение в десятичный (Decimal) формат ввода и задаем новый порт для подключения по протоколу RDP, например 35268, после чего жмем ОК.

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority). Как правило, их используют различные системные приложения ОС.

- Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После перезагрузки RDP порт сменится на указанный вами. На этом можно было бы закончить, но помимо всего этого, нам необходимо дополнительно в Брадмауэре открыть наш порт.

Для этого открываем «Мой компьютер» — в Windows 7, «Этот компьютер»- в Windows 10 и в адресной строке пишем «Панель управления» и переходим в нее. Отображение включаем в виде мелких значков. Находим наш Брадмауэр Windows и переходим в него.

Далее в колонке слева находим раздел Дополнительные параметры и переходим в него

Откроется следующее окно, в котором нас интересует только две строчки — это Правила для входящего и исходящего подключения.

Для каждого из этих подключений нам необходимо создать правило по следующей инструкции: жмем по интересующей нас строке правой кнопкой мыши и выбираем «Создать правило«

Выбираем правило Для порта и жмем Далее

Выбираем Протокол TCP и Определенные локальные порты, указываем наш порт, например все тот же 35268

Жмем Разрешить подключение при создании обоих правил

Выбираем все существующие профили и жмем Далее

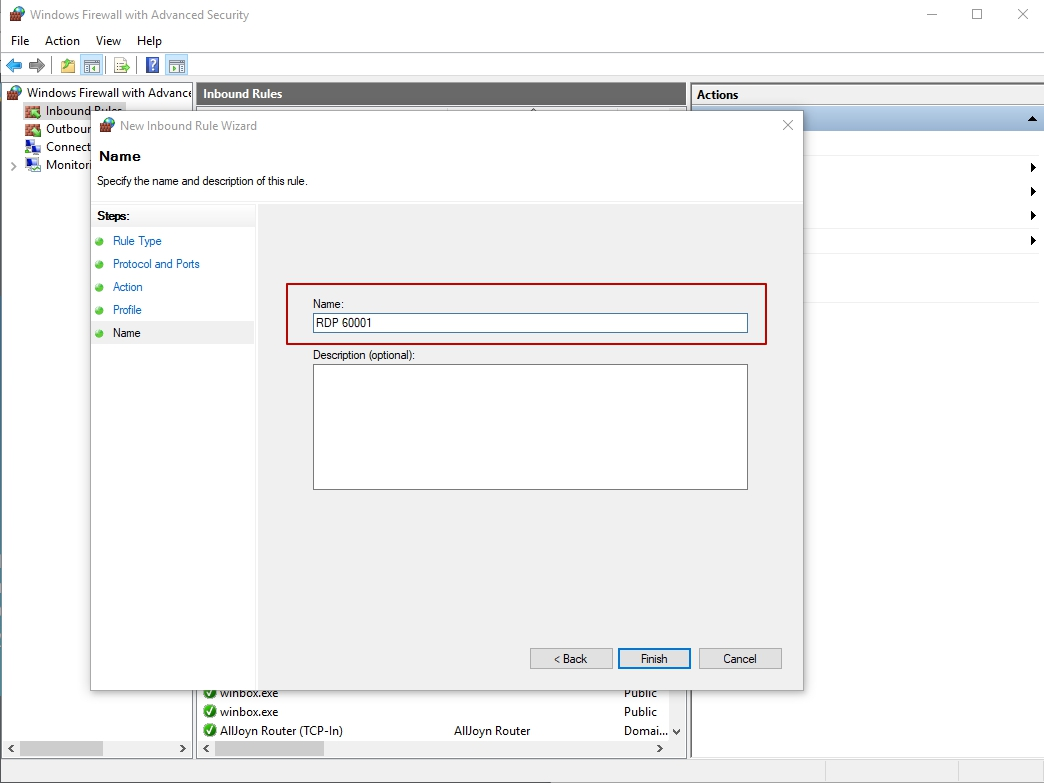

Присваиваем имя нашем правилу, например RDP 35268 и жмем Готово

После создания правил не забудьте перезагрузить ПК и пробросить выбранный вами порт на маршрутизаторе.

Отличной и безопасной вам работы ![]()

5

1

Голос

Рейтинг записи

Автор статьи:

О себе:

Системное администрирование, подключение и настройка оборудования, планирование и монтаж локальных сетей, внедрение и настройка 1С Розница.

Категории

- Android

- CMS

- Games

- Linux

- Office

- Windows

- Безопасность

- Уроки web-дизайна

- Другое

- ЛВС

- Периферия

- Повседневное

- Программы

- Соцсети

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

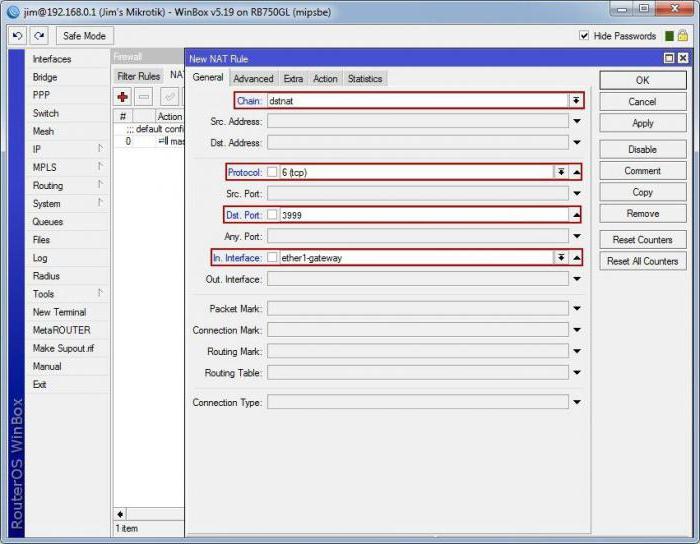

Создание правил и выбор действий

Теперь создаем новое правило и приступаем к заполнению полей настроек. Здесь нужно быть очень внимательным и исходить именно из того, какой доступ необходимо осуществить (изнутри наружу или наоборот).

Параметры должны быть такими:

- Chain: srcnat используется для доступа из локальной сети, так сказать, во внешний мир, dstnat – для доступа к локальной сети извне (выбираем для входящих подключений второй вариант);

- поля адресов Src. и Dst. оставляем пустыми;

- в поле протокола выбираем либо tcp, либо udp (обычно устанавливается значение 6 (tcp);

- Src. Port оставляем незаполненным, т.е. исходящий порт для внешних подключений не важен;

- Dst. Port (порт назначения): указывается порт для вышеприведенных примеров (например, 51413 для торрентов, 3389 для RDP и т.д.);

- Any Port можно оставить пустым, но если указать номер, один порт будет использоваться и как входящий, и как исходящий;

- In. Interface: вписывается порт самого роутера (обычно это ether1-gateway);

- Out. Interface: указывается исходящий интерфейс (можно пропустить).

Примечание: в случае проброса портов для удаленного подключения извне (RDP) в поле Src. Address указывается IP удаленного компьютера, с которого предполагается осуществлять доступ. Стандартный порт RDP-подключения 3389. Однако большинство специалистов заниматься подобными вещами не рекомендует, поскольку намного безопаснее и проще настроить на маршрутизаторе VPN.

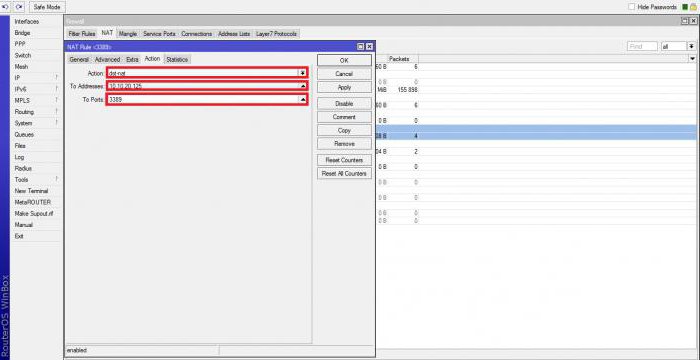

Далее в роутере Mikrotik проброс портов предполагает выбор действия (Action). Собственно, здесь достаточно указать всего три параметра:

- Action: accept (простой прием), но для доступа извне указывается dst-nat (можно указать более продвинутую настройку netmap);

- To Addresses: вписывается внутренний адрес машины, на который должно будет происходить перенаправление;

- To Ports: в общем случае выставляется значение 80, но для корректной работы того же торрента указывается 51413.

Получите клиент удаленного рабочего стола и начинайте его использовать

В этом разделе вы узнаете, как скачать и настроить клиент удаленного рабочего стола для iOS.

Загрузите клиент удаленного рабочего стола из iOS Store

Сначала необходимо скачать клиент и настроить компьютер для подключения к удаленным ресурсам.

Чтобы скачать клиент, выполните следующие действия:

- Скачайте клиент Удаленного рабочего стола (Майкрософт) из iOS App Store или iTunes.

- .

Добавление компьютера

После того как вы скачали клиент и настроили свой компьютер для приема удаленных подключений, можно добавлять ПК.

Чтобы добавить компьютер:

- В Центре подключений коснитесь + , а затем — +.

- Введите следующие сведения:

- Имя компьютера — это имя компьютера. Это может быть имя компьютера с Windows, доменное имя в Интернете или IP-адрес. Вы также можете добавить сведения о порте к имени компьютера (например, MyDesktop:3389 или 10.0.0.1:3389).

- Имя пользователя — это имя пользователя для доступа к удаленному компьютеру. Вы можете использовать следующие форматы: имя_пользователя, домен\имя_пользователя или . Кроме того, можно выбрать параметр Запрашивать при необходимости, чтобы имя пользователя и пароль запрашивались по необходимости.

- Можно также установить следующие дополнительные параметры:

- Понятное имя (необязательно) — легко запоминаемое имя компьютера, к которому вы подключаетесь. Можно использовать любую строку, но если вы не укажете понятное имя, вместо него будет отображаться имя компьютера.

- Шлюз (необязательно) — это шлюз удаленных рабочих столов, который вы хотите использовать для подключения к виртуальным рабочим столам, удаленным приложениям RemoteApp и рабочим столам на основе сеансов во внутренней корпоративной сети. Получите сведения о шлюзе от системного администратора.

- Звук — выберите устройство, которое будет использоваться для воспроизведения аудио во время удаленного сеанса. Вы можете выбрать, воспроизводить ли звук на локальных устройствах, на удаленном устройстве или вообще не воспроизводить его.

- Переключение кнопки мыши — всегда, когда жест мыши посылает команду левой кнопкой мыши, он посылает ту же команду и правой кнопкой мыши. Переключение кнопки мыши необходимо, если на удаленном компьютере настроен режим мыши для левши.

- Режим администратора — подключитесь к сеансу администрирования на сервере, который работает на Windows Server 2003 или более поздней версии.

- Буфер обмена — укажите, следует ли перенаправлять текст и изображения из буфера обмена на компьютер.

- Хранилище — укажите, следует ли перенаправлять хранилище на компьютер.

- Выберите Сохранить.

Необходимо изменить эти параметры? Нажмите и удерживайте рабочий стол, который вы хотите отредактировать, а затем нажмите значок параметров.

Добавление рабочей области

Чтобы получить список управляемых ресурсов, к которым можно получить доступ в iOS, добавьте рабочую область, подписавшись на веб-канал, предоставленный администратором.

Чтобы добавить рабочую область:

- На экране Центра подключений коснитесь + , а затем — +.

- В поле «URL-адрес веб-канала» введите URL-адрес веб-канала, который нужно добавить. Можно указать URL-адрес или адрес электронной почты.

- В первом случае используйте URL-адрес, предоставленный администратором.

- Если обращение к ресурсам выполняется из Виртуального рабочего стола Azure или Windows 365, можно использовать один из следующих URL-адресов:

- Если вы работаете с Виртуальным рабочим столом Azure (классический), используйте .

- Если вы работаете с Виртуальным рабочим столом Azure, используйте .

- Если вы работаете с Windows 365, используйте .

- Если обращение к ресурсам выполняется из Виртуального рабочего стола Azure или Windows 365, можно использовать один из следующих URL-адресов:

- Во втором случае введите свой адрес электронной почты. При этом клиент будет искать URL-адрес, связанный с вашим адресом электронной почты, если администратор настроил сервер соответствующим образом.

- В первом случае используйте URL-адрес, предоставленный администратором.

- Коснитесь Next (Далее).

- При появлении запроса укажите учетные данные.

- В поле Имя пользователя укажите имя пользователя учетной записи с разрешением на доступ к ресурсам.

- В поле Пароль введите пароль для этой учетной записи.

- Вам также может быть предложено ввести дополнительные сведения в зависимости от параметров, настроенных администратором для проверки подлинности.

- Выберите Сохранить.

Когда вы выполните эти действия, в Центре подключений должны отобразиться удаленные ресурсы.

Когда вы подпишетесь на веб-канал, его содержимое будет регулярно автоматически обновляться. Ресурсы могут добавляться, изменяться или удаляться в соответствии с изменениями, внесенными администратором.

Allow RDP port through Windows Firewall

- Go to Windows Settings (Windows key + i)

- Go to Update & Security –> Windows Security and click on Firewall & network protection from the right-hand listing. This will open a new window.

- Click the link Allow an app through firewall

- Click on Change settings

- Search for Remote Desktop from the list. It should be there by default. If it is not there, you should click on Allow another app button and navigate to the following:C:\Windows\System32\mstsc.exe

- If you want to allow Remote Desktop on the local network only, check the checkbox labeled Private. And if you want it publicly available, you should check the Public checkbox too.

- Press Ok for the changes to take effect.

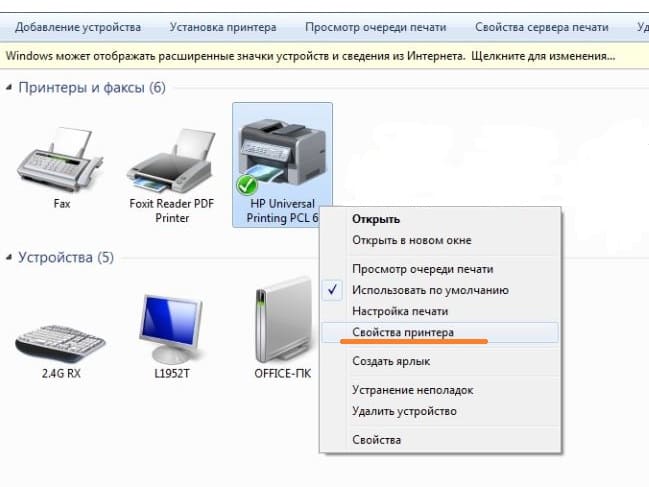

Создаём сеть через программы

Использованием локальных сетей уже никого не удивишь. Пользователи компьютеров, заключённых в такую сеть, получают доступ к информации друг друга, и возможности ее редактирования. Но это относится к соединённым между собой проводами ПК.

Выделяют две группы:

- первая позволяет представить один из компьютеров в роли сервера. Обмениваться данными приходится через протокол Bit Torrent.

ко второй можно отнести те, в которых главным выступает сервер производителя программ. Для этого необходимо зарегистрироваться на его сайте.

RAdmin

RAdmin — программа для удалённого доступа к ПК с графическим интерфейсом. Она предоставляет возможность передавать файлы, текстовые и голосовые сообщения.

Программа делится на две части:

RAdmin Viewer;

RAdmin Server.

Для начала устанавливается серверная составляющая, с указанием пароля. Перезагрузив ПК, пользователь может наблюдать удалённый рабочий стол и выполнять на нём операции, как будто он находится там.

Ещё одна возможность программы — настройка качества изображения. Это полезно при низкой скорости интернета.

RAdmin разрешает использовать различные режимы:

просмотра;

управления;

Telnet;

выключения;

передачи файлов;

текстового сообщения;

текстового и голосового чатов.

Но у данной программы есть минусы:

всё, что содержится в буфере обмена — требует ручной синхронизации;

регулярное введение пароля при подключении;

метод Drag&Drop не работает;

не предусмотрена работа с компьютером, который имеет «серый» адрес IP.

TeamViewer

Программа позволяет осуществлять такие операции:

- конференции;

голосовая и видеосвязи;

чат с несколькими пользователями;

обмен данными;

печать;

завершение работы ПК;

записывать сеанс.

Особенность установки заключается в функционировании в портативном режиме.

Интерфейс достаточно прост. С левой стороны вводится идентификатор и пароль, который можно сменить. Под ним следует пароль неконтролируемого доступа для подключения из любого места.

Справа вводится идентификатор другого пользователя.

Собственно соединение осуществляется в двух режимах:

передачи файлов;

удалённого управления.

Режимы Конференции предусматривают работу с несколькими пользователями и позволяют проводить совещания, презентации, совместно работать.

Управление передачей файлов осуществляется с помощью менеджера.

Можно создавать, удалять файлы и папки, выводить документы на печать, делать фото с экрана и прочее.

Google Chrome Remote Desktop

Google Chrome Remote Desktop — программа, позволяющая быстро подключиться к другому ПК. Последняя доработка поддерживает мобильные устройства.

Чтобы настроить это средство нужен Google Chrome:

- в поисковике вводим: chrome.google.com/remotedesktop;

в открывшейся странице будет предложение к установке расширения для браузера.

Можно установить для панели задач плагин, чтобы упростить доступ ко всем сервисам Google.

При запуске модуля Вы увидите, что интерфейс оформлен в стиле минимализма.

В верхней части Удалённой поддержки разрешается доступ к собственному ПК и производится соединение с чужим. Для этого существует определённый пин-код.

Настройка компьютера со смартфона осуществляется из области Мои компьютеры. Такая связь работает, но только для одного аккаунта Google.

Нужно разрешить соединение для ПК, на который RemoteDesktop настраивается. Чтобы завершить операцию — укажите пин-код.

Соединившись со вторым ПК, который находиться на расстоянии, можно значительно сократить затраченное время. Способов реализации таких подключений достаточно. В статье рассмотрены самые важные моменты. Какой метод подойдёт — пользователь выберет самостоятельно.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Как включить удалённый рабочий стол на Windows 10 в командной строке

Нажмите Win+r и введите:

SystemPropertiesRemote

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

Как включить удалённый рабочий стол на Windows 10 в графическом интерфейсе

На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щёлкните значок Параметры:

Выберите Система:

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок. Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

Подтвердите выбранное действие:

Дополнительно вы можете включить настройки:

- Оставлять мой компьютер в режиме бодрствования для соединения, когда он подключён к электросети

- Сделать мой компьютер обнаруживаемым в частных сетях для активации подключения с удалённым доступом

Кликнув «Дополнительные параметры» вы увидите настройки для изменения стандартного порта RDP и других свойств подключения.

Описанные выше способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 1

Что такое RDP подключение

RDP подключение позволяет управлять компьютером удалённо. RDP считается так называемым «прикладным протоколом», который основан на TCP. После того, как устанавливается соединение на транспортном уровне, начинается инициализация сессии этого протокола. В рамках такой сессии и происходит передача данных.

После того, как фаза инициализации будет завершена, сервер начинает передавать на компьютер (где установлен RDP-клиент) графический вывод. Затем сервер ожидает, когда к нему поступят входные данные от устройств ввода-вывода (мышь и клавиатура). Если говорить простым языком, то принцип работы RPD выглядит следующим образом: пользователь при помощи мыши и клавиатуры управляет компьютером удалённо.

Сегодня эта технология используется повсеместно. Она нужна, в первую очередь, для того, чтобы управлять компьютерными системами. Также многие наработки этой технологии используются и в робототехнике. Даже простейшая радиоуправляемая игрушка основана на схожем принципе. Человеку, в руках которого находится пульт управления, нужно использовать его, чтобы управлять движением радиоуправляемой игрушки.

Обычно для графического вывода используется копия дисплея, которая может передаваться в качестве изображения. Передача вывода происходит при помощи примитивов.

Для чего используется RDP

Сегодня протокол RDP может применяться в нескольких случаях:

- В целях администрирования.

- В целях получения доступа к любому серверу приложений.

Этот вид соединения применяется любыми операционными системами, которые выпускала компания Microsoft. Обычно все серверные версии ОС от Microsoft могут поддерживать сразу несколько удалённых подключения, а также 1 локальный вход в систему.

Если же речь идёт о клиентской версии Windows, то она может поддерживать исключительно 1 вход. Он может быть как удалённым, так и локальным. Для получения разрешения удалённых подключений нужно включить удалённый доступ к рабочему столу. Это можно сделать прямо в свойствах рабочей станции.

Важно отметить, этот удалённый доступ возможен далеко не всегда. Удалённый доступ функционирует исключительно в версии Windows, которая предназначена для сервера

Ещё одно преимущество в данном случае заключается в том, общее число удалённых подключений не ограничено. С другой стороны, потребуется настройка сервера лицензий, а также его активация. Этот сервер можно установить на любой отдельно взятый сетевой узел, а также — на сервер терминалов.

Некоторые пользователи не понимают, что удалённый доступ к любому серверу может быть обеспечен только в случае установки все необходимых лицензий на сервер лицензий.

Протокол удаленного рабочего стола и его возможности

Данный протокол может использоваться для самых разнообразных задач и целей. В частности, он нужен для:

- Звуковой подсистемы компьютера.

- Поддержки функционирования буфера обмена.

- Последовательного порта.

- Принтера или других аналогичных устройств (сканера, копира и МФУ).

- В целях перенаправления файловой системы.

Как защитить RDP

Настройка безопасности RDP — это один из ключевых вопросов. Именно правильная настройка протокола влияет на то, насколько будет безопасно передавать данные. Это особенно актуально для государственных компьютерных систем, а также различных частных коммерческих компаний, которые хотят иметь надёжную защиту от конкурентов. Сертификат RDP предусматривает использование любого доступного подхода для обеспечения безопасности. Для RDP можно использовать либо встроенную подсистему безопасности, либо же внешнюю подсистему безопасности.

В случае если пользователь выберет встроенную подсистему, все функции по обеспечению безопасности будут реализованы средствами, которые изначально имеются в RDP. Речь идёт о процессах шифрования и аутентификации.

Если же будет выбрана внешняя подсистема безопасности, то пользователю придётся полагаться на надёжность таких внешних модулей, как CredSSP и TLS. Преимущества этого способа обеспечения безопасности заключаются в крайне надёжной аутентификации и эффективном шифровании.

Именно качественное шифрование позволяет защитить свою систему от взлома злоумышленников. Сегодня существует масса вредоносных программ и алгоритмов, которые нужны для взлома. Более того, взлом может совершить не только квалифицированный специалист, но и рядовой пользователь, который приобрёл специальное вредоносное программное обеспечение.

Многих пользователей интересует вопрос о том, какой порт использует RDP (RDP сервер). Стандартный порт — это порт под номером 3389/TCP.

Минусы

- Затруднен просмотр видео или быстрый скролинг в браузере, игры и прочее через RDP не такие шустрые, как локально запущенные программы.

- Высокая зависимость от стабильности удаленного компьютера. Если сервер RDP завис, то даже если ваш компьютер в порядке, работать удаленно вы не сможете. А также если удаленно работают несколько пользователей, то они все разом прекратят свою работу.

- Если не очень стабилен канал связи, большие задержки в сети, то работать будет совсем тяжело. Лучше пусть будет 512 кбит/с, но с пингом 6 мс, чем 100 Мбит, но с плавающим большим пингом в 100-200 мс.

- Передача файлов по RDP — задача не для слабонервных.

- Проброс флешек, съемных дисков и др. есть, но из-за скорости работать с документами мучение.

- Не просто настроить работу всяких токенов, вроде eToken/Rutoken, в частности для КриптоПро или других задач. Можно, но не совсем просто.

Как видно, плюсы и минусы во многом перекрываются, в зависимости от того, что вам нужно, что-то может быть как минуом, так и плюсом.

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Сконфигурировать VPS

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Запросить КП

Включаем Require secure RPC communication для RDP

Данный параметр действует аналогично настройкам для Secure RPC, которые есть в разделе Security групповой политики и действуют на всю систему, только настраивается проще. Включив этот параметр Вы сделаете обязательным для всех клиентских RPC-запросов шифрование (в зависимости от настроек системы “нижняя планка” шифрования будет разной – RC4/DES или, в случае включения FIPS-140 – 3DES/AES) и использование как минимум NTLMv2 для аутентификации удалённого вызова процедур. Всегда включайте этот параметр. Есть миф про то, что он не работает во внедоменной среде. Это не так, и усиление защиты RPC никому не помешает.

Это – серверная настройка. Откройте в нужном объекте групповой политики Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security, выберите там параметр и включите его.