Несколько слов об ОС Astra Linux

Astra Linux – UNIX-подобная операционная система, основанная на дистрибутиве Debian, разработку которой с 2008 г. ведет компания «Русбитех».

Как выбирать коммерческий SIEM в 2022 году?

Безопасность

Сегодня Astra Linux существует в двух версиях – Common Edition и Special Edition. Common Edition предназначена для потребителей, а также для среднего и малого бизнеса, образовательных учреждений, она находится в свободном доступе и может быть скачана с официального сайта проекта. Special Edition разработана для государственных и военных предприятий и не распространяется в свободном доступе.

На момент публикации материала ОС Astra Linux Special Edition версии 1.6 имеет сертификаты Минобороны, ФСБ и ФСТЭК.

В мае 2019 г. ОС получила сертификат ФСТЭК использовать систему при работе с информацией и документами, представляющими государственную тайну.

В начале апреля 2020 г. компания сообщила об успешном завершении работ по сертификации ОС по первому уровню доверия к средствам технической защиты информации и обеспечения безопасности информационных технологий в системе сертификации СЗИ ФСТЭК России

Полученный сертификат подтверждает право использовать ОС в информационных системах, обрабатывающих информацию ограниченного доступа, в том числе персональные данные, служебную, коммерческую и иные виды тайн, включая государственную тайну самого высокого уровня секретности – «особой важности»

Елена Черникова, «РТК-Солар»: Госсектор стремится к защите от внутренних угроз

Безопасность

Сборки Astra Linux Special Edition выпускается под архитектуры «Эльбрус» (релиз «Ленинград»), IBM System Z («Мурманск»), POWER («Керчь), MIPS («Севастополь»), ARM («Новороссийск») и x86-64 («Смоленск»). Каждый из релизов имеет различные сферы применения: к примеру, «Новороссийск» пригоден для мобильных устройств и встраиваемых компьютеров, а «Ленинград» – для вычислительных комплексов «Эльбрус».

В октябре 2019 г. между Astra Linux и китайским технологическим гигантом – компанией Huawei – было заключено соглашение о партнерстве с целью разработки совместных комплексных решений на территории России. На первом этапе сотрудничества компании провели тестовые испытания на корректность работы новейших серверов Huawei Taishan 100/200 2280 с ОС Astra Linux Special Edition.

В апреле 2020 г. CNews сообщил о том, что по итогам 2019 г. в российские медицинские учреждения было поставлено почти 24 тыс. лицензий на ОС Astra Linux.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

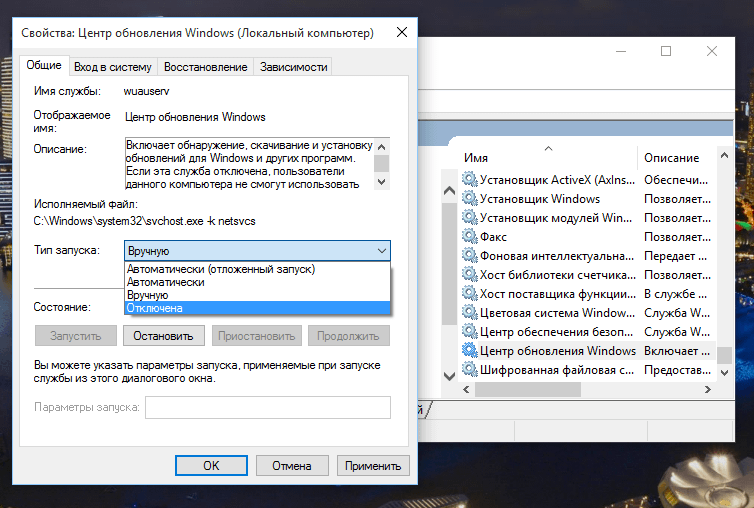

Обеспечение безопасности операционной системы

Чтобы узнать, не заражен ли ваш компьютер, установите свежую версию антивируса. Кроме того, следует проверить систему утилитой Spybot. Такая комбинация должна выявить всех непрошенных гостей. Следующий этап — профилактика. Здесь на первом месте стоит установка обновлений Windows. Воспользуйтесь для этого автоматической установкой, которую система предлагает по умолчанию.

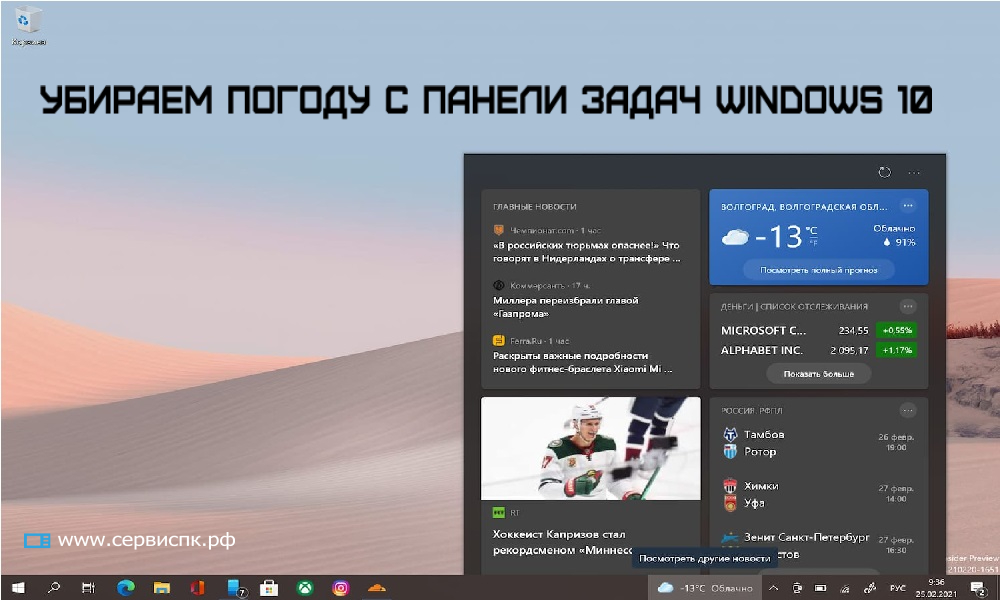

В дополнение к этому необходимо задействовать отдельные обновления к другим продуктам Microsoft. Для этого зайдите в Панель управления и выберите здесь «Обновление и безопасность». Нажмите на «Дополнительные параметры» и активируйте опцию «При обновлении Windows предоставить обновления для других продуктов Майкрософт».

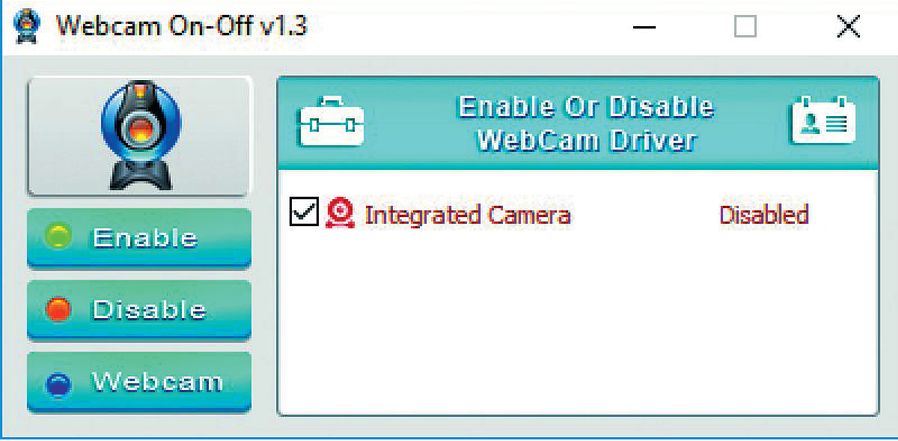

Сторонние программы поможет обновить антивирус Kaspersky Internet Security (1990 руб.). В фоновом режиме он проверит, к примеру, наличие свежей версии для Adobe Reader. Используя правильное ПО, вы также предотвратите атаки на вашу веб-камеру: программа Webcam On-Off одним нажатием кнопки отключает драйвер камеры, тем самым эффективно блокируя доступ к ней.

Программа Webcam On-Off позволяет легко предотвратить попытки хакерских атак на камеру, встроенную в компьютер

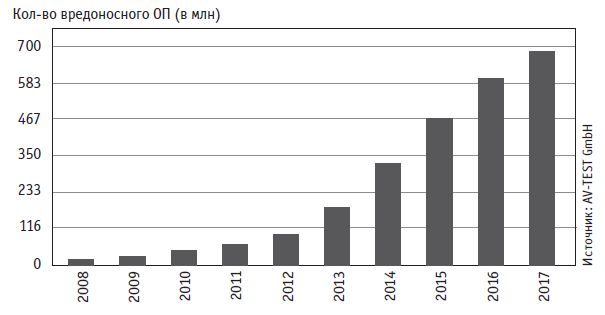

Необъятный простор для атак

В одном лишь 2017 году по всему миру насчитывалось почти 700 миллионов вариантов вредоносного ПО — это стремительный рост

Безопасность в Сети

Безопасность в Сети

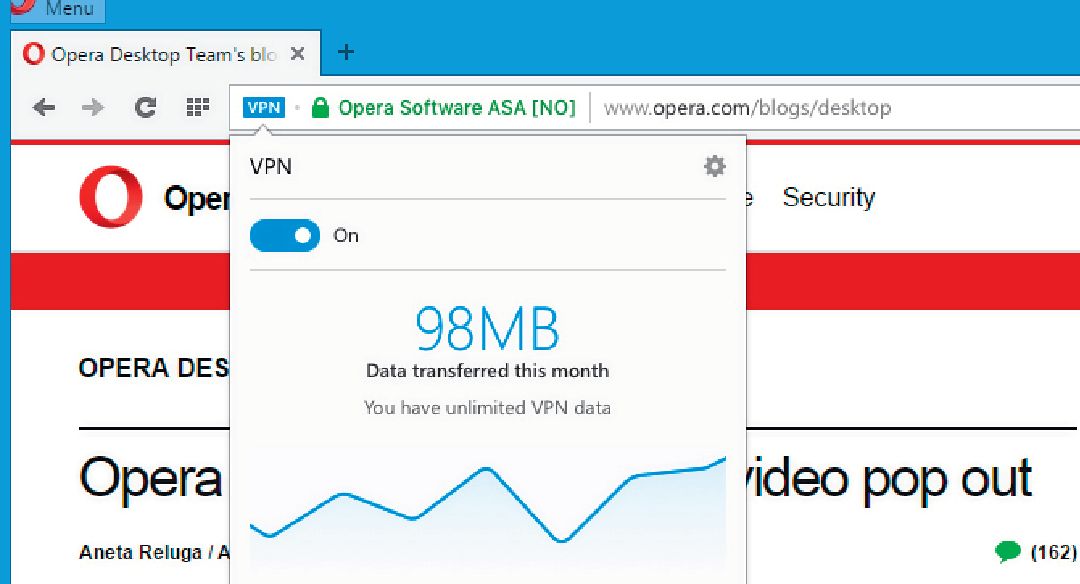

Для защиты от онлайн-атак рекомендуется по возможности заходить в Интернет через VPN. Особенно это касается случаев, когда вы собираетесь просматривать сайты с ноутбука в открытых беспроводных сетях. Браузер Opera уже оснащен встроенным VPN-инструментом, который взаимодействует даже с таким сервисами обмена сообщениями, как WhatsApp. В этом случае весь трафик при заходе на сайты и при переписке шифруется через Сеть.

Технология VPN в браузере Opera не даст отобразиться модифицированным рекламным баннерам, распространяющим вирусы

Оптимальную защиту от хакеров на высоком уровне предлагает браузер, работающий в виртуальной машине, такой как BitBox. Вредоносное ПО не сможет заразить систему Windows из такого веб-обозревателя

Внимание: Bitbox следует использовать лишь на мощном компьютере, иначе программа будет сильно тормозить

В качестве альтернативы можно обратиться к DNS-сервису Quad9. За него отвечают совместно IBM и Global Cyber Alliance. При использовании сервера Quad9 в качестве DNS-сервера он будет автоматически отфильтровывать зараженные страницы. Информацию сервис получает от специалиста по IT-безопасности, компании F-Secure.

Для того чтобы воспользоваться таким сервером под Windows, зайдите в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера». Правой кнопкой мыши кликните по названию своего сетевого адаптера и выберите в меню «Свойства | IP версии 4 (TCP/IPv4)». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

- Как обеспечить надежную защиту учетных записей

- Как включить двухэтапную аутентификацию в Google

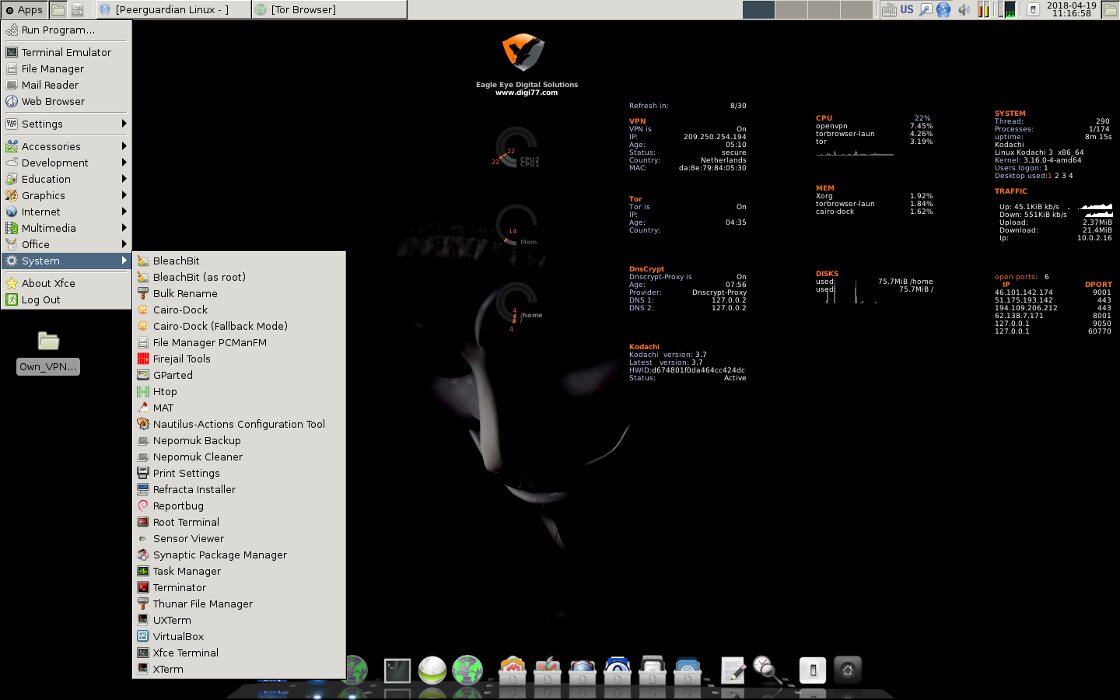

Kodachi

В прошлом выпуске мы разбирали дистрибутивы для форензики, а Kodachi позиционируется как anti-forensic-разработка, затрудняющая криминалистический анализ твоих накопителей и оперативной памяти. Технически это еще один форк Debian, ориентированный на приватность. В чем-то он даже более продуман, чем популярный Tails.

Последняя стабильная версия Kodachi 3.7 была написана в январе прошлого года. Операционка родом из Омана (где с интернет-цензурой знакомы не понаслышке), что добавляет ей колорита.

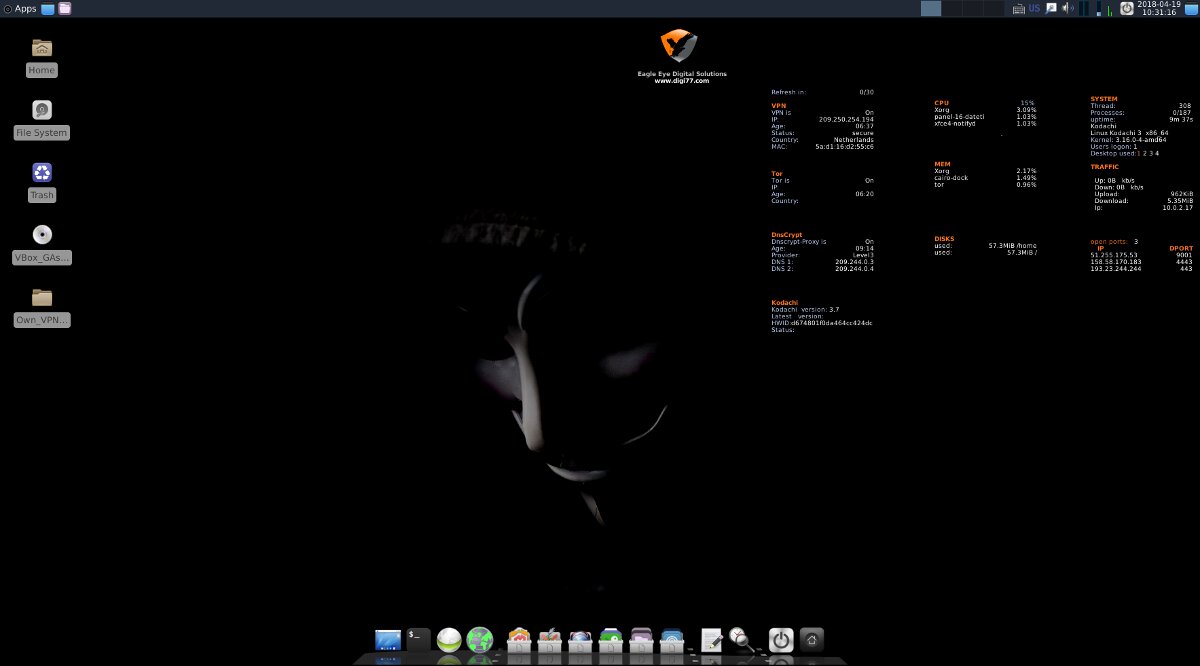

В качестве среды рабочего стола для Kodachi была выбрана Xfce, а общий интерфейс операционки стилизован под macOS. Статус подключения к Tor и VPN, а также большинство текущих параметров загрузки системы выводятся в режиме реального времени и отображаются прямо на рабочем столе.

Графический интерфейс Kodachi

Графический интерфейс Kodachi

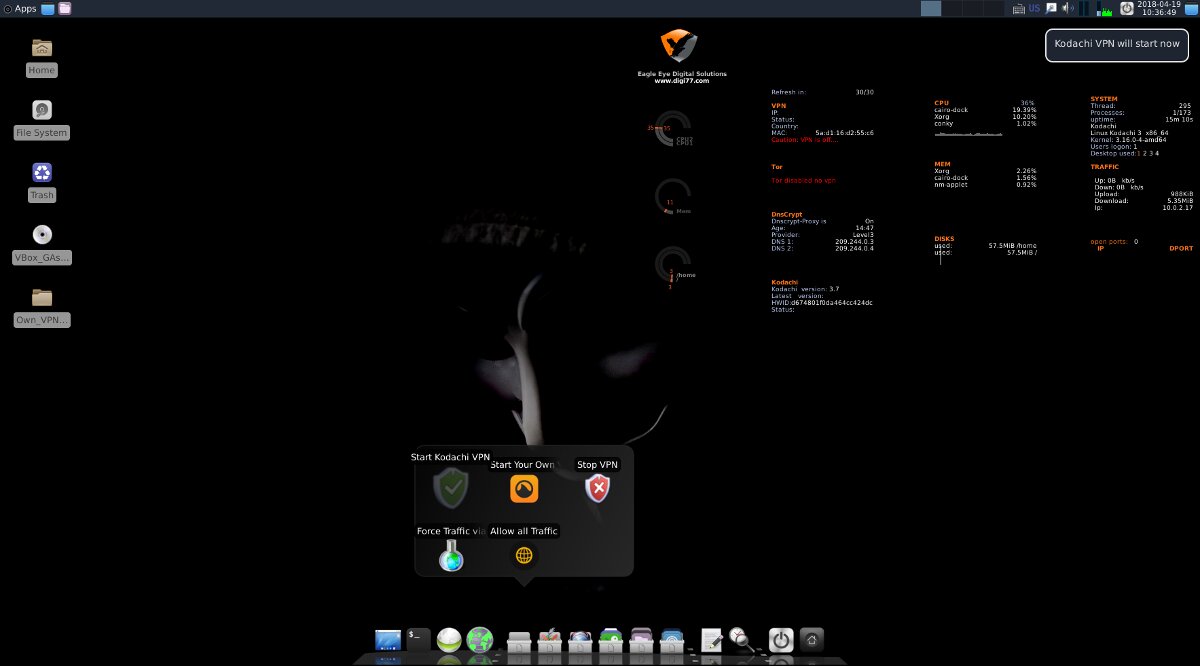

Среди ключевых особенностей Kodachi — принудительное туннелирование трафика через Tor и VPN, причем бесплатный VPN уже настроен.

Запуск Kodachi VPN

Запуск Kodachi VPN

Плюс в Kodachi интегрирована поддержка DNScrypt — это протокол и одноименная утилита, шифрующая запросы к серверам OpenDNS методами эллиптической криптографии. Она устраняет целый ряд типичных проблем, вроде DNS leak и оставления следов работы в сети на серверах провайдера.

Kodachi DNS tools

Kodachi DNS tools

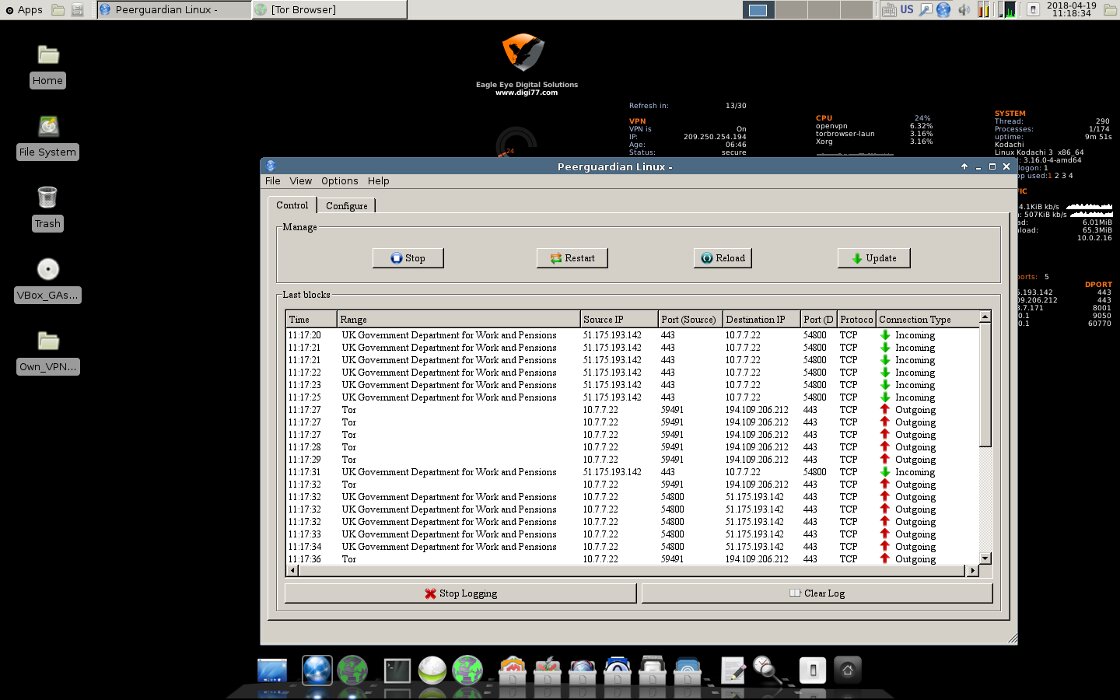

Другое отличие Kodachi — интегрированный Multi Tor для быстрой смены выходных узлов с выбором определенной страны и PeerGuardian для сокрытия своего IP-адреса в Р2Р-сетях (а также блокировки сетевых узлов из длинного черного списка).

PeerGuardian

PeerGuardian

Помимо PeerGuardian, в качестве брандмауэра используется Uncomplicated Firewall (uwf) с графической оболочкой .

Приложения в Kodachi легко изолировать при помощи встроенной песочницы Firejail (о ней мы уже рассказывали). Особенно рекомендуется делать это для браузера, почты и мессенджера.

Firejail sandbox

Firejail sandbox

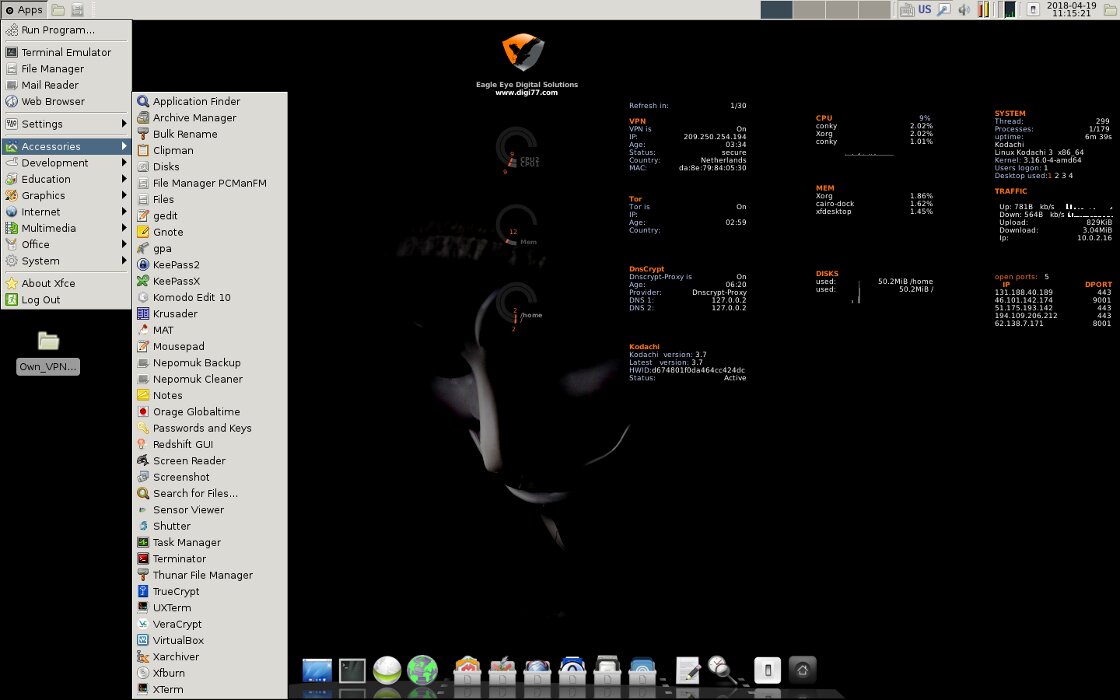

Операционка плотно нафарширована средствами криптографии (TrueCrypt, VeraCrypt, KeePass, GnuPG, Enigmail, Seahorse, GNU Privacy Guard Assistant) и заметания следов (BleachBit, Nepomuk Cleaner, Nautilus-wipe).

Набор предустановленных утилит

Набор предустановленных утилит Встроенные системные приложения

Встроенные системные приложения

В Kodachi реализована защита от атаки методом холодной перезагрузки. Во время cold boot attack можно частично восстановить данные, недавно (секунды назад) хранившиеся в оперативной памяти. Чтобы этого избежать, Kodachi затирает оперативную память случайными данными при выключении компьютера.

Инструменты быстрого реагирования собраны в разделе . В нем есть программы затирания данных на диске и в оперативной памяти, перезапуска сетевых подключений, блокировки экрана (xtrlock) и даже команда полного уничтожения операционки.

Набор параноика

Набор параноика

Kodachi работает с USB-Flash как типичный Live-дистрибутив (чтобы не оставлять следов на локальном компьютере), но при желании ты можешь запустить ее в виртуалке (если доверяешь основной ОС). В любом случае по умолчанию ты логинишься как пользователь с именем и паролем . Чтобы использовать sudo, введи username и такой же пароль .

Загрузка …

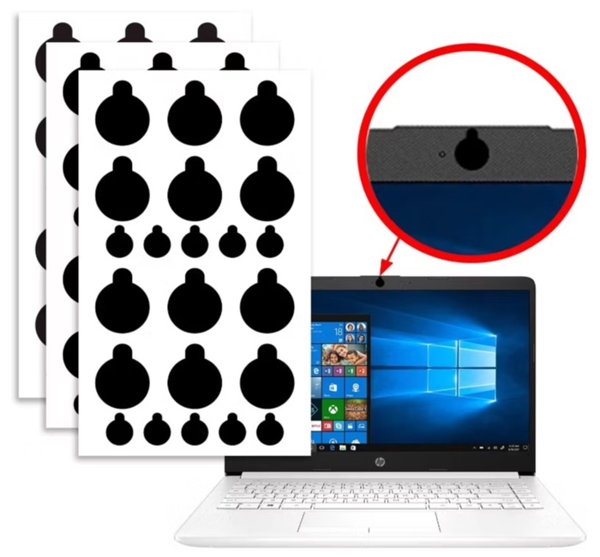

Какие есть причины закрывать камеры ноутбуков

Если хакеры получат доступ к вашему устройству с помощью шпионского программного обеспечения, они теоретически также могут получить доступ к внутренним камерам и, таким образом, получить нежелательную информацию. Маскировка объектива камеры может легко и эффективно предотвратить это. В 2016 году выяснилось, что даже генеральный директор Facebook Марк Цукерберг заклеил камеру и микрофон своего MacBook. Правда, вероятность хакерской атаки на устройства обычных пользователей не очень высока, но исключать ее нельзя. Таким образом, у маскирования нет никаких недостатков — при условии, что оно сделано правильно.

В принципе, вредоносное ПО, атакующее вашу систему, может быть легко установлено и использовано любым, кто захочет вас атаковать. Может быть достаточно нажать на неисправную ссылку или вложение электронной почты. В частности, системы, работающие с Windows, часто становятся объектом хакерских атак

Чтобы обеспечить наилучшую возможную защиту от кибератак, обратите внимание на следующие моменты:

- Всегда обновляйте операционную систему и устанавливайте все обновления, так как они всегда закрывают бреши в безопасности. В Windows 10 автоматические обновления включены по умолчанию. Поэтому вам определенно следует сохранить этот параметр.

- Используйте антивирусное программное обеспечение или брандмауэр, которые обеспечивают дополнительную защиту вашей системы. И здесь Windows 10 уже предлагает интегрированные решения.

- Всегда выключайте устройство, когда оно не используется. Так вы можете эффективно предотвратить фоновую активность.

Как скрыть камеру ноутбука

Если вы также хотите замаскировать свое устройство, вам следует быть осторожным и не использовать слишком сильные или агрессивные клеи, чтобы не повредить камеру или экран. Тем не менее, вы можете использовать стандартные стикеры Post-It или непрозрачную клейкую ленту, которая не оставляет следов без колебаний

Обратите внимание, что маскировка камеры эффективна для защиты от нежелательных сведений, но ноутбук обычно также имеет встроенный микрофон, который также может быть непреднамеренно активирован в случае шпионской атаки. Поэтому, если вы хотите быть в безопасности, вы должны замаскировать не только камеру, но и микрофон

Обычно соответствующие отверстия для микрофона находятся сбоку от клавиатуры или на внешнем краю устройства.

Вот что производитель компьютеров Apple говорит о маскировании камер ноутбуков

В пресс-релизе от июля 2020 года Apple рекомендовала своим пользователям не закрывать объективы камер MacBook, так как они могут повредить очень филигранные компоненты. Зазоры между дисплеем и корпусом настолько малы, что даже тонкая полоска скотча может слишком сильно давить на стекло дисплея, когда MacBook находится в закрытом состоянии. Кроме того, датчики освещенности устройств закрыты маскировкой, поэтому автоматическая регулировка яркости дисплея возможна только в ограниченной степени.

Однако Apple подчеркивает, что аппаратное обеспечение устройств сконструирован таким образом, что камеру можно активировать без одновременного включения зеленого «светодиода камеры». это невозможно. Даже если вредоносное ПО попытается обойти это.

Какую ленту следует использовать?

Используемая вами лента должна быть достаточно непрозрачной, чтобы блокировать свет, и легко сниматься — в конце концов, вам не нужно, чтобы она была там постоянно. Кроме того, выбранная лента не должна содержать клей, который оставит липкие следы на камере после снятия. Итак, какие у вас есть варианты?

Наклейки для веб-камеры

Некоторые наклейки на самом деле созданы специально для веб-камер. Их можно наносить повторно много раз, прежде чем они потеряют свою липкость. Кроме того, они выглядят намного приятнее, чем обычные ленты, и специально разработаны так, чтобы не оставлять следов клея.

Малярная лента

Эта лента легко снимается, и после ее снятия к камере практически не прилипает клей. Это делает ее идеальной в качестве наклейки для веб-камеры. Однако малярную ленту бывает довольно трудно найти, особенно если вы находитесь в отдаленном месте.

Клейкая лента (скотч)

Когда дело доходит до непрозрачности, мало что может сравниться с клейкой лентой. Он пропускает мало света или вообще не пропускает его, но клей снимается нелегко.

Washi Tape

«Washi Tape» можно перевести как «японская бумага». Хотя это дороже, чем обычная лента, но зато, она изготовлена из натурального волокна, непрозрачна и имеет различный дизайн.

Заметки

Некоторые люди оставляют на камере липкие заметки, чтобы их можно было легко накрыть или открыть. Приклейте верхнюю часть заметки к веб-камере, и остальная часть бумаги упадет, закрыв объектив.

Стикеры бывают разных цветов, но они достаточно толстые, чтобы служить подходящей обложкой. Хотя некоторые стикеры оставляют следы, они стали популярными благодаря своим привлекательным цветам и тому, насколько легко их получить.

Маскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

По какой системе сотрудники ФСБ следят за людьми через веб-камеры

Программисты и другие профессионалы из компьютерной области отмечают, что пугаться слежки со стороны сотрудников ФСБ не стоит. Дело в том, что такие действия применяются правоохранительными органами только в исключительных случаях

Отдельному человеку ФСБ России может уделить особое внимание только в том случае, при котором оценка действий со стороны пользователя достигла критических отметок

Контролируют каждого жителя России и всего мира не сами сотрудники ФСБ и других правоохранительных органов. Чаще всего эту работу люди перекладывают на роботов.

Программа следит за применяемыми пользователями словами. Так, предварительно специалисты закладывают в неё информацию, которая должна оказаться подозрительной, и за ней начнут тщательно следить до выявления опасности. Подозрительными словами чаще всего являются названия наркотических средств, а также наименования огнестрельного оружия.

Чаще всего за людьми сотрудники ФСБ начинают следить тогда, когда от них слишком часто поступает подозрительная информация. Так, постоянный вход на запрещённые сайты вызывает у сотрудников правоохранительных органов множество вопросов. Следить за подозрительной активностью пользователя ФСБ России будет до тех пор, пока вероятность опасности не будет отменена.

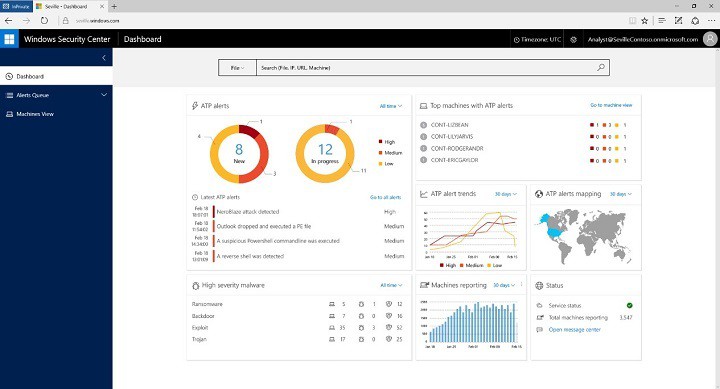

Защитник Windows Advanced Protection от угроз

Кибератаки становятся все сложнее, и Microsoft хочет, чтобы Windows 10 стала хакером для хакеров. Расширенная защита от угроз Защитника Windows помогает пользователям обнаруживать, расследовать и реагировать на расширенные атаки на свои системы.

Этот инструмент построен на существующих средствах защиты Windows 10 и обеспечивает лучший уровень защиты после взлома.

Он обнаруживает угрозы, которые обошли защиту, а также предлагает рекомендации по реагированию.

Расширенная защита от угроз Защитника Windows в настоящее время доступна для Windows 10 Enterprise, Windows 10 Enterprise for Education, Windows 10 Pro, Windows 10 Pro Education и уже работает на компьютерах инсайдеров.

Мы ожидаем, что Microsoft сделает эту функцию доступной для всех пользователей Windows 10 в ближайшем будущем: «Мы призываем наших клиентов перейти на Windows 10 для нашей самой передовой защиты, с возможностью воспользоваться преимуществами Защитника расширенных угроз Защитника Windows, когда он станет доступно более широко в этом году. «

Если вы используете версию для Windows Pro или Enterprise, перейдите на портал Защитника Windows, войдите в систему и загрузите функцию расширенной защиты от угроз.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени. Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Итог

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

![Лучшее анти-хакерское программное обеспечение для windows 10 [руководство по 2020] - gadgetshelp,com](http://wikisovet.ru/wp-content/uploads/1/1/b/11baa7bcde3f97f1f9c1b0ff08510fb9.jpeg)

![10 лучших антихакерских программ для защиты вашего компьютера [советы по minitool]](http://wikisovet.ru/wp-content/uploads/9/0/a/90ae72d14a0e8555d31fd997566cae23.jpeg)